Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

Stephane Manhes's curator insight,

July 24, 2014 9:02 AM

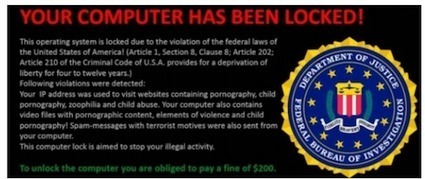

Le phénomène de ransomware se perfectionne et s’adapte aussi aux nouveautés en s’attaquant également aux clés USB, aux disques externes voire même les fichiers partagés. Pour pallier à cette nouvelle tendance, il est préconisé d’effectuer une sauvegarde intégrant du versioning. |

Les victimes du ransomware (malware visant à rançonner ses victimes) Cryptolocker ont maintenant un moyen de récupérer les informations chiffrées sur leur PC. Ce malware particulièrement insidieux chiffre les données de l’ordinateur et réclame à l’utilisateur une rançon pour recevoir la clé de déchiffrement. Deux sociétés spécialisées dans la sécurité viennent de mettre en place un site, decryptcryptolocker.com, qui permet de recevoir un code pour déchiffrer les fichiers chiffrés. Le service est gratuit.