Le nombre d’incidents de sécurité informatique dans le monde a augmenté de 48 % pour atteindre 42,8 millions, soit l’équivalent de 117 339 attaques par jour en 2014, selon le sondage The Global State of Information Security® Survey 2015, une enquête mondiale de CIO, CSO et PwC. Le sondage a aussi révélé que le taux de croissance annuelle composé (TCAC) des incidents détectés a augmenté de 66 % d’une année à l’autre depuis 2009. Ce taux a dépassé le taux de croissance combiné correspondant du produit intérieur brut (PIB) mondial et du rythme d’adoption des téléphones intelligents.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

May 27, 2014 2:59 AM

Une porte dérobée (Backdoor) permet au criminel de prendre un contrôle partiel, voire total de vos ordinateurs, pour le: vol, modification ou suppression de fichiers, de documents personnels ou installation de nouveaux logiciels malveillants.

Stephane Manhes's curator insight,

March 31, 2014 11:53 AM

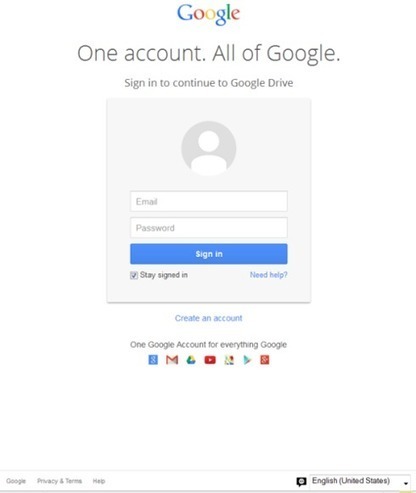

Depuis la découverte de cette tentative d’hameçonnage par Symantec, Google a supprimé les pages incriminées. Mais cela ne signifie pas que la méthode de phishing ne peut pas être reproduite ! |

|

Comme les atteintes à la sécurité sont de plus en plus sophistiquées, on estime que jusqu’à 71 % des incidents ne sont pas décelés.1 Marc Fournier, associé et leader de la cybersécurité pour le Québec, PwC, estime que « le taux de croissance n’est pas étonnant. Cela ne représente que la pointe de l’iceberg vu la capacité d’une entreprise à déceler les cyberincidents ou même à jauger les pertes réelles ».

Il poursuit en disant que « le problème sous-jacent c’est le sous-investissement dans la capacité de faire plus que de protéger simplement les actifs informatiques critiques et la nécessité d’établir la capacité de repérer les incidents comme un meilleur indicateur ».