Les retombé de Snowden se verront en 2014. La sécurité informatique va représenter en 2014 un élément critique dans le développement de l’écosystème. Et pour bien comprendre, le rapport Norton 2013 nous dit que les particuliers apportent leurs smartphones et tablettes jusque dans leur lit, mais ne se protègent pas contre la cybercriminalité.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Les malware apportés par les employés d’une entreprise constitueraient la principale préoccupation des professionnels de la sécurité informatique. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Pourtant, un sondage réalisé par Osterman Research suggère que les employés d’une entreprise font partie des principales sources de malware. 160 professionnels de la sécurité informatique ont été interrogés et 58 % de ces derniers ont répondu que « la plus grande préoccupation est l’introduction de logiciels malveillants par les employés qui surfent sur le web ». Pour la majorité des répondants, la seconde préoccupation serait l’introduction de malware (toujours par les employés) via l’utilisation des webmail personnels.

Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Il n'y a pas de sécurité absolue rappelle le spécialiste. Inutile de mettre en place une cryptographie quantique, si vous n'avez pas fermé et sécurisé toutes les portes. Les fouineurs professionnels de la NSA l'ont bien compris. Ils ont pu introduire des portes dans les logiciels à l'insu de leur concepteur ou, pire, avec leur accord.

Selon les informations obtenues par Reuters, un hacker serait parvenu le 25 décembre à infiltrer un serveur de la BBC pour ensuite tenter de vendre cet accès sur le marché noir. On ignore si des données ont été dérobées.

Stéphane NEREAU's insight:

D’après Reuters, qui n’a pas obtenu la confirmation de ces faits, la BBC aurait été victime d’une intrusion sur un serveur ftp utilisé pour le transfert de fichiers. Un accès par ce biais pouvait permettre à un cybercriminel de prendre pied dans le réseau de la BBC pour tenter de s’infiltrer plus en amont.

Prévoir l’imprévisible : CyberArk dévoile ses prédictions 2014 en matière de cyber-attaques avancées

Stéphane NEREAU's insight:

Pour relever ces défis liés à la cyber-sécurité, une campagne internationale de sensibilisation à la sécurisation des données sensibles est lancée par les organisations et les éditeurs de sécurité afin de limiter ces attaques et notamment les conséquences parfois irréversibles qu’elles engendrent. CyberArk propose de se projeter dans les bonnes pratiques de l’année 2014 en 10 points clés :

Mots de passe complexes, tests d’intrusion, firewall et anti-virus… Voici 7 conseils pour se prémunir, au mieux, contre des attaques informatiques et contre l’espionnage.

Stéphane NEREAU's insight:

En cas d’attaque, les entreprises cherchent avant tout à poursuivre l’activité et à limiter les impacts sur les clients ou l’image de marque. De plus en plus souvent, elles bénéficient de l’aide de leur assureur. D’autant qu’une évolution réglementaire européenne devrait les pousser à couvrir encore mieux ces risques. Les entreprises victimes pourraient être obligées à informer les clients dont les données ont été compromises. Les professionnels incitent également les victimes à déposer plainte « Il faut lutter contre le sentiment d’impunité des criminels informatiques », explique Thomas Gayet directeur du Cert Lexsi. En pratique, c’est le commissariat ou la gendarmerie dont dépend l’entreprise qui reçoit la plainte et la transmet aux autorités spécialisées, comme le Ntech de la gendarmerie ou les brigades spécialisées de la police.

Stéphane NEREAU's insight:

Et c’est du tout bon ! Il y a du contenu, de l’analyse (même si je ne suis pas d’accord avec tout), des débats et même des invités. Dans le dernier numéro, l’interview d’un RSSI est particulièrement intéressante et pertinente. Le podcast est par contre assez long entre 1h à 1H30 voire 2h pour le numéro de cet été. C’est dense en informations avec plusieurs interludes musicales entre les différents sujets.

Stéphane NEREAU's insight:

Avec des attaques de plus en plus sophistiquées de type APT, il devient urgent que les organisations industrielles prennent conscience que la sécurité des environnements SCADA est essentielle. Il en va de leur pérennité. Un contrôle précis sur leurs réseaux, utilisateurs et applications leur permettra de se prémunir d’éventuels risques qu’il est facile d’éviter. Enfin, il est important de bénéficier d’une protection en temps réel pour identifier rapidement les menaces potentielles et mettre en place les outils de protection adéquats conçus par des équipes spécialisées.

Stéphane NEREAU's insight:

Plus du tiers des Canadiens utilisateurs de téléphones intelligents rapportent avoir été victimes d'actes de cybercriminalité. Selon le directeur régional et spécialiste de la sécurité informatique chez Symantec, Stefano Tiranardi, les usagers sont négligents et sous-estiment les risques associés à la sécurité lorsqu'ils naviguent sur le web et effectuent des transactions. Il souligne que les pirates sont de plus en plus imaginatifs. Ces 12 derniers mois, le coût direct moyen par victime de la cybercriminalité est estimé à 383 $, soit un total de plus de trois milliards de dollars au Canada. C'est plus du double des 12 mois précédents. Les consommateurs canadiens ont par ailleurs des comportements à risque sur les médias sociaux. Plus de 42 % des utilisateurs de réseaux sociaux ne se déconnectent pas après chaque session, et 28 % partagent leurs mots de passe avec d'autres personnes.

Le manque de sécurité informatique dans les entreprises françaises crée un risque pour le fonctionnement des services critiques de notre pays, estime Patrick Pailloux, directeur général de l’ANSSI.

Stéphane NEREAU's insight:

Ces services critiques « se connecte de plus en plus à internet, sans que l'on se soit préoccupé de leur sécurité, de la défense contre les actions malveillantes », a résumé Patrick Pailloux. « Il est essentiel que l'on se retrousse les manches, il faut agir et agir vite », a-t-il martelé. L'ANSSI a mis en ligne il y a un an un guide pratique « d'hygiène informatique » à destination des entreprises et administrations, composé de treize étapes et quarante règles concrètes et pratiques pour « assainir » leurs systèmes d'information. L'agence est rattachée au Secrétariat général de la Défense et de la Sécurité nationale, un service du Premier ministre.

La société Hapsis propose un guide complet sur la sensibilisation, notamment à la sécurité informatique : pourquoi ? qui ? comment ?

Stéphane NEREAU's insight:

Ce guide a pour vocation d’aider les entreprises à mener une démarche de sensibilisation, dans le cadre d’un accompagnement au changement le plus souvent. Il souligne combien un projet de sensibilisation doit être réfléchi et organisé pour se donner toutes les chances de succès et délivre quelques pistes de réflexion et d’actions qui doivent être adaptées à chaque culture d’entreprise. Au sommaire de ce guide, deux grandes parties : Quels leviers pour sensibiliser efficacement : notions importantes sur l’agilité, la perception, l’engagement…Comment s’y prendre : les principales étapes, l’état des lieux, la préparation et la réalisations des actions, l’exploitation des résultats…

Selon une étude sponsorisée par Iron Mountain, le détournement d'informations sensibles est une forme de vengeance prisée des employés mécontents. Surtout en France.

Stéphane NEREAU's insight:

Il est vrai que la vengeance des salariés concerne souvent le patrimoine informationnel de l'entreprise. En effet, 11% se vengeraient en sortant délibérément des informations confidentielles, sans qu'un lien direct ne puisse être nécessaire entre l'incident d'origine et la nature des informations détournées. Les bases de données clients sont visées au premier chef (51% des réponses), suivies des présentations (46%), des plans stratégiques et des feuilles de route produits (18%). Les personnels les plus concernés sont aussi les plus dangereux par les informations auxquelles ils accèdent : les membres de la direction finances et les RH (23% en Europe, 42% en France) suivis des commerciaux (20% en Europe, 43% en France).

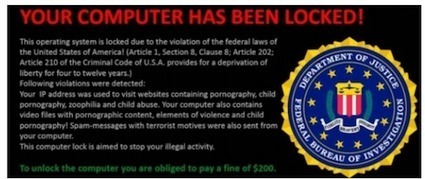

Une nouvelle race de malwares se propage sur Internet et fait de plus en plus de victimes : les ransomware. Le but du jeu pour les pirates : vous extorquer des sous !

Stéphane NEREAU's insight:

De nouvelles versions de ces programmes de blocage sont capables d'analyser le journal du navigateur sur l'ordinateur infecté et d'accuser l'utilisateur, au nom des autorités judiciaires et policières du pays en question, d'avoir consulté ou téléchargé du contenu illégal. Le paiement d'une "amende" est alors exigé pour débloquer l'ordinateur. Certains de ces programmes malveillants peuvent aller jusqu'à utiliser la webcam de l'ordinateur infecté pour ajouter une photo de la victime dans le message d'accusation, histoire de le rendre encore plus crédible. L'adresse IP et le nom du fournisseur d'accès Internet peuvent aussi être mentionnés pour valider le message. |

Comment déverrouiller d'un simple regard son PC ? Voxx International vient de dévoiler "Myris", un procédé substituant la reconnaissance oculaire au mot de passe pour réduire le niveau de risque de piratage à "un sur 2.000 milliards".

Stéphane NEREAU's insight:

Myris, que l'on peut charger sur une clé USB pour ouvrir son compte sur tout support informatique (PC, tablette, smartphone etc..), est doté d'une technologie capable de scanner l'iris de l'utilisateur et de crypter ses données d'identification personnelles.

Nul ne serait surpris d’apprendre que les frontières traditionnelles de la sécurité informatique n’existent plus. La migration des applications vers le cloud, la mobilité universelle et l’essor de l’accès tiers à des ressources sensibles sont des tendances sources de défis pour les DSI du monde entier. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

L’adoption de ce jeu de protocoles dépasse largement le cadre des environnements de laboratoire et de bêta test. Les fondations sont posées et le déploiement à grande échelle s’avère omniprésent. Le seul moyen d’adapter l’accès et la sécurité à travers ce monde connecté réside dans la normalisation. Le cloud, la mobilité et les réseaux sociaux transformant l’entreprise moderne, l’identité forme une base cruciale pour relever les défis.

Stéphane NEREAU's insight:

« La sécurité informatique n’est pas une science exacte et aucune organisation n’est à l’abri d’un incident de sécurité, parce que la protection absolue est devenue totalement inaccessible. En tant qu’assureur spécialiste, notre rôle est de permettre à l’entreprise de travailler sur un transfert de ces risques spécifiques face à des conséquences stratégiques pour la survie de l’entreprise », conclut François Brisson.

L'Open Source et la sécurité informatique font partie des priorités politiques du nouveau gouvernement allemand. La coalition formée en début de semaine par le CDU, le CSU et le SPD a signé un accord visant à développer le premier et à renforcer le second.

Stéphane NEREAU's insight:

La coalition va plaider pour la mise en place d'une règle européenne obligeant les entreprises à rendre des rapports sur les données de leurs clients qu'elles livrent aux pays tiers sans leur autorisation. En outre, elle fera pression pour que les accords americano-européens de lutte contre le terrorisme (Terrorist Finance Tracking Program) et de protection des données (Safe Harbour) soient renégociés.

Stéphane NEREAU's insight:

« Internet a commencé à se fragmenter en réseaux nationaux. Les révélations de Snowden ont renforcé la demande de règles proscrivant l’utilisation de services étrangers. Les différents pays ne sont plus disposés à laisser filtrer un seul octet d’informations en dehors de leurs réseaux. Ces aspirations vont aller croissant et des contraintes législatives vont inévitablement se traduire en barrières techniques. L’étape suivante verra très probablement des tentatives de limiter les accès aux données à l’intérieur d’un pays depuis l’étranger. A mesure que cette tendance va s’accentuer, elle pourrait à terme aboutir à l’effondrement de l’Internet actuel, qui se fractionnerait en dizaines de réseaux nationaux. Darknet, l’Internet de l’ombre, deviendrait alors le seul véritable World Wide Web », observe Alexander Gostev, expert en chef de la sécurité au sein de l’équipe Global Research & Analysis Team de Kaspersky Lab. Plusieurs pays ont adopté ou prévoient d’adopter une législation interdisant l’utilisation de services étrangers. En novembre, l’Allemagne a annoncé que toutes les communications entre ses pouvoirs publics seraient entièrement confinées à l’intérieur du pays. Le Brésil indique son intention de construire un autre canal Internet pour ne plus avoir à utiliser celui qui passe par la Floride aux Etats-Unis.

Un hacker a montré qu’il était très facile d’intercepter les emails des élus européens et de pénétrer leurs comptes de messagerie. L’institution promet d’y remédier.

Stéphane NEREAU's insight:

Exploitant une faille dans le logiciel de messagerie Exchange de Microsoft, utilisé dans l'ensemble des institutions européennes, cet expert informatique a réussi à avoir accès ces derniers mois « et de manière régulière » à l'ensemble des courriels de 14 députés, assistants parlementaires et employés européens qu'il avait sélectionnés de manière aléatoire, histoire de démontrer que le système n'était pas sûr. Parmi les élus espionnés figurent également des Français tels que Jean-Jacob Bicep (Verts), Maurice Ponga (UMP-PPE) et Constance Le Grip (UMP-PPE). Selon le hacker, cette faille rend facilement accessibles les données personnelles et des dizaines de milliers de mails d'élus européens.

Les enjeux de sécurité informatique deviennent véritablement vitaux pour les entreprises. C'est ce que révèle la 15e édition de l'étude de PwC sur la sécurité de l'information et la protection des données. Piratage des données, phishing, espionnage industriel : la menace concerne tous les secteurs, privé comme public, et soulève des enjeux de souveraineté nationale. Les pertes financières dues aux incidents de sécurité ont ainsi crû de 28 % en Europe en 2012.

Stéphane NEREAU's insight:

Les entreprises doivent se doter d'une vraie stratégie. Aujourd'hui, 20 % des entreprises ne savent pas quelles sont les données les plus sensibles à protéger et 58 % n'ont pas de stratégie de sécurité sur le mobile. Celle-ci doit s'appuyer sur des moyens substantiels.

Le consortium DAVFI a achevé le développement de la version Android de son antivirus, qui permet également de crypter voix et datas.

Stéphane NEREAU's insight:

Le made in France se décline aussi dans la sécurité informatique. Après la présentation début octobre par Bull d’un smartphone ultra-sécurisé, c’était au tour duconsortium DAVFI (démonstrateur d’antivirus français et internationaux), créé dans le cadre des programmes d’investissement d’avenir avec un budget de 5,5 millions d’euros, de dévoiler le résultat de ses travaux, qui ont démarré en 2012. Il vient de finaliser une première version de son antivirus, qui sera compatible avec le système d’exploitation Android et pourra être embarqué sur smartphones et tablettes.

NetIQ a conduit cette année une étude* sur la sécurité du Cloud. L’objectif ? Comprendre la perception de la sécurité du Cloud au sein des entreprises du monde entier.

Stéphane NEREAU's insight:

L’étude s’est notamment penchée sur la qualité de la formation des utilisateurs finaux aux pratiques de référence en matière de sécurité de l’information en mode Cloud. A l’heure où même les ministres français sont rappelés à l’ordre et priés d’être plus vigilants quant à la sécurité des données qui transitent via leurs smartphones, qu’en est-il des utilisateurs finaux en entreprise ?

Symantec a annoncé, mardi 17 septembre, avoir découvert l'existence d'un groupe de hackers très qualifiés travaillant sur commande et impliqué dans quelques-uns des piratages les plus retentissants de ces dernières années.

Stéphane NEREAU's insight:

Dans son rapport de 28 pages, elle présente Hidden Lynx comme "une organisation professionnelle" pour laquelle travaillent 50 à 100 personnes ayant les qualifications nécessaires pour infiltrer les réseaux et dérober des données.

Stéphane NEREAU's insight:

Savez-vous par exemple quelles sont les autorisations d‘accès d’un technicien qui vient réparer la photocopieuse IP ou la connexion réseau ? En d’autres termes, externaliser revient, pour une entreprise et son dirigeant, à confier « les clés de la maison » à une personne inconnue, qui aurait accès à l’ensemble des pièces et du contenu des placards, avec la capacité de les fouiller, d’y prendre et remettre ce qu’il y trouve, en gérant lui-même les autorisations d’accès. Si quelque chose est endommagée, disparaît ou est simplement dérobé après son passage, que faire ? Comment savoir ce qui a été fait ? Où y a-t-il eu un problème ? Quand ? De quelle manière ? Qui va payer les dégâts ? Comment vais-je pouvoir justifier l’incident ou le vol vis-à-vis des assurances ?

Virus, spams, attaques massives, vols de données professionnelles ou personnelles, gestion de mots de passe, sites bloqués etc. sont autant de menaces et de contraintes auxquelles chacun doit faire face.

Stéphane NEREAU's insight:

Le dernier numéro de la revue d'information des ministères économiques et financiers Échanges a consacré un dossier spécial à ce thême d'importance. |

l avance même que le coût moyen par victime augmente de 51% dans le monde en mettant en avant les utilisateurs de smartphone qui ont été victimes d’actes de cybercriminalité au cours des 12 derniers mois.L’Internet et la connexion ont d’un côté fait que l’individu ait accès à la bibliothèque mondial et de l’autre côté les activités malveillantes en ligne et l’évolution des nouvelles technologies affectent la sécurité individuelle des particuliers. En touchant l’individu, on touche l’entreprise car énormément de particuliers dans le monde utilisent leur terminal mobile personnel à la fois pour leur travail et leurs loisirs. Cet état fait qu les entreprises sont exposées à de nouveaux risques de sécurité, car les cybercriminels ont la possibilité d’accéder à des informations encore plus précieuses. Sans oublier que les cybercriminels utilisent des attaques de plus en plus sophistiquées qui leur rapportent plus d’argent qu’auparavant pour chaque opération.