La peur de la cybercriminalité est de plus en plus présente chez les banquiers et professionnels du secteur, selon la dernière étude mondiale « Banking Banana Skins ». Réalisée en association avec PwC, la 11e édition de cette étude souligne que le risque technologique, porté par la cybercriminalité, a fait un bond dans le classement des principaux risques pour les banques.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Dans le cadre d'une série de conférences qu'a entamées le Medef départemental, présidé par Daniel Eclache, les chefs d'entreprise du Tarn étaient conviés à une rencontre avec des spécialistes de la cybercriminalité. Quatre gendarmes qui traquent l'escroc utilisant les ficelles que lui offrent les nouvelles technologies.

Stéphane NEREAU's insight:

«Plusieurs entreprises du département ont fait l'objet d'une tentative de piratage informatique, explique le président. Les méthodes d'escroquerie ont évolué, il faut développer nos systèmes internes de protection. Il faut développer la dissuasion à la cybercriminalité…. thème de la conférence.» «Il faut sécuriser les opérations, souligne pour sa part Éric Caïrou, président du comité des banques du Tarn, antenne de la Fédération française bancaire. D'autant que l'escroc ne prend pas contact pour des opérations à 10 000 € «

Stéphane NEREAU's insight:

Le problème majeur que pose les cybercriminels est la difficulté de lutter contre une délinquance transfrontalière. Même lorsque la police trouve les criminels, les jugements sont difficiles tant les législations sont variées, souvent inopérantes et obsolètes. Ceci donne naissance à un nouveau phénomène : les cybers paradis. Des zones absentes de juridiction en matière d’internet où les criminels peuvent agir en toute impunité. Le continent africain en particulier est en passe devenir l’un de ces jardins d’Éden.

A l’instar de la Nuit du Hack parisienne, l’éditeur spécialisé ITrust et l’école d’ingénieurs Epitech organisent le 10 avril prochain, à Toulouse, une journée Cyber@Hack. Avec des ateliers sur la cybersésurité et une web conférence en direct de la Silicon Valley sur les nouveaux outils de prévention contre la cybercriminalité.

Stéphane NEREAU's insight:

Une démonstration de Hacking permettra aux participants de se rendre compte de la facilité que peut avoir un hacker à introduire un système informatique. ITrust et l’Epitech organisent également un concours de hacking baptisé « Capture The Flag » (monté et organisé par les étudiants du Labs sécurité d’Epitech), compétition de hacking. Cet événement est le premier du genre en région, à l’instar de la Nuit du Hack parisienne.

Amateurs de desserts sucrés, passez votre chemin. En revanche, si vous voulez naviguer sur Internet de façon plus sécurisée, la suite devrait vous intéresser !

Stéphane NEREAU's insight:

Comment se protéger contre le Cookie Jacking ?

Pour éviter que vos cookies web ne tombent entre de mauvaises mains, mieux vaut observer quelques précautions :

A défaut, le risque est de se faire subtiliser ses cookies Internet. Ceux-ci peuvent être réutilisés par les pirates pour usurper votre identité sur Internet, ou revendus au cybermarché noir à d’autres cybercriminels. Et oui, quand on parle cookies, on finit toujours par trouver des gourmands !

L’utilisation de logiciels piratés et les cyberattaques criminelles peuvent coûter cher ! D’après le livre blanc "The link between pirated software and cybersecurity breaches", publié pour Microsoft par le cabinet IDC et la National university of Singapore, en 2014 les sociétés dépenseront 491 milliards de dollars (356 milliards d’euros) à cause de programmes malveillants, d’attaques ou de pertes de données. Les entreprises consacreront 127 milliards de dollars à la sécurité et 364 milliards de dollars au traitement des failles de sécurité. A l’origine de près deux tiers de ces dépenses et de pertes, soit 315 milliards de dollars, on trouvera des organisations criminelles. L’Asie, qui compte le plus grand nombre de PC au monde, sera concernée par 40 % de ces dépenses.

La lutte contre la cybercriminalité promet d’être de plus en plus difficile. C’est du moins la conclusion à laquelle on peut être tenté d’aboutir à la lecture de l’étude récemment réalisée par la RAND Corporation pour Juniper Networks. Selon le think tank, il apparaît en effet que les marchés noirs de la cybercriminalité « croissent en taille et en complexité ». Le marché du piratage a ainsi « émergé comme un terrain de jeu motivé par les questions financières, hautement organisé » et peuplé de « groupes sophistiqués. » Au point de devenir, « par certains aspects », plus « rentable que le trafic de drogue ». Et de décrire un environnement de plus en plus professionnel, sinon industriel, où, « comme dans tout autre marché, produits et fournisseurs tendent à être fiables » quand ils ne sont pas assortis de garanties… Sans compter l’adoption croissance de modèles économiques de type service, pour des produits et outils de plus en plus simples d’utilisation ou accompagnés de tutoriels « rendant plus facile pour les novices l’utilisation de ce que ces marchés ont à offrir. » Un kit d’exploitation tel que Whitehole serait ainsi proposé autour de 200 à 600 $ par semaine, « selon le trafic ». Et rien qu’en 2013, on aurait compté 33 nouveaux kits d’exploitation et 42 nouvelles versions de kits. Bref, l’entrée dans le monde du piratage connaît de moins en moins de barrières.

Stéphane NEREAU's insight:

Toutefois, la RAND Corporation reconnaît qu’appréhender ce marché dans sa totalité est une tâche ardue, notamment du fait de sa vaste distribution géographique, de sa fragmentation, et, surtout, du recours à des dispositifs furtifs tels que le réseau Tor. Dès lors, pour l’organisme, le marché du piratage confronte les entreprises, les gouvernements, et les individus à « défi formidable » et constitue « une menace croissante. » D’autant plus que « les efforts des forces de l’ordre » ont surtout jusqu’ici montré que le marché du piratage est « tout à fait résilient. » Au final, le think tank anticipe une croissance de l’activité sur les marchés noirs de la cybercriminalité, et « une capacité d’attaque qui dépassera probablement les capacités de défense ». Reste toutefois de nombreuses questions en suspend, à commencer par le profil des principales victimes : petites entreprises, individus, grands comptes ?

Vous avez reçu un mail Google, proposant un lien sécurisé (HTTPS) renvoyant vers une page du domaine google.com ? Et bien il peut tout de même s’agir d’un mail frauduleux ! Comment ne pas se faire piéger par cette tentative d’hameçonnage dernier cri ?

Stéphane NEREAU's insight:

Quelques astuces pour éviter le pire Si vous recevez un tel courriel, voici quelques remarques qui devraient vous aider à ne pas tomber dans le piège :

Depuis la découverte de cette tentative d’hameçonnage par Symantec, Google a supprimé les pages incriminées. Mais cela ne signifie pas que la méthode de phishing ne peut pas être reproduite !

Stephane Manhes's curator insight,

March 31, 2014 11:53 AM

Depuis la découverte de cette tentative d’hameçonnage par Symantec, Google a supprimé les pages incriminées. Mais cela ne signifie pas que la méthode de phishing ne peut pas être reproduite !

Deux PME du département ont fait l’objet de tentatives d’escroquerie via Internet. La cybercriminalité se développe, raison de plus de se protéger.

Stéphane NEREAU's insight:

Il prodigue quelques conseils : ceux de « l'hygiène informatique », pour éviter de s'exposer ou faire face sans courir de risques. « Je dis souvent que la sécurité de ces données représente aussi un argument commercial. Maintenant, ce sur quoi nous insistons a trait aux risques du nomadisme avec le développement des tablettes, téléphones. La cybercriminalité glisse du système fixe vers le nomadisme qui utilise des systèmes hertziens, la wi-fi, le bluetooth, bien trop perméables. L'arrivée de la 4 G permettra de travailler avec plus de sécurité. La sécurité passe aussi par des conseils aux collaborateurs, aux attachés de direction, standardistes pour en dire le moins possible aux inconnus. »

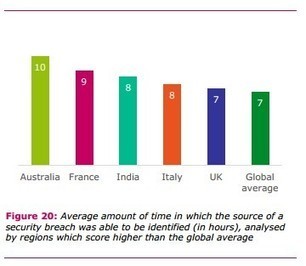

Pour les banques et les entreprises françaises, le cybercrime est devenu la seconde source de fraude, derrière le détournement d’actifs. Pour PwC, ce constat s’explique aussi par la progression des moyens de détection.

Stéphane NEREAU's insight:

Le cabinet note que la prise de conscience des dirigeants s’est « généralement traduite par la mise en place de systèmes de détection efficaces reposant sur des analyses de données. Ces systèmes permettent de mieux identifier les cas de fraude ce qui explique, en partie, la forte augmentation des fraudes rapportées par les entreprises tant au niveau mondial qu’au niveau français », écrit PwC, qui met en exergue la montée en puissance des modes de détection par analyse de données ou identification des transactions inhabituelles. 43 % des fraudes détectées en France l’ont été par le biais de ces systèmes automatisés.

Dell a publié les résultats de son enquête sur la sécurité mondiale au niveau de l’entreprise et les statistiques qui en ressortent mettent en évidence une progression alarmante de la cyber sécurité. Pour les besoins de son enquête, Dell a interrogé près de 1 500 entreprises (dont le volume d’employés variait entre 500 et plus de 10 000) de par le monde (Europe, Canada, Inde, Chine, Etats-Unis, etc…). Via Morgan BANCEL

Stéphane NEREAU's insight:

« Les dépenses en matière de sécurité sont appelés à augmenter de 68% l’année prochaine au sein des entreprises interrogées et de 74% au courant des 2-3 prochaines années. Une petite minorité (3%) s’attend à contrario à une diminution de ses dépenses dans ce domaine. 91% des organisations interrogées qui s’attendent à ce que la sécurité informatique soit la plus importante de leurs priorités l’année prochaine indiquent que les dépenses dans le domaine vont encore augmenter»

Le cabinet PAC a réalisé une étude sur le marché de la cybersécurité en interrogeant plus de 1500 entreprises en Europe au cours du second semestre 2013. Mathieu Poujol, consultant cybersécurité, en délivre les principaux résultats.

Stéphane NEREAU's insight:

Quel type d'attaque craignent les entreprises? Selon une de nos précédentes enquêtes, près des deux tiers des entreprises interrogées disent craindre avant tout le vol de leurs données sensibles. Elles ne veulent surtout pas que les plans de leur prochain produit puissent tomber entre les mains de leurs concurrents. Un bon nombre des scandales révélés par l'affaire Prism sont relatifs à l'espionnage économique. Pour autant, elles affichent un sentiment de confiance assez fort dans leur dispositif de sécurité informatique. Par pêché de confiance ou bravade, difficile de le dire. Plus de 80% des entreprises qui ont répondu se sont déclarées satisfaites de leur budget de sécurité informatique. Pourtant, chez plusieurs d'entre elles, faute d'équipe d'astreinte, la sécurité n'était véritablement active qu'entre 9h et 18h et donc fragilisée au moment où les hackers américains ou chinois sont réveillés.

Pas besoin d’attendre une cyberguerre… Au quotidien, des milliers d’entreprises sont confrontées à des attaques, visibles ou non, sur leur système d’information. Un sujet loin d’être seulement technologique.

Stéphane NEREAU's insight:

Une affaire de culture d’entreprise |

L'utilisation des technologies de réseaux d'information constitue aujourd’hui une nécessité pour la survie des entreprises. Mais les risques que suppose leur utilisation peuvent perturber la continuité de l’activité des organisations. Directeur général de BCA3, société de conseil spécialisée dans la gestion des risques et du patrimoine immatériel, Bernard Malachane fait le point sur les enjeux de gestion soulevés par cette question émergente.

Stéphane NEREAU's insight:

Le risque cyber est donc le risque lié entre autres et en particulier à l’exploitation des vulnérabilités issues des 3 phénomènes précédents par des menaces ayant pour origine des malveillances – dont la cybercriminalité fait partie – mais aussi des négligences par manque de sensibilisation.

La Cybercriminalité est bien ancrée au Moyen-Orient et en Afrique du Nord. Symantec souligne que près de 80 % des serveurs de contrôle-commande se trouvaient dans ces deux régions d’après l’analyse de 721 échantillons de njRAT, un logiciel malveillant.

Stéphane NEREAU's insight:

Quelques 542 noms de domaine de serveurs de contrôle-commande et 24 000 ordinateurs infectés ont été trouvés à travers le monde. La plupart de ces serveurs se trouvaient en Arabie saoudite, Irak, Tunisie, Égypte, Algérie, au Maroc, en Palestine et en Libye. Le malware njRAT est similaire à de nombreux autres outils d'accès à distance. Seulement, il a été développé et encadré par des pirates arabophones, d'où sa grande popularité auprès des hackers de la région. Il peut donc servir à contrôler des réseaux d'ordinateurs, appelés réseau de machines zombies. Mais, même si la majorité des pirates utilisant ce logiciel relèvent d'une activité de cybercriminalité normale, il a été démontré que certains groupes s’en servent aussi pour cibler les gouvernements de la région.

Stéphane NEREAU's insight:

Dans l’ensemble, ils opèrent à ciel ouvert, puisque leurs numéros de téléphone sont carrément affichés sur Alibaba.com. «Je me demande ce que le ministre des Ptt attend pour demander qu’on désactive ces numéros qui sont connus», s’étonne Roland Abeng. «Il y a des choses pratiques que le ministre des postes et télécoms peut faire», insiste-t-il. Ce dernier n’a pas d’ailleurs hésité à saisir Jean Pierre Biyiti Bi Essam par courrier il y a quelques mois pour implorer son intervention rapide. Malheureusement, aucun retour officiel. Le gouvernement n’ mené aucune action d’éclat jusqu’ici. Donc, rien à faire. Des Camerounais comme des étrangers vont continuer à se faire arnaquer tous les jours. Tout comme l’image du pays va continuer à se dégrader à cause des agissements de ces apprentis sorciers.

Face à l'ampleur que prend la cybercriminalité aujourd'hui, nous devons la penser autrement : Il faut travailler de manière globale en impliquant davantage l'aspect humain dans les procédures de protection des informations. Il faut prendre conscience que la politique de sécurité des systèmes d’information doit être adaptée à chaque structure, à chaque métier. Cet aspect est bien trop souvent mis de côté pour parvenir à un équilibre correct entre productivité et sécurité. Sous-estimer mais également surestimer des risques peut avoir de graves conséquences, notamment en termes de coût et de développement.

Stéphane NEREAU's insight:

Si nous devions résumer ce que devrait être la cybersécurité de demain, pour ma part cela passerait donc par une vision, une appréhension et une problématique globale : Technique, Managériale, Juridique et Comportementale. C’est seulement de cette manière qu’on arrivera à améliorer la sécurité de notre patrimoine informationnel et celui des systèmes d’information des entreprises françaises ; dans lequel l’humain, la psychologie et la criminologie doivent être impliqué.

Même un hacker débutant pourrait déverrouiller les portières de la Tesla Model S ! C'est ce qu'a révélé un chercheur en sécurité, qui a fait part de cette découverte au cours d'une grand-messe du piratage, la conférence Blackhat Asia 2014.

Stéphane NEREAU's insight:

UNE PROBLÉMATIQUE BIENTÔT GLOBALE Au-delà du véhicule phare de Tesla Motors, ces révélations remettent en cause la sécurité des nouveaux véhicules connectés dans leur ensemble. Car que ce soit Ford ou Toyota, de plus en plus de constructeurs intègrent des systèmes informatiques dôtés de réseaux à leurs véhicules, qui les connectent à des ordinateurs ou des applications mobiles via Wi-Fi ou Bluetooth. Cette accessibilité accrue ouvre la voie à de nouveaux usages pour les consommateurs, mais comporte également son lot de risques de sécurité dont les utilisateurs ne sont pas nécessairement conscients. Et si la compromission d'un ordinateur pose un certains nombres de problèmes, notamment en termes de vol de données, dans le cas d'un véhicule s'ajoute également la sécurité physique associée à la conduite. Cela implique un renforcement des normes de sécurité informatique allant bien au-delà de ce qui se fait pour un simple ordinateur portable.

Selon une vaste étude présentée ce vendredi par PwC Luxembourg, la criminalité économique continue de progresser, notamment la cybercriminalité.

Stéphane NEREAU's insight:

Les entreprises subissent de plus en plus la criminalité économique, partout dans le monde, dans tous les secteurs. C'est ce qui ressort du «Global Economic Crime Survey», une vaste étude menée tous les deux ans par PwC Luxembourg. Sur l'ensemble des entreprises sondées, 37% disent avoir été victimes de fraude. Une proportion en hausse de trois points par rapport aux résultats de 2011. Parmi les criminalités subies, le vol arrive en tête, et concerne 69% des victimes. Les fraudes dans les passations de marché (29%), la corruption (27%) et la fraude fiscale (22%) suivent.

Une nouvelle étude sponsorisée par Juniper Networks et réalisée par Rand Corporation sur les marchés noirs de la cybercriminalité révèle une économie mature reflétant l'innovation et la croissance d'un marché libre.

Stéphane NEREAU's insight:

Dans un nouveau rapport international sponsorisé par Juniper Networks et réalisé par Rand Corporation, plusieurs indicateurs prouvent que les marchés noirs de la cybercriminalité ont atteint un niveau de maturité et de croissance sans précédent. Si des recherches poussées ont permis de mesurer les différentes activités de ces marchés, le rapport de Rand intitulé Markets for cybercrime Tools and Stolen Data: Hackers’ Bazaar (Marchés des outils de la cybercriminalité et des données volées : le bazar du pirate) examine pour la première fois ces marchés dans leur intégralité et propose des analyses économiques afin de mieux comprendre comment ils s’organisent.

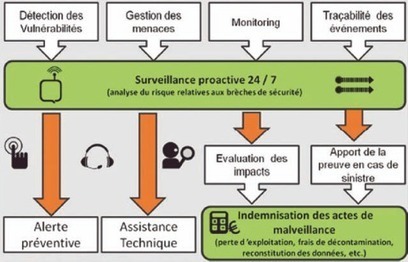

Dans son numéro de septembre 2013 (n° 243), Economie & comptabilité (publication éditée par l’IFEC) publie un dossier spécial sur les nouvelles technologies. L’article intitulé « Prévenir la cybercriminalité » est l’occasion de rappeler que la pérennité de l’entreprise est fortement compromise en cas de sinistre informatique majeur impliquant la compromission de ses données informatiques (faisant suite à une malveillance ou un incident fortuit). La cybercriminalité concerne toutes les entreprises et non plus seulement les grandes entreprises. Pourtant les entreprises sont souvent démunies face à de telles attaques. Les PME n’ont généralement pas les compétences en interne, ni conscience des risques (sur leur image, leurs données, celles de leurs partenaires commerciaux…) ; pourtant la criminalité informatique est une pratique ancienne qui est en pleine expansion.

Stéphane NEREAU's insight:

Ces travaux comprennent la validation des processus informatiques assurant l’intégrité des données :

Le Ghana et la Côte d’Ivoire ont annoncé chacun de nouvelles mesures destinées à lutter plus efficacement contre la cybercriminels, dans ces deux pays souvent cités comme deux des principaux foyers de la cybercriminalité en Afrique de l’ouest, à côté du Nigeria Les cybercriminels sont communément appelés « brouteurs » en Côte d’Ivoire et « sakawa » au Ghana. Les nouvelles dispositions en Côte d’Ivoire prévoient « une peine lourde allant jusqu’à 20 ans de prison et 100 millions FCFA d’amende contre tous ceux qui se seront rendus coupables de délits de cybercriminalité », a déclaré Bruno Nabagné Koné, ministre ivoirien de Postes, des Technologies de l’Information et de la Communication.

Stéphane NEREAU's insight:

Selon des chiffres officiels, en 2013, la cybercriminalité a causé en Côte d’Ivoire, un préjudice financier estimé à 3,6 milliards de FCFA contre 3,3 milliards en 2012 et durant cette période, quelque 70 personnes ont été arrêtées par la police. Au Ghana, 80 cas de cybercrimes sont comptabilisés chaque mois, selon des chiffres publiés en juillet 2013 par le ministère de la Communication. En Afrique de l’ouest, la cybercriminalité se réduit principalement à des cas d’escroquerie au préjudice des particuliers, contrairement au monde développé où les pirates s’attaquent aux grandes entreprises et aux gouvernements. La faiblesse des législations constatée au niveau des pays par les experts, sévit aussi au niveau continental. Au sein de l’Union africaine, une convention sur la cybercriminalité est en projet depuis 2009, mais ce projet se heurte selon certains observateurs à un manque criard d’experts africains en cybersécurité.

Les cybercriminels veulent tirer partie de nos smartphones en y introduisant des virus malicieux. Le fournisseur de système de protection Lookout dévoile leurs méthodes de contamination…

Stéphane NEREAU's insight:

Autre méthode pour s’immiscer dans nos mobiles selon Lookout, contaminer directement les kits de développement (SDK) mis à la disposition des développeurs d’applications. Ce fut récemment le cas avec un SDK pour développer de la publicité pour mobiles. « Ca venait de Russie, ça ne faisait à priori rien de mal, c’était très très pro, mais nous avons reconnu des lignes de code d’un malware qui y était injecté », relate Thomas Labarthe. Au final, les criminels ont attendu deux mois pour activer « Badnews ». Derrière lui, un « SMS Fraud », soit un module qui envoie des SMS surtaxés depuis les smartphones contaminés. Selon Lookout, 60% des arnaques aux SMS proviendraient de Russie. Une dizaine d’organisations criminelles seulement en seraient à l’origine.

Le cabinet PAC a réalisé une étude sur le marché de la cybersécurité en interrogeant plus de 1500 entreprises en Europe au cours du second semestre 2013. Mathieu Poujol, consultant cybersécurité, en délivre les principaux résultats.

Stéphane NEREAU's insight:

Quel type d'attaque craignent les entreprises?Selon une de nos précédentes enquêtes, près des deux tiers des entreprises interrogées disent craindre avant tout le vol de leurs données sensibles. Elles ne veulent surtout pas que les plans de leur prochain produit puissent tomber entre les mains de leurs concurrents. Un bon nombre des scandales révélés par l'affaire Prism sont relatifs à l'espionnage économique. Pour autant, elles affichent un sentiment de confiance assez fort dans leur dispositif de sécurité informatique. Par pêché de confiance ou bravade, difficile de le dire. Plus de 80% des entreprises qui ont répondu se sont déclarées satisfaites de leur budget de sécurité informatique. Pourtant, chez plusieurs d'entre elles, faute d'équipe d'astreinte, la sécurité n'était véritablement active qu'entre 9h et 18h et donc fragilisée au moment où les hackers américains ou chinois sont réveillés.

Aujourd’hui, les systèmes industriels sont fortement exposés aux cyberattaques car ils sont de plus en plus informatisés et interconnectés avec les systèmes d’information classiques et avec internet. Pour faire face à ces risques de cybercriminalité, l'Agence Nationale pour la Sécurité des Systèmes d'Information (ANSSI) a publié le 21 janvier 2014 un guide sur La cybersécurité des systèmes industriels. Ce guide expose des mesures non contraignantes visant à renforcer la cybersécurité des systèmes industriels.

Stéphane NEREAU's insight:

Les grands principes de la SSI

L’ANSSI a mis en place différentes phases pour le déploiement et la gestion de la sécurité. Il s’agit d’un processus continu qui demande des efforts permanent de la part des entreprises mais dont le retour sur investissement se verra positif. 1. Il s’agit tout d’abord de procéder à la sensibilisation des personnels afin de les informer des différents risques liés aux règles d’ « hygiène informatique ». Une sensibilisation qui doit être régulière car les risques évoluent en permanence. 2. Par la suite il convient d’établir une cartographie des installations et une analyse des risques pour en aboutir à la définition de mesures de sécurité adéquates, dont les efforts sont « proportionnés aux enjeux et adaptés aux besoins réels ». 3. La prévention est le troisième grand principe de la SSI selon l’ANSSI qui consiste à protéger les installations en les entourant de plusieurs barrières de protection « autonomes et successives », ce qui devrait permettre de se protéger face aux menaces encore non identifiées. 4. Aussi il est pertinent d’accomplir la surveillance des installations et la détection des incidents, cela n’empêchera pas les incidents de se produire, mais cela aura comme conséquence de limiter autant que possible les effets néfastes. Ainsi plus l’incident est détecter tôt, plus il sera envisageable de mettre en place des mesures pour en réduire les effets. 5. Le traitement des incidents va de pair avec sa détection car elle va permettre notamment d’intégrer une phase d’analyse post incident qui entraînera une amélioration de l’efficacité des mesures de SSI misent en œuvre au préalable. 6. D’autant que « la SSI est une action continue nécessitant des efforts permanents », c’est pourquoi il faut instaurer une veille sur les menaces et les vulnérabilités pour but de rester informé sur l’évolution de ces dernières. 7. Enfin le dernier grand principe que considère l’ANSSI est la préparation face à des évènements exceptionnels qui n’auraient pas été mesurés ou prévus, ainsi des plans de reprise et de continuité d’activité (PRA/PCA/DRP) minimisent les impacts pour pouvoir redémarrer l’activité le plus rapidement possible. |

Toutefois, l’étude « Banking Banana Skins » met en évidence d’importantes disparités régionales. Si le risque technologique est le 4e risque cité à l’échelle mondiale, les inquiétudes divergent selon les continents . Notamment en Europe où la crainte des cyber-attaques n’apparaît qu’en 9e position. Les Européens sont bien plus préoccupés par les réglementations bancaires et les facteurs politiques. En revanche, en Amérique du Nord et en Asie-Pacifique, le risque technologique inquiète davantage les banquiers et régulateurs bancaires puisque celui-ci est cité, respectivement, en 2e et 3e position, derrière la régulation pour l’un, la conjoncture économique et les taux d’intérêt pour l’autre.