Mauvaise période pour les routeurs. Début février, des chercheurs de l'Internet Storm Center du SANS Institute ont découvert l'existence d'un ver qui infecte certains routeurs Syslink. Cette semaine, ce sont des experts en sécurité de Cymru qui ont mis au jour une attaque qui visent des routeurs destinés aux petites entreprises et aux particuliers, de marques TP-LINK, D-Link, Micronet ou encore Tenda.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Le « Advanced Threat Report » de FireEye qui revient sur les principales cyber-attaques identifiées en 2013, révèle une expansion globale de la cyber-menace avec désormais plus de 200 nations qui hébergent des serveurs malveillants. Le spécialiste de la lutte contre les cyber-attaques de nouvelle génération a analysé et croisé les données de près de 40.000 cyber-attaques uniques survenues l’an passé (soit plus de 100 attaques par jour) avec plus de 22 millions de communications malveillantes de type ‘Command and Control’ (C&C), le rapport 2013 fourni une vision globale de l’évolution des cyber-attaques qui contournent systématiquement les défenses traditionnelles tels que les pare-feu classiques et de nouvelle génération (NGFW), les IPS (Systèmes de Prévention d’Intrusion), les antivirus et les passerelles de sécurité.

Stéphane NEREAU's insight:

« La fréquence croissante à laquelle se produisent les cyber-attaques illustre l'attrait des malwares pour les cyber-criminels en quête de nouvelles cibles », observe le Dr Kenneth Geers, Analyste Senior des menacesinternationales chez FireEye. « Dans l'ensemble, nous assistons à une expansion mondiale des cyber-attaques, deslogiciels malveillants, des infrastructures C&C, et de l'utilisation d’outils accessibles au plus grand nombre afin de banaliser le processus d’élaboration d’une attaque informatique. La dimension planétaire de la cyber-menace rend la tâche des RSSI extrêmement complexe ; contraints d’agir en mode réactif, ils sont pour la plupart bien démunis pour prévoir la prochaine attaque. »

Stéphane NEREAU's insight:

e botnet n’en a pas qu’après le Bitcoin, mais l’ensemble des monnaies virtuelles, ce qui fait sa puissance. Ainsi, au lieu de s’en tenir aux seuls portefeuilles Bitcoin, le botnet Pony cherche une liste des monnaies virtuelles dont Anoncoin, BBQcoin, Bytecoin, Craftcoin, Devcoin, Digitalcoin, Fastcoin, Feathercoin, Florincoin, Franko, Freicoin, Goldcoin, I0coin, Infinitecoin, Ixcoin, Junkcoin, Litecoin, Luckycoin, Mincoin, Namecoin, NovaCoin, Phoenixcoin, PPCoin, Primecoin, Quarkcoin, Tagcoin, Terracoin, Worldcoin, Yacoin et Zetacoin. Pour vous protéger, il est vivement conseillé de chiffrer vos portefeuilles numériques. Gardez votre monnaie virtuelle en sûreté !

L'agence fédérale américaine va déployer cette année un système interactif d'analyse des programmes malveillants, baptisé Malware Investigator. Il servira à aider les entreprises et les particuliers à faire face aux attaques.

Stéphane NEREAU's insight:

On ne sait pas très bien comment le FBI compte s'y prendre pour mettre en place cette interface avec le public, ni comment se fera l'échange d'échantillons de malware. Mais James Comey a laissé entendre que Malware Investigator permettrait d'envoyer un échantillon du logiciel malveillant vers le système et de recevoir rapidement en retour un rapport sur celui-ci. « L'objectif est de faire remonter des information de sources diverses et nombreuses et d'identifier les endroits à partir desquels pourraient être lancés certains types de cyberattaques. Malware Investigator pourrait faire office de système unifié de détection des menaces », a-t-il déclaré.

Le marché de la cybercriminalité est en plein essor. Le laboratoire HP Security Research a mené l'enquête dont voici les principaux enseignements.

Stéphane NEREAU's insight:

Le nombre total de vulnérabilités "officielles" a, apparemment, baissé de 6 % en un an, tandis que le nombre de vulnérabilités importantes a diminué de 9%. C'est a priori une bonne nouvelle, mais HP se demande si ce déclin n'est pas l'arbre qui cache la fôret et si un certain nombre de vulnérabilités non dévoilées ne serait pas transmis au marché noir en vue d'une utilisation privée et/ou malveillante.

2013 a été une année extrêmement riche en évènements. Elle nous a, parfois durement, rappelé que les menaces connues sont bien actives, et toutes les parties prenantes de la société concernées. Voici un tour d’horizon des éléments les plus marquants de l’année passée.

Stéphane NEREAU's insight:

Ceci est nécessaire pour définir face à chacune des menaces la probabilité qu’un incident survienne et ainsi orienter les efforts de prévention efficacement. Cette réflexion est d’autant plus importante que 2014 n’apportera pas d’embellie majeure sur le plan des budgets, y compris sur la sécurité de l’information. Les menaces elles seront toujours bien actives, comme l’ont montré les premiers jours de 2014. Il est donc toujours aussi primordial de cibler son action pour optimiser sa protection.

Stéphane NEREAU's insight:

Il y a quelques recommandations simples pour vous protéger dans bien des cas. En premier lieu si vous achetez un appareil (principalement d’occasion) il est recommandé de restaurer intégralement le système d’exploitation. Ensuite il faut installer uniquement des applications sur les magasins officiels et éviter l’installation de programmes douteux. Ces mesures simples peuvent vous assurer un bon niveau de protection.

Il y a quelques jours, nous indiquions que FireEye faisait l’acquisition de Mandiant Corp, un spécialiste de l’analyse des attaques avancées et persistantes. Réponse du berger à la bergère, Palo Alto, un concurrent, se renforce et fond sur Morta Security, dans le même secteur d’activité que Mandiant Corp.

Stéphane NEREAU's insight:

Cela bouge vite dans le domaine de la sécurité, et, en particulier, dans le domaine de l’analyse préventive des attaques dite APT (Advanced Persistent Threat). Juste quelques jours après le rachat de Mandiant par FireEye dans une opération estimée a 1 milliard de dollars, Palo Alto met la main sur Morta Security, une start-up californienne qui travaille dans le même domaine que Mandiant.

Un malware ciblant les terminaux de paiement électronique de petits commerçants a permis à des pirates de voler près de 50 000 données de cartes bancaires dans 11 pays au cours des 3 derniers mois.

Stéphane NEREAU's insight:

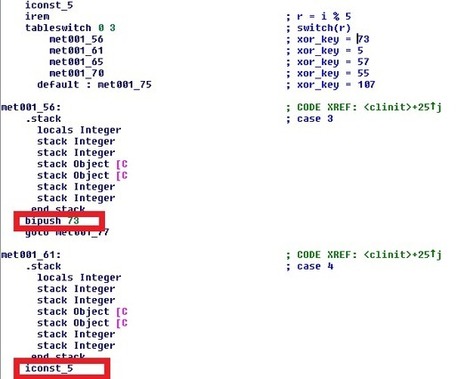

ChewBacca est un cheval de Troie très actif ces trois derniers mois, durant lesquels près de 50 000 données de cartes bancaires ont été volées par son biais dans 11 pays dont les Etats-Unis, la Russie, le Canada et l'Australie. Il faut néanmoins souligner que le malware cible les données stockées dans les bandes magnétiques des cartes : ces dernières sont enregistrées lorsqu'elles sont passées dans la machine, tandis qu'un keylogger enregistre de son côté le code tapé sur le clavier numérique.

Une étude de Cisco désigne les terminaux Android comme la cible unique des logiciels malveillants pour mobile. Le plus répandu serait Andr/Qdplugin, à 43,8 %.

Stéphane NEREAU's insight:

Les terminaux Android sont la cible priviligiée voire unique des malwares pour mobiles. Selon le rapport annuel 2014 de Cisco sur la sécurité, ces logiciels malveillants ciblent à 99 % les appareils Android. Sur cette plate-forme, le malware mobile le plus répandu, à 43,8 pour cent, est Andr/Qdplugin.La deuxième cible (0,84 % du total des malware affectant les mobiles) est constitué par les chevaux de Troie ciblant Java Micro Edition (J2ME ).La bonne nouvelle est que ces logiciels malveillants ne représentaient que 1,2 pour cent de tous les malwares rencontrés en 2013, essentiellement sur le web.Ces résultats sont corroborés par le fait que, parmi les catégories de smartphones, les mobiles Android sont, à 71 %, ceux qui sont le plus confrontés aux malwares rencontrés sur le web. Ils sont suivis par les iPhone d'Apple avec 14 % puis par les iPad.

Plusieurs groupes américains de distribution pourraient annoncer prochainement que leurs réseaux informatiques ont été piratés pendant la période des achats de fin d'année, comme Target et Neiman Marcus.

Stéphane NEREAU's insight:

Les enquêteurs soupçonnaient les auteurs des attaques d'avoir utilisé des logiciels malveillants (malwares). Parmi ceux-ci pourrait figurer un logiciel connu sous le nom de « RAM scraper » (littéralement « gratte-RAM »), qui permet d'intercepter des données cryptées au moment où elles transitent – décryptées – par la mémoire vive d'un ordinateur. Une porte-parole de Target a déclaré que le groupe ne faisait aucun commentaire sur l'enquête concernant le vol de données.

Sophos a listé les principales menaces qui ont sévi en 2013, ainsi que quelques préconisations pour s’en protéger. En hausse : les malwares indétectables, les menaces sur les serveurs web et les terminaux mobiles.

Stéphane NEREAU's insight:

Les pirates utilisent souvent la technique dite "du point d’eau" pour diffuser l’APT. Cette technique utilise les points de passages sur le web des salariés d’une entreprise pour atteindre cette dernière. « L’année dernière, nous avons ainsi vu le site web d’un sous-traitant du secteur de l’aéronautique français infecté » explique Laurent Gentil, sales engineering manager chez Sophos qui ajoute « ce n’était probablement pas ce sous-traitant mais les grands groupes aéronautiques qui étaient visés. » L’une des manières de procéder est d’installer des DLL malveillantes à côté d’une application saine. L’utilisateur installe le malware en même temps qu’un logiciel légitime et n’y voit que du feu. « Les pirates se mélangent avec le système d’exploitation ou avec des installeurs de programmes légitimes » pousuit Laurent Gentil.

Stéphane NEREAU's insight:

« La sécurité informatique n’est pas une science exacte et aucune organisation n’est à l’abri d’un incident de sécurité, parce que la protection absolue est devenue totalement inaccessible. En tant qu’assureur spécialiste, notre rôle est de permettre à l’entreprise de travailler sur un transfert de ces risques spécifiques face à des conséquences stratégiques pour la survie de l’entreprise », conclut François Brisson. |

Plate-forme dominante sur le marché mobile, Android est la cible des malwares de tous bords. Qui ont explosé en 2013 selon Sophos.

Stéphane NEREAU's insight:

Mise à jour du contrat développeur et blocage des téléchargements des fichiers applicatifs APK de sources alternatives depuis le navigateur Android sont quelques-unes des mesures prises par Google, essentiellement depuis Android 4.3, pour mettre fin aux PUA et prolifération des malwares. Mais si à terme « les nouvelles mesures de sécurité de la plate-forme Android auront des effets positifs sur les taux d’infection […] leur adoption restera lente, laissant les utilisateurs exposés aux attaques par ingénierie sociale », estiment les auteurs du rapport. Selon eux, « la sécurité mobile dans son ensemble continuera d’être un sujet brûlant en 2014 ». N’en doutons pas.

La société allemande G Data vient de découvrir un malware d’un haut niveau de complexité. Son petit nom ? Uroboros. D’après ces experts en sécurité, ce code malveillant aurait été créé et diffusé par le gouvernement russe.

Stéphane NEREAU's insight:

Uroburos vise uniquement les grands réseaux, les administrations et les grandes entreprises. Le programme malveillant se diffuse de manière autonome. Toutes les données récoltées sont ensuite envoyées sur des serveurs distants. Uroburos est un rootkit qui dissimule son activité et peut voler toutes les données d’un ordinateur, et ce depuis 2011. En plus, ce malware dispose d’une structure modulaire qui permet au cybercriminel de modifier le programme pour permettre à Uroburos d’effectuer de nouvelles activités.

Stéphane NEREAU's insight:

Voici donc quelques conseils utiles pour éviter que votre réseau WiFi ne serve de relai à un tel virus, ou que vos identifiants ne soient subtilisés :

L’apparition de nouvelles technologies de pointe, l’adoption généralisée des communications sans fil ainsi que le nombre croissant d’utilisateurs d’appareils mobiles vont offrir de nouvelles opportunités lucratives aux cybercriminels.

Stéphane NEREAU's insight:

Selon les Laboratoires Bitdefender, les malwares dépasseront le nombre de 250 millions d’échantillons uniques en 2014 en raison de fonctionnalités de polymorphisme côté serveur, présentes dans la majorité des « crimepacks » disponibles sur le marché clandestin. Les tendances majeures en matière de malwares et spams seront :

Stéphane NEREAU's insight:

Selon le rapport d’analyse Kaspersky Lab, la campagne The Mask repose sur des emails de spear-phishing qui contiennent des liens vers un site web malicieux. Ce site web contient un certain nombre d’exploits conçus pour infecter les visiteurs, en fonction de la configuration du système. Lorsqu’un utilisateur a été infecté, le site web le redirige vers le site web bénin qui a été référencé dans l’email d’origine, qui peut être par exemple une vidéo Youtube ou un portail d’actualités.

Stéphane NEREAU's insight:

Au regard de la situation actuelle, il semble que la croissance du nombre de menaces ciblant Android pourrait continuer en 2014. À la fin du mois de septembre 2013, les spécialistes de Doctor Web ont déctecté le plus large botnet Android.SmsSend enrôlant des appareils mobiles. Il est possible que de nouveaux botnets voient le jour dans l'avenir. Nous pouvons également supposer que le nombre de modifications des Trojans encoders augmente, notamment à cause de la diffusion de « kits » permettant de développer de nouveaux Trojans sans être un pirate expérimenté. Ce qui risque d’entraîner un élargissement des zones de propagation. Conjointement à la croissance progressive des sites qui acceptent la crypto monnaie Bitcoin, celle des Trojans conçus pour la récolter risque également d’être une réalité. En ce qui concerne les moyens de connexion des logiciels malveillants aux serveurs de gestion, nous pouvons supposer que les malfaiteurs utiliseront de plus en plus les ressources du réseau Tor et des réseaux P2P. Enfin, il semble que les malfaiteurs développeront également de plus en plus de Trojans publicitaires sous forme de plug-ins pour les navigateurs les plus utilisés.

FireEye (NASDAQ:FEYE) le spécialiste de la lutte contre les cyber-attaques de nouvelle génération, annonce la sortie de FireEye OS 7.1, une mise à jour majeure de l’OS FireEye qui étend les fonctionnalités de gestion de la série CM, la sécurité du réseau IPv6 de la série NX et améliore ses capacités d’analyse des menaces email pour la série EX. FireEye OS 7.1 sera disponible fin de Février. Via Exclusive NetworksFR

Stéphane NEREAU's insight:

Selon Gartner, les attaques ciblées restent une faiblesse notoire pour les entreprises qui s’appuient uniquement sur les solutions traditionnelles de sécurité. «L’émergence des attaques ciblées réduit à néant ce qui restait de l’entêtement des éditeurs d’anti-malware à concevoir des techniques de protection réactives. Améliorer le modèle des signatures de logiciels malveillants, ou adapter la détection des comportements aux derniers modèles d’attaque, n’améliorera en rien le taux d’efficacité contre les attaques ciblées. Alors que 35% des sociétés ayant adopté une solution de protection des postes de travail, ont été compromises, force est de constater que les éditeurs ont failli à leur objectif premier qui était de protéger les PCs du code malveillant».

Des chercheurs ont décelé un malware capable d’infecter les ordinateurs fonctionnant sous Windows, Mac OS ou Linux. Les systèmes ayant installé la machine virtuelle Java d’Oracle sont concernés. Les chercheurs ont publié les informations concernant le malware dans un billet de blog de Kaspersky Lab.

Stéphane NEREAU's insight:

Le malware est entièrement développé en Java. Il exploite une faille de la plateforme Java 7 Update 21 et toutes les versions antérieures. Bien que la vulnérabilité ait été corrigée par la mise à jour de Java publiée en juin par Oracle, le nombre d'utilisateurs encore sur les versions antérieures reste assez important pour tirer la sonnette d'alarme.

Stéphane NEREAU's insight:

L’emplacement du dossier Windows le plus commun pour Cryptorbit est » % AppData % » et il peut être facilement enlevé en utilisant des outils antivirus, et, contrairement aux ransomwares traditionnels, vous pouvez décrypter vos fichiers en utilisant l’utilitaire du système « Restauration du système ». La meilleure protection contre ces infections est une bonne sauvegarde complète de votre système. Aussi, il est vivement de garder les fichiers importants sur des serveurs ou des périphériques externes, et non en local.

Cisco vient de publier son rapport annuel sur la sécurité et celui-ci révèle que le nombre total de menaces cumulées a augmenté l'an dernier de 14% par rapport à 2012 et qu'il s'agit là d'un niveau record depuis 2000.

Stéphane NEREAU's insight:

José Martinez, Directeur de la sécurité Europe du Sud chez Cisco, explique : « Notre Rapport Annuel sur la Sécurité dresse un tableau préoccupant de l'état actuel de la sécurité informatique, mais nous avons les moyens de prémunir efficacement les entreprises et les organismes publics contre l'ensemble de ces attaques potentielles. Pour cela, Cisco, avec ses partenaires, accompagne les Responsables Sécurité pour comprendre les motivations et les méthodes des pirates informatiques avant, pendant ou après l'attaque. » Cisco rappelle évidemment qu'il a les moyens et les compétences pour protéger de manière efficace les entreprises de toutes ces menaces et qu'il se tient à la disposition des responsables sécurité pour discuter de la question et des moyens à mettre en oeuvre pour que cela ne soit plus un problème.

L’attaque est bien connue, mais revient visiblement à la mode chez les cybercriminels : le ransomware ou rançongiciel. C’est un logiciel malveillant qui, une fois infiltré sur votre machine, chiffrera une partie du disque dur et vous demandera une rançon pour récupérer les données en question. Ces logiciels existent depuis longtemps, mais les éditeurs de sécurité observent depuis quelques trimestres une montée en puissance.

Stéphane NEREAU's insight:

Heureusement, il existe des moyens de protection contre ce type de menaces, à commencer par une sauvegarde régulière des données. Même si un malware chiffre vos données personnelles, vous pourrez toujours les récupérer. Dans le cas contraire, vous serez piégé. Récupérer des données chiffrées par RSA 2048 bits est quasi-impossible. Vous serez alors tenté de payer, sachant qu’il n’y a aucune garantie que les cybercriminels vous transfèrent réellement la clé pour déchiffrer vos données.

Les malware apportés par les employés d’une entreprise constitueraient la principale préoccupation des professionnels de la sécurité informatique. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Pourtant, un sondage réalisé par Osterman Research suggère que les employés d’une entreprise font partie des principales sources de malware. 160 professionnels de la sécurité informatique ont été interrogés et 58 % de ces derniers ont répondu que « la plus grande préoccupation est l’introduction de logiciels malveillants par les employés qui surfent sur le web ». Pour la majorité des répondants, la seconde préoccupation serait l’introduction de malware (toujours par les employés) via l’utilisation des webmail personnels. |

Les routeurs sont infectés via différentes failles parfois connues mais non corrigées. Les malwares provoquent une corruption DNS du routeur, ce qui permet ensuite des attaques de type "Man in the middle". Une attaque qui se situe entre le moment où la personne essaie de se connecter à un site via son routeur et le moment où elle atteint ce site.

La corruption DNS permet de rediriger l'internaute vers des sites contrefaits qui peuvent soutirer des informations sensibles à leurs visiteurs, ou des sites contenants des pages malveillantes capables d'injecter cette fois des malwares sur les machines des visiteurs.

Les chercheurs de Cymru ont publié un rapport très complet accessible à cette adresse.