La cyber-menace est en voie de prendre des dimensions systémiques pour l'économie mondiale. L'inquiétude des acteurs monte, au point que l'on peut craindre une réaction globale contre la numérisation, avec un énorme impact économique. Pourtant, les avancées en matière de cloud computing et de Big data pourraient, selon McKinsey, créer entre 9600 et 21600 milliards de dollars de valeur pour l'économie mondiale. Si la sophistication des attaques submerge les capacités défensives des États et des organisations, on peut redouter des règlementations et des politiques qui ralentiraient l'innovation et la croissance.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Le vaste mouvement d’ouverture des données publiques (et plus généralement du Big data) provoque la mise en ligne publique de volumes toujours plus importants de données. On sait qu’un des obstacles légaux de cette ouverture est le respect des données à caractère personnel, afin de ne pas empiéter sur la vie privée ou nuire à l’image des personnes, en d’autres termes à leur e-réputation (cyber-réputation, web-réputation ou réputation numérique).

Stéphane NEREAU's insight:

Il convient donc pour les entreprises ou collectivités publiques qui conduisent des projets d’ouverture de données de veiller à la bonne anonymisation de celles-ci.

Lundi 7 avril une faille de sécurité à été découverte dans certaines versions du logiciel OpenSSL, sur lequel s’appuie une grande partie de la sécurité du Web. L’article 34 de la loi Informatique et Libertés impose une obligation de sécurisation des données à caractère personnel. La CNIL fait le point sur les conséquences de cette faille et les actions à mettre en œuvre.

Stéphane NEREAU's insight:

Heartbleed et après ?

Stéphane NEREAU's insight:

La CNIL propose déjà un guide de base pour ce qui est de choisir vos mots de passe. Mais cela n'est pas tout. N'oubliez pas d'utiliser des mots de passe différents, surtout sur les services sensibles, et si possible de les renouveler de temps en temps, sans attendre qu'une faille énorme touche une majorité de sites web. De plus, sur des sites importants comme ceux de votre banque, les réseaux sociaux, l'accès à vos emails, il existe en général des procédures de sécurité complémentaires comme l'authentification en deux étapes (2FA), le fait d'indiquer si vous êtes sur un ordinateur de confiance ou non : utilisez-les !

Alors que la loi du 17 mars 2014 relative à la consommation vient d'être publiée au Journal officiel, la Commission nationale de l'informatique et des libertés (CNIL) signale un renforcement de son pouvoir d'investigation. En effet, le contrôle des conditions dans lesquelles les fichiers sont crées et utilisés fait partie des nombreuses prérogatives de la CNIL. Cependant, les modalités de ce contrôle était jusqu'à présent limitées. Ainsi, la loi Informatique et libertés du 6 janvier 1978 donnait à la Commission le pouvoir de procéder à :

Stéphane NEREAU's insight:

L'article 105 de la loi Hamon relative à la consommation modifie les prérogatives de la CNIL, et lui donne la possibilité d'effectuer des contrôles en ligne, afin de constater à distance, depuis un ordinateur connecté à internet, des manquements à la loi Informatique et Libertés. Grâce à l'introduction de ces nouvelles modalités de contrôle, la CNIL pourra agir plus efficacement en cas de failles de sécurité sur le web. Signalons cependant que ce nouveau pouvoir s'appliquera aux données librement accessibles ou rendues accessibles en ligne.

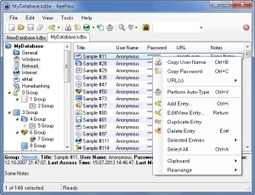

La CNIL prend la plume pour expliquer comment gérer ses mots de passe et en créer qui soient « sûrs ». Pour cela, il recommande notamment l’utilisation du logiciel Keepass.

Stéphane NEREAU's insight:

Quels conseils appliquer ? En voici quelques-uns :

From

www

Stéphane NEREAU's insight:

La CNIL a reçu une plainte dénonçant l'utilisation à des fins de contrôle des horaires d'un dispositif biométrique installé initialement pour sécuriser l'accès à certaines zones du centre commercial. Un contrôle sur place a permis de confirmer la mise en œuvre effective de ce dispositif biométrique. Il a aussi permis de constater la présence de 138 caméras dont 87 destinées à la surveillance du centre commercial et 39 implantées dans des locaux non accessibles au public. Les autres sont installées aux caisses de l'hypermarché et filment les caddies et les articles scannés. La Présidente de la CNIL a considéré que la société ne pouvait utiliser le dispositif biométrique pour contrôler les horaires des salariés. De plus, les empreintes des salariés ayant quitté l'entreprise étaient conservées de façon excessive. Elle a en outre jugé le dispositif de vidéosurveillance disproportionné puisqu'il filme l'accès des salariés à leurs salles de pause et place certains d'entre eux sous surveillance permanente. Une information insuffisante des personnes a également été notée. Enfin, aucun de ces dispositifs n'avait été déclaré à la CNIL, contrairement aux prescriptions de la loi " Informatique et Libertés ". L'ensemble de ces manquements a conduit la Présidente de la CNIL à mettre en demeure le centre commercial de modifier ces dispositifs pour ne plus porter atteinte aux droits de ses salariés. Compte tenu du nombre de manquements et du caractère intrusif des dispositifs, la Présidente de la CNIL a décidé de rendre publique cette mise en demeure. La CNIL rappelle que cette mise en demeure n'est pas une sanction. En effet, aucune suite ne sera donnée à cette procédure si le centre commercial se conforme à la loi dans le délai imparti. Dans ce cas, la clôture de la procédure fera également l'objet d'une publicité. Pour approfondir

Selon l'article 39 de la loi Informatique et Libertés : "chaque individu peut demander à un service ou une société de consulter les données qu'elle possède sur sa personne." Le professionnel dispose par la suite de deux mois pour répondre.

Stéphane NEREAU's insight:

Pourtant, cette loi n’est pas appliquée ni même connue dans certaines sociétés amenées à traiter des données personnelles. En effet, selon le rapport publié en 2014 par l'Association Française des correspondants à la protection des données à caractère personnel, seulement 41% des sociétés sondées appliquent cet article de loi. Selon l’AFCDP, il s’agit néanmoins d’un « clair progrès par rapport aux relevés des années précédentes » et nuance avec l’effort qu’il faut poursuivre.

La Cnil a rendu son avis par une délibération du 19 décembre 2013. Elle l’a rendu publique, le 11 février 2014, à la demande du président de la Commission des lois de l'Assemblée nationale.

Stéphane NEREAU's insight:

Ainsi qu’il est précisé, la Cnil a tout d'abord rappelé que « l'utilisation de dispositifs de géolocalisation est particulièrement sensible au regard des libertés individuelles, dans la mesure où ils permettent de suivre de manière permanente et en temps réel des personnes, aussi bien dans l'espace public que dans des lieux privés ».

Les recommandations de la Cnil concernant l'utilisation de services permettant de stocker des données de manière sécurisée ont été publiées. L'utilisation du terme « coffre-fort électronique » est ainsi soumise à certaines conditions.

Stéphane NEREAU's insight:

En novembre dernier, la Cnil publiait une documentation concernant l'utilisation des services tels que les coffre-forts électroniques. Elle recommandait alors de suivre plusieurs conseils aux utilisateurs de ce type d'offres et proposait également des préconisations à l'attention des professionnels.

Stéphane NEREAU's insight:

Les « spécificités » de l’Index 2014 Les membres de la promotion ISEP 2012-2013 ont fait les constats suivants : Un demandeur a été menacé par l’entreprise sollicitée… son Correspondant Informatique et Libertés était fort mécontent d’être importuné et méconnaissant visiblement la loi Informatique et Libertés !Une grande banque ne trouve aucune donnée concernant… l’un de ses clients fidèle.Un magazine de la presse consumériste interprète à tort la demande comme faisant référence à un abonnement.Une très grande entreprise du CAC40 se contente d’envoyer quelques photocopies, sans aucune lettre d’accompagnement, mais avec une petite note anonyme comportant ce simple mot : « Voilà ! »Un grand magasin, visiblement non préparé à ce genre d’exercice, met en copie le demandeur, qui assiste amusé aux échanges d’email internes, et aux multiples « rebonds » entre les différents services, dont aucun ne veut se saisir de la demande.Plusieurs hôpitaux ont fait la confusion avec des demandes d’accès au dossier médical – accès payant au titre d’une autre loi, celle du 4 mars 2002, dite "Kouchner", relative aux droits des malades et à la qualité du système de santé– … et se sont empressés de joindre une facture à leur envoi !MAIS… Une banque (Le Crédit Agricole des Savoies) a communiqué le scoring et proposé de rembourser les frais postaux engagés par le demandeur.Le Secours Catholique a parfaitement répondu à la demande et indiqué spontanément la procédure à suivre pour bénéficier de la liste Robinson.Amazon Luxembourg adresse un courrier recommandé avec accusé de réception annonçant l’envoi d’un CD chiffré – ce courrier comprend les mots de passe pour accéder au dossier puis pour lire les fichiers. Le CD est également reçu en courrier recommandé avec accusé de réception.

http://www.afcdp.net/IMG/pdf/cp_afcdp_index_droit_acces_27_janvier_2014.pdf

La Cnil fournit aux entreprises différents outils et mêmes des bouts de codes pour qu'elles se mettent en conformité avec la directive européenne de 2009 sur les méthodes de traçage.

Stéphane NEREAU's insight:

Trois conditions sont à remplir dans le cas du recueil du consentement de l’internaute. D’abord, un bandeau doit être affiché informant l’internaute de l’utilisation des cookies (voir la capture du site de la Fnac ci-dessus). Ensuite, une page « en savoir plus » indique à l’utilisateur comment paramétrer les cookies.

http://www.cnil.fr/vos-obligations/sites-web-cookies-et-autres-traceurs/

Vous savez comment font Edward Snowden, le "lanceur d'alertes" de la NSA, et Glenn Greenwald, le journaliste à qui il a confié des dizaines de milliers de documents classifiés, pour protéger, non seulement leur "vie privée", mais aussi tout (ou partie) de leurs (télé)communications, surfs sur le web, échanges Internet, alors qu'ils sont devenus les ennemis n°1 de la NSA ?

Stéphane NEREAU's insight:

En tout état de cause, plus de 10 ans après avoir commencé à m'intéresser à ces questions, j'en suis arrivé à la conclusion que s'il est impossible à un non-professionnel de sécuriser son ordinateur de façon à empêcher un professionnel motivé d'y pénétrer, il est par contre tout à fait possible de créer des fenêtres de confidentialité, de disparaître le temps d'une connexion, d'apprendre à communiquer de façon furtive, discrète et sécurisée, à échanger des fichiers sans se faire repérer et donc d'avoir "droit à son quart d'heure d’anonymat". |

Les données sont une richesse. Les entreprises et les administrations s'en emparent pour personnaliser leurs produits ou leurs services. Via Jean Chezaubernard

Stéphane NEREAU's insight:

Des talents trop rares, même aux Etats-Unis, où 80% des nouveaux emplois de ce type créés entre 2010 et 2011 n'ont pas été pourvus. Selon François Bourdoncle, le "big data" est vital : "Notre seule matière première, c'est la matière grise. Sans innovation, nous sommes condamnés au déclin. Or les nouveaux usages liés aux données représentent l'un des axes majeurs de cette économie de l'intelligence." Il y a donc urgence à inventer un grand marché des données à l'européenne qui stimule la créativité tout en protégeant le citoyen.

Il vous est peut-être déjà arrivé de communiquer votre adresse émail en effectuant des achats en ligne, en remplissant un formulaire ou en l’exposant sur votre site web, tout simplement. Peut-être avez-vous communiqué votre adresse de messagerie aux moteurs de recherche pour assurer le référencement de votre site ! Ces différentes actions peuvent entraîner la réception massive de spams dans votre boîte email, quel que soit le fournisseur. Et ce, même quand vous vous désabonnez de la liste de diffusion. Etre inscrit à des services de messagerie instantanée (comme Messenger, Yahoo ! Messenger, ICQ, Jabber, iChat, etc.) ou utiliser des logiciels P2P et autres programmes intrusifs y contribuent également. Via Stephane Manhes

Stéphane NEREAU's insight:

La CNIL vérifie également le respect du droit de s’opposer à recevoir de nouveaux messages (vérification du bon fonctionnement du lien de désabonnement figurant dans les messages et gestion effective d’une liste d’opposition).En cas d’infraction, elle peut alors user de ses pouvoirs de sanction et infliger des amendes pouvant aller jusqu’à 150 000€. Quant aux entreprises incriminées, elles feront l’objet d’un rappel à l’ordre et seront placées sous surveillance.

Stephane Manhes's curator insight,

April 17, 2014 4:59 AM

La CNIL vérifie également le respect du droit de s’opposer à recevoir de nouveaux messages (vérification du bon fonctionnement du lien de désabonnement figurant dans les messages et gestion effective d’une liste d’opposition).

Près de 400 personnes ou organismes ont répondu au questionnaire en ligne de la CNIL sur l’open data et les données personnelles. Les résultats révèlent des interrogations persistantes et une demande forte pour des solutions pratiques, notamment en termes d’anonymisation. Les résultats complets sont mis à disposition librement sur data.gouv.fr

Stéphane NEREAU's insight:

L’ensemble des résultats bruts anonymisés du questionnaire sont mis à disposition de tous par la CNIL (les réponses libres aux questions ouvertes ont été en partie effacées afin de ne pas faire courir de risque de ré-identification aux répondants) : La CNIL remercie toutes les personnes qui ont répondu à ces questions.

La SNCF a été autorisée à utiliser un outil d'évaluation des risques de fraude en ligne, par carte bancaire, utilisant des données nominatives de ses clients.

Stéphane NEREAU's insight:

La SNCF a été autorisée par la CNIL à détecter les fraudes par carte bancaire lors des achats en ligne de billets sur ses sites internet Thalys et Ouigo et via ses centres d'appels Ligne Directe. Pour ce faire, elle utilise un outil d'évaluation des risques de fraude qui génère ensuite des alertes de différents niveaux. En fonction du niveau de risque, la SNCF peut décider de bloquer, d'annuler ou de valider les transactions. Son outil utilise les données relatives à l'identification du client passant commande (nom, prénom, adresse postale et email, adresse IP horodatée), à sa transaction et à sa commande (horodatage, trajet choisi, délai avant départ,...). Bien que les alertes générées en cas de risque de fraude ne conduisent pas à l'inscription sur la liste d'exclusion, la CNIL signale « qu'elle prend acte de ce qu'elles sont conservées par la société aux fins d‘analyse et de génération des alertes ».

Les sites web des entreprises seront bientôt contrôlés à distance par la Cnil. Lorsqu'un manquement à la loi informatique et libertés sera détecté, un procès-verbal sera envoyé à l'organisme concerné sans que la Commission ne se déplace.

Stéphane NEREAU's insight:

Jusqu’ici les contrôles étaient effectués dans les entreprises, ou bien grâce à des documents et des fichiers fournis par les organisations contrôlées, ou encore en convoquant les responsables concernés. En 2013, 414 contrôles ont ainsi été réalisés. La possibilité de réaliser des contrôles en ligne augmentera peut-être le nombre d’investigations effectuées. Les vérifications en ligne concernent les données librement accessibles ou rendues accessibles en ligne. La nouvelle loi « ne donnera évidemment pas la possibilité à la Cnil de forcer les mesures de sécurité mise en place pour pénétrer dans un système d’information » précise la Commission dans un communiqué.

From

www

Stéphane NEREAU's insight:

Le G29 a étudié les CBPR afin d'identifier leurs similarités et leurs différences avec les BCR. Sur la base de cette comparaison, le G29 et les Etats membres de l’APEC ont élaboré un référentiel sur les exigences relatives à la protection des données personnelles et à la vie privée issues des BCR et des CBPR (WP212). Cet outil est destiné à aider les multinationales qui opèrent à la fois en Europe et dans la zone Asie-Pacifique puisqu’il identifie dans un document unique les éléments requis dans les systèmes BCR et CBPR. Cet outil pratique liste, pour chaque principe et exigence, les éléments qui sont requis dans les deux systèmes, ainsi que les éléments additionnels spécifiques à chaque système. Dans tous les cas, ces éléments additionnels doivent être pris en compte par les entreprises multinationales souhaitant obtenir l’approbation de leurs BCR par les autorités de protection des données européennes d’une part, et la certification de leurs CBPR par un tiers certificateur agréé par l’APEC d’autre part.

From

www

Prospection commerciale, achats en ligne, suivi des consommateurs, jeux-concours et parrainage : quel est le cadre légal ? Quels sont les pièges à éviter ? Quels sont les droits des consommateurs ?

Stéphane NEREAU's insight:

A l'heure du développement du commerce en ligne et des réseaux sociaux, le respect de la vie privée des consommateurs est un enjeu de confiance et d’efficacité dans les relations commerciales online. De nombreuses techniques de marketing reposent sur l’enregistrement et le traitement de données personnelles. Elles permettent d’établir des « profils de consommateurs » de plus en plus précis. S’il est légitime de connaître ses clients et ses prospects pour mieux comprendre leurs besoins et leurs attentes, il est nécessaire de maintenir un équilibre entre la connaissance des comportements des consommateurs et la protection de leur vie privée. Cet équilibre passe avant tout par une bonne compréhension des droits et des obligations de chacun et par le respect du cadre légal applicable. A cet égard, en 2012, plus de 20 % des plaintes reçues par la CNIL concernaient le secteur du commerce, et notamment la prospection commerciale.. Les principaux manquements constatés dans le cadre des contrôles et des mises en demeures concernaient la collecte déloyale ou illicite de données, l'absence ou la mauvaise information des consommateurs et le défaut de prise en compte du droit d’opposition. C’est pourquoi la CNIL a décidé, comme elle l’a déjà fait dans d’autres secteurs (vidéoprotection ; données personnelles au travail), de publier 5 fiches pratiques, permettant aux commerçants et aux consommateurs de comprendre et connaître le cadre légal applicable en matière de données personnelles. Ces fiches pratiques portent sur :

Pour approfondir

La Cnil a été saisie le 5 décembre 2013 par le Gouvernement du projet de loi relatif à la géolocalisation (en matière judiciaire), sur le fondement de l'article 11-4°-a) de la loi du 6 janvier 1978 modifiée.

Stéphane NEREAU's insight:

Pour la CNIL, le recours à la géolocalisation en temps réel s'apparente à une interception du contenu des communications électroniques prévues aux articles 100 et suivants du code de procédure pénale, qui font notamment référence à la transcription des correspondances émises par la voie des communications et imposent d'identifier la liaison à intercepter. Dès lors, ces dispositifs doivent présenter les mêmes garanties en matière de contrôle et de protection des libertés individuelles que celles applicables aux interceptions de communications. De même, il s'en déduit, comme la CNIL l'a indiqué lors de son audition à l'Assemblée nationale, que l'autorisation du magistrat de procéder à une mesure de géolocalisation devrait être motivée objet par objet.

La CNIL a convoqué les opérateurs pour leur rappeler les règles de base, en cas de piratages informatiques ainsi que pour les éviter.

Stéphane NEREAU's insight:

Lundi dernier, elle a réuni les principaux opérateurs. Son objectif était de rappeler « le cadre légal et réglementaire applicable » et de leur expliquer ce qui était attendu de leur part en cas de violation. La CNIL a aussi présenté ses pouvoirs de contrôle et de sanction. La CNIL invite aussi les clients des opérateurs à la plus grande prudence : les cyberattaques de ce genre avec fuite de données personnelles favorisent le phishing ou hameçonnage : les clients reçoivent des liens vers de faux sites, et donnent ainsi leur données sensibles ou cybercriminels. Selon la CNIL : « Il est donc nécessaire d’être attentif à de telles sollicitations, de ne pas y répondre, de ne pas ouvrir les courriers électroniques suspects et en tout cas de ne cliquer sur aucun lien, et enfin de les signaler à la cellule mise à disposition par Orange ».

À l’occasion de la journée européenne de la protection des données, la CNIL met en ligne un espace d’information dédié à toutes les questions les plus fréquentes sur sa page officielle Facebook.

Stéphane NEREAU's insight:

Les 18 millions d'utilisateurs qui utilisent quotidiennement Facebook en France peuvent parfois connaître des déconvenues : piratage de compte, diffusion de photos gênantes, difficulté à supprimer un compte, etc. À l'occasion de la journée européenne de la protection des données, la CNIL met en ligne un espace d'information dédié à Facebook sur sa page officielle: https://www.facebook.com/media/set/?set=a.10151853434873204.1073741827.234594743203&type=1&l=d1a73f17a2

Les internautes pourront trouver les réponses aux questions les plus courantes et aux problèmes les plus souvent rencontrés sur le réseau social. Ces questions-réponses prennent la forme d'un album photo, et proposent des conseils pratiques pour exercer ses droits " informatique et libertés ". Chacun peut commenter ces conseils, les partager et aussi suggérer de nouveaux cas pratiques.

L’ouverture d’un site internet professionnel engendre de nombreuses obligations. La Cnil et le gouvernement sont particulièrement attentifs au respect de ces obligations afin d’éviter toutes dérives. Dynamique, vous rappelle les obligations qui sont transmises par la Cnil afin que dès l’ouverture de votre site professionnel vous soyez en conformité avec la loi.

Stéphane NEREAU's insight:

Comme tout vendeur, l'e-commerçant doit, en application de l'article L 211-4 du code de la consommation, livrer un bien conforme au contrat. Il répond : Cette garantie légale de conformité est valable pour des défauts apparus dans les 6 mois à compter de la délivrance du bien. Les consommateurs souhaitant faire valoir leurs droits disposent, quant à eux, d'un délai de 2 ans à compter de la délivrance du bien pour intenter une action en garantie de conformité.

Le régulateur des données personnelles s'est intéressé aux cookies et demande aux acteurs du web de demander la permission aux Internautes avant d'installer ces petits logiciels espions. La CNIL propose également un outil pour visualiser les informations récoltées par les cookies.

Stéphane NEREAU's insight:

Par ailleurs, pour éduquer les internautes sur le pouvoir des cookies, le régulateur a mis en ligne le logiciel CookieViz (pour Windows uniquement), développé par le laboratoire iinovation de la CNIL, qui identifie en temps réel les cookies qui transmettent des informations vous concernant à d'autres sites. Cet outil permet de visualiser les interactions entre la navigation, quel que soit le navigateur et les serveurs distants. |

Interview d'Hervé Guillou / Conseiller Défense et sécurité, Groupe Airbus, Président, Conseil des Industries de Confiance et de Sécurité /