Le rapport annuel sur la sécurité 2014 de Cisco révèle que le nombre total de vulnérabilités et de menaces a atteint un niveau record depuis le début de leur recensement en mai 2000. En octobre 2013, le nombre total d'alertes cumulées a augmenté de 14% en glissement annuel par rapport à 2012.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Le guide de l'Anssi présente les mesures de sécurisation destinées à accompagner la mise en oeuvre d’un réseau de téléphonie sur IP en entreprise.

Stéphane NEREAU's insight:

L'isolation complète du réseau de téléphonie sur IP est préconiséeLe guide recommande de protéger les téléphones IP à l’aide de codes d’accès spécifiques à chaque utilisateuragrandir la photoCe cloisonnement concerne à la fois le réseau physique et ses équipements actifs (commutateurs), les serveurs et les données (à stocker sur des supports dédiés). Au cas où cette isolation ne serait pas réalisable, ce guide énonce des mesures minimales de cloisonnement.S'en suit une succession de préconisations plus spécifiques comme la protection systématique des téléphones IP à l'aide de codes d'accès spécifiques ou la désactivation des ports Ethernet non-utilisés par les téléphones.En revanche, le guide déconseille de définir explicitement sur chaque port de commutateur Ethernet utilisé pour raccorder les postes IP, l'adresse MAC du téléphone normalement connecté à ce port, « en raison des coûts d’exploitation importants lié au maintien à jour des adresses MAC dans la configuration des commutateurs »

http://www.ssi.gouv.fr/IMG/pdf/NP_securiser_ToIP_NoteTech-v1.pdf

À l'heure des Big data, comment ces nouvelles ressources vont permettre aux entreprises à dépasser les niveaux de sécurité classique (détection des menaces connues et inconnues) ?

Stéphane NEREAU's insight:

Les entreprises ont désormais pris conscience que quelles que soient les technologies qu’elles utilisent et leur degré de sophistication, elles seront un jour attaquées. Elles sont conscientes en outre que la sécurité ne doit pas être un frein, mais un accélérateur de productivité. Plutôt que de chercher à éviter à tout prix ce type d’attaque en plaçant des barrières génériques qui au final perturbent leur activité, elles devraient investir dans un système leur permettant de comprendre comment elles ont été attaquées et ce qui a été volé. Cette technologie existe aujourd’hui. Elle permet de capturer le trafic, de stocker les données, puis les analyser et reconstruire les sessions comme elles étaient lors de l’attaque à partir d’une question, par exemple : qui a utilisé tel ou tel fichier ? À l’heure où absolument aucune entreprise ne doit se sentir protégée complètement contre les attaques, la sécurité analytique est absolument critique. Mais elle n’est pleinement efficace qu’à la condition qu’elle soit intégrée avec les solutions assurant les deux premiers niveaux de protection. Il est fondamental qu’elles puissent communiquer afin de s’enrichir mutuellement.

Proofpoint, Inc., l’un des principaux prestataires de solutions de sécurité-service (SaaS), dresse une liste des menaces informatiques les plus dangereuses dans le but de protéger les utilisateurs. Proofpoint fait donc le point sur les attaques via courrier électronique les plus fréquentes et les plus destructrices envers les entreprises. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

« Des études menées suite à la divulgation d'atteintes à la sécurité des données indiquent que 66 % d'entre elles restent inconnues pendant plusieurs mois. En moyenne, un pirate informatique passe en effet 8 mois sur le réseau d'une victime avant d'être découvert. Les répercussions d’une telle atteinte s’avèrent particulièrement importantes lorsqu’il s’agit de données personnelles ; en effet, il est aujourd’hui obligatoire de déclarer a la CNIL toute atteinte à la sécurité des données personnelles et le non respect de ces obligations légales par l’entreprise peut entraîner des poursuites et des sanctions pouvant aller jusqu’à une amende de 300.000 euros. Par ailleurs, en raison du peu de visibilité dont disposent les équipes internes en charge de la sécurité, 63 % des atteintes à la sécurité des données sont divulguées par des tiers, généralement par voie de presse, ce qui a un impact particulièrement négatif sur la motivation et la confiance des clients vis-à-vis des marques incriminées. Il est donc fortement recommandé de porter tous les efforts sur la prévention et la détection précoce des atteintes à la sécurité des données. »

La sécurité n'est plus l'affaire des seuls spécialistes, le partage d'informations sur les menaces est devenue une nécessité.

La cyber sécurité n’est plus le domaine privilégié des équipes techniques ou de sécurité réseau. De nos jours, c’est devenu un sujet qui concerne tous les aspects d’une entreprise avec un impact potentiel direct sur le business, les clients de l’entreprise, sa réputation, ses revenues. Voici quelques tendances qui selon nous vont fortement se développer durant l’année 2014 :

Stéphane NEREAU's insight:

Les prédictions IT/sécurité de Palo Alto Networks pour 2014 : • La sécurisation des dispositifs mobiles sera inextricablement liée à la sécurisation des réseaux • L’écosystème des OS mobiles s’avérera trop grand pour assurer sa protection dans son ensemble • L’augmentation du nombre de déploiements de Cloud hybrides (publics et privés) • Une refonte des systèmes de sécurité dédiés au Cloud • La diminution des durées de détection • La cyber sécurité deviendra encore plus une préoccupation business, gérée et pilotée par la direction de l’entreprise • La sécurité entrainera la fiabilité étant donné que les attaques visent les systèmes de contrôle • La demande de cyber sécurité et de compétences IR atteindra de nouveaux sommets • Les révélations de la NSA entraineront une hausse dramatique du cryptage et de sécurisation SSL • Les malwares financièrement motivés effectueront leur retour et la frontière entre APT et le crime organisé sera floue • La validation des systèmes de sécurité par des organismes nationaux renforcera la confiance des entreprises

Il y a 10 ans le typosquatting est devenu un danger sur Internet. Aujourd'hui, la pratique d'utiliser des noms de domaines mal orthographiés continue de plus belle et laisse les utilisateurs ou les entreprises sans véritable recours, notamment sur les marques d'antivirus.

Stéphane NEREAU's insight:

« Nous constatons que même des entreprises aussi importantes que les éditeurs d'antivirus sont victimes de squatters et de cyberfraudeurs », explique Ilia Kolochenko, CEO de High-Tech Bridge. Il ajoute « aujourd'hui, peu de pays disposent de lois efficaces contre la cybercriminalité, la fraude et l'abus de marque. La jurisprudence dans ce domaine n'est pas encore très développée et la collaboration entre les gouvernements en matière de cybercriminalité reste restreinte. Les services de police n'ont pas assez de personnes qualifiées, de budget et d'expérience ». Il croit néanmoins qu' « en joignant les efforts du secteur privé, des gouvernements et des forces de police, on peut empêcher ou au moins minimiser ces activités illégales ».

Stéphane NEREAU's insight:

Parmi les principales prévisions pour 2014 : Les applications malveillantes et à risque pour Android franchiront le cap des 3 millionsLes services bancaires sur mobile seront la cible d’attaques de type Man-in-the-Middle, tandis que les processus d’authentification en deux étapes connaîtront leurs limitesLes cybercriminels opteront de plus en plus pour des attaques ciblées visant les applications open-source et s’orienteront davantage vers un phishing hautement personnaliséLes équipements mobiles seront de plus en plus ciblés par des menaces évoluées telles que le détournement de clics (clickjacking) et les attaques de type « watering hole »L’arrêt du support de logiciels répandus tels que Java 6 et Windows XP rendra des millions de PC vulnérables aux cyber-attaquesLes révélations sur les opérations de surveillance commanditées par les gouvernements, qui ont altéré a confiance du grand public, amèneront à multiplier les efforts pour restaurer la confidentialitéLe Deep Web continuera de contrarier les efforts déployés par les autorités pour neutraliser les cybercriminels

Les enjeux de sécurité informatique deviennent véritablement vitaux pour les entreprises. C'est ce que révèle la 15e édition de l'étude de PwC sur la sécurité de l'information et la protection des données. Piratage des données, phishing, espionnage industriel : la menace concerne tous les secteurs, privé comme public, et soulève des enjeux de souveraineté nationale. Les pertes financières dues aux incidents de sécurité ont ainsi crû de 28 % en Europe en 2012.

Stéphane NEREAU's insight:

Les entreprises doivent se doter d'une vraie stratégie. Aujourd'hui, 20 % des entreprises ne savent pas quelles sont les données les plus sensibles à protéger et 58 % n'ont pas de stratégie de sécurité sur le mobile. Celle-ci doit s'appuyer sur des moyens substantiels.

Stéphane NEREAU's insight:

Shylock, l’un des tous derniers malwares bancaire est capable de voler de l’argent automatiquement lorsque qu’une victime infectée accède à son compte bancaire en ligne. Un utilisateur infecté ne peut pas savoir que son argent a été dérobé, car il voit de fausses données sur la page Web du site bancaire, modifiée via des webinjects. Plus de 24 banques sont touchées par le mawares ! Shylock a des capacités furtives hors du commun. N’hésitez pas à appeler votre banque en cas de doute.

Un recensement des sites sous Wordpress dans le monde, conduit par Enable Security, a conclu que 73,2% des sites Wordpress étaient exploités sous une version périmée pour laquelle existaient plusieurs vulnérabilités parfaitement connues.

Stéphane NEREAU's insight:

Car si ces résultats ne sont pas vraiment une surprise, ils expliquent pourquoi WordPress est une cible aussi privilégiée des attaquants, qui développent continuellement des outils d’exploitation automatisés pour cette plateforme décidément bien rentable ! Et donc pourquoi, si vous hébergez un WordPress, il est d’autant plus critique de le conserver à jour…

|

Stéphane NEREAU's insight:

Entre autres dans le numéro 22 de Global Security Mag, mais aussi tout au long de l’année dans notre magazine et sur notre site Web, le thème des menaces est abordé. En 2013, nous avions pronostiqué une année noire pour les équipes sécurité, avec une multiplication des menaces sur les mobiles, tous les OS, des APT… Benoit Grunemwald, Directeur des opérations chez ESET, a en préambule commenté l’actualité au regard des révélations liées aux pratiques de la National Security Agency (NSA). Selon lui, le thème principal de cette année porte sur la préoccupation croissante exprimée par les utilisateurs concernant leur vie privée en ligne et donc sur le défi de préserver leur confidentialité sur Internet. La progression exponentielle des ventes de smartphones aiguise également les appétits des cybercriminels. Avec 79% de parts de marché des équipements mobiles, Android devient la cible privilégiée et par conséquent une montée significative des menaces sur Android est à prévoir. En 2013, on a constaté une multiplication des acteurs sources de menaces, avec en particulier l’entrée dans ce tableau des Etats, qui viennent se greffer aux Hacktvistes, aux Script Kidies, sans compter les professionnels du piratage. En 2013, la mobilité a été une cible de prédilection pour les pirates, en particulier sur Androïd, mais aussi sur les autres OS. Ces attaques ont concerné le plus souvent des arnaques au numéro d’appel surtaxé. Benoit Grunemwald a rappelé que les moyens les plus efficaces de parer les menaces sont la sensibilisation des utilisateurs, le déploiement de Tokens à deux facteurs utilisant des téléphones portables et la mise en œuvre d’outils de sécurité classiques. Il a recommandé, en outre, d’avoir recours à des solutions de chiffrement, comme DESLock, qui utilisent un FIPS 140-2/AES 256Bits. Dans cette panoplie de solutions, il a aussi recommandé de faire du filtrage Internet, via par exemple le Module End Point Security, qui intègre antivirus, contrôle des médias amovibles et de tous les points d’entrée. Dans les versions évoluées, cette solution comprend un pare feu, du filtrage Web, avec une version pour les Smartphones. Les solutions bénéficient d’une console d’administration centralisée. Il a rappelé que les solutions ESET sont nommées depuis plusieurs années dans le Virus Bulletin.

Cisco vient de publier son rapport annuel sur la sécurité et celui-ci révèle que le nombre total de menaces cumulées a augmenté l'an dernier de 14% par rapport à 2012 et qu'il s'agit là d'un niveau record depuis 2000.

Stéphane NEREAU's insight:

José Martinez, Directeur de la sécurité Europe du Sud chez Cisco, explique : « Notre Rapport Annuel sur la Sécurité dresse un tableau préoccupant de l'état actuel de la sécurité informatique, mais nous avons les moyens de prémunir efficacement les entreprises et les organismes publics contre l'ensemble de ces attaques potentielles. Pour cela, Cisco, avec ses partenaires, accompagne les Responsables Sécurité pour comprendre les motivations et les méthodes des pirates informatiques avant, pendant ou après l'attaque. » Cisco rappelle évidemment qu'il a les moyens et les compétences pour protéger de manière efficace les entreprises de toutes ces menaces et qu'il se tient à la disposition des responsables sécurité pour discuter de la question et des moyens à mettre en oeuvre pour que cela ne soit plus un problème.

From

fqdn

Stéphane NEREAU's insight:

Les perspectives de l’année 2014

D’après cette rétrospective de l’année 2013, les menaces sur les terminaux mobiles notamment le phishing dans un but lucratif resteront vivaces. Les cybercriminels s’attaqueront également de façon ciblée aux marchés boursiers l’année prochaine. La mise à l’écart de la vie privée sera aussi une priorité pour les internautes en passant par la protection des données sensibles. Du côté du cloud computing, les pirates tenteront de mener des actions malveillantes contre les espaces de stockage virtuels.

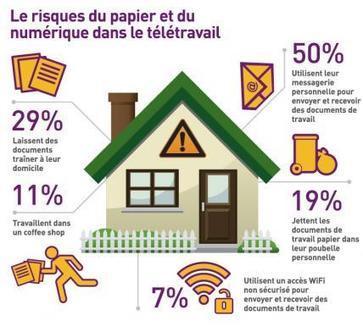

Quelles mesures peut donc prendre une entreprise pour mieux appréhender et encadrer ces pratiques de télétravail invisible ?

Stéphane NEREAU's insight:

Il revient aux cadres supérieurs et membres de la direction de définir quels comportements et quels processus sont acceptables et lesquels doivent être proscrits, mais c’est aux collègues, aux responsables et aux supérieurs directs de veiller à ce qu’aucun salarié ne demeure invisible, où qu’il travaille, surtout ceux qui donnent leur maximum pour ne pas se laisser submerger par leur charge de travail

L'émulation des menaces est une nouvelle technique clé pour stopper les attaques, « zero-day » et ciblées. Thierry Karsenti, Directeur Technique Europe de Check Point, explique comment cette méthode offre une protection inégalée contre les menaces connues et inconnues. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Les fichiers envoyés au moteur d'émulation des menaces sont copiés et lancés dans plusieurs systèmes d'exploitation et environnements applicatifs virtuels. Ils sont ensuite soumis à un processus d'inspection en cinq étapes :

Attaques ciblées, menaces sur les équipements mobiles et préoccupations croissantes autour de « l’Internet of Everything » (IoE) comptent parmi les principaux sujets abordés par ce rapport.

Stéphane NEREAU's insight:

Le rapport porte également une attention particulière à l’émergence de « l’Internet of Everything » (IoE), attendu comme une véritable révolution dans les technologies grand public. La réalité augmentée est aujourd’hui déjà proposée via des montres ou des lunettes connectées ; or la prolifération des technologies constitue un nouveau terrain de jeu pour les activités criminelles comme le détournement d’identité.

http://www.trendmicro.fr/media/misc/trend-micro-predictions-for-2014-and-beyond-fr.pdf

Stéphane NEREAU's insight:

Les deux principales raisons à la base de l’intérêt marqué des cybercriminels, ce sont la popularité et la fonctionnalité de la plate-forme Android. Le malware peut par exemple être exploité pour faire envoyer par le smartphone un SMS à des numéros payants coûteux. Ce faisant, les cybercriminels peuvent piller le compte bancaire de l’utilisateur.

Stéphane NEREAU's insight:

Limitation des risquesPrévention :Maintenir son environnement à jour pour limiter le risque d’exploitation de vulnérabilités.Etre très vigilant lorsque vous recevez une pièce jointe. (même émanant d’une personne que vous connaissez). Surtout bien vérifier qu’il ne s’agit pas d’un exécutable maquillé avec une icône pdf ou docx, …Pour la navigation web, l’utilisation de Firefox associée au module NoScript est recommandée. Permettant de ne pas autoriser JavaScript par défaut sur les sites web, ce module limite en effet considérablement les risques d’infection via « kit d’exploitation ».Remédiationdisposer d’une solution antimalware.Le moyen le plus sûr de pouvoir faire face à une problématique d’accessibilité des données est de disposer d’un moyen de sauvegarde/restauration. SafeSync est une solution de partage de fichiers qui permet de gérer l’historique de vos fichiers. Ainsi, même si vous êtes victime de ce type de malware, vous pourrez récupérer la version non chiffrée de vos données.

L'ENISA publie un rapport d'étape sur l'évolution des menaces en 2013. Le document présente les seize familles de menaces principales et leur évolution au premier semestre 2013 par rapport à l'année 2012.

Stéphane NEREAU's insight:

Enfin, c’est une évidence mais l’ENISA le confirme tout de même : le téléphone mobile est désormais concerné par la plus part des menaces (botnets mobiles, attaques ciblées, scarewares, SMS surtaxés, etc…).

Plusieurs entreprises implantées au Royaume-Uni viennent d’unir leurs forces pour lancer un programme qui vise à «aider la nation à développer les compétences de cybersécurité dont elle a besoin pour faire face aux futures menaces et rester à l’avant-garde de ce domaine évoluant rapidement.»

Stéphane NEREAU's insight:

Un constat pas très éloigné de celui que pouvait faire le Général Marc Wattin-Augouard, pour la France, en janvier dernier à l’occasion du Forum International de la Cybercriminalité qui se déroulait à Lille. Pour lui, il faut s’interroger sur la formation et sur les cursus de carrière. Mais Patrick Pailloux, directeur de l’Anssi, faisait alors un constat encore plus sévère, s’insurgeant de constater que des ingénieurs sortent des universités et des grandes écoles sans avoir de notions de sécurité informatique «élémentaire» et "qu'on ne forme pas assez d’experts généralistes en sécurité informatique ».

|