Un chercheur en sécurité est parvenu (sans grande difficulté) à hacker les capteurs sans fil qui contrôlent la circulation dans certaines grandes villes américaines, chinoises, australiennes et européennes (y compris en France). Comment est-ce possible ? Quels sont les risques ?

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|

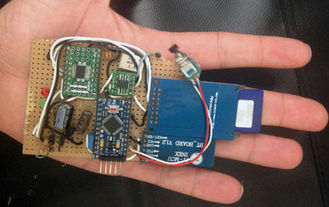

En théorie, il suffit de posséder un PC portable sous Windows, un logiciel fourni gratuitement sur le site de Sensys Networks, et un point d’accès sans fil classique pour intercepter les données des capteurs. Toutefois, il faut ensuite analyser les données collectées, et comprendre le protocole qui les régit. Pour éviter cette étape fastidieuse, Cesar Cerrudo a préféré investir 4 000$ dans un point d’accès Sensys (dont l’achat est normalement réservé aux municipalités)...