Les cyber-attaques font les titres de la presse presque tous les jours et il semble que personne ne soit à l'abri - Home Depot, Adobe, eBay et JP Morgan inclus. Le point commun entre ces attaques est qu’elles sont découvertes des mois après avoir été lancées! Ces cas nous donnent le sentiment que les DSI et RSSI se battent contre les cybercriminels avec les yeux fermés et les mains attachées dans le dos. Que se passe-t-il? N’y-a-t-il pas une alternative?

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Comment peut-on encore expliquer que de nombreux groupes internationaux très structurés, aussi bien que des entreprises de taille plus modeste, continuent à être victimes d'ordres de virement internationaux frauduleux avec pour conséquence le transfert de fonds importants à l'étranger, alors même que le mode opératoire de cette fraude, qui évolue peu, est connu depuis plusieurs années, parfaitement identifié par les autorités judiciaires, régulièrement dénoncé par les services de police, l'Autorité des Marchés Financiers, les Chambres de commerce et les établissements teneurs de comptes?

Stéphane NEREAU's insight:

La réponse s'impose comme une évidence : une sensibilisation insuffisante des équipes opérationnelles, à savoir de toutes les personnes susceptibles d'être sollicitées au sein des entreprises pour préparer, puis transmettre, les ordres de virement aux établissements bancaires chargés de leur traitement.

Photos volées sur un cloud prétendument sécurisé, ordinateur portable hacké via une connexion Wi-Fi publique… L'actualité nous rappelle à quel point les systèmes d'information peuvent être vulnérables.

Stéphane NEREAU's insight:

Ce qu'il ne faut pas faire.. Charger des données sensibles dans son PC ou son smartphone.

Lutter ensemble contre la cybercriminalité, tel est l’objectif de la nouvelle Swiss Internet Security Alliance (SISA) qui réunit un ensemble d’acteurs suisses regroupant les fournisseurs d’accès à Internet (FAI), les banques et d’autres partenaires. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Face à l’évolution des cyber-risque, son principal objectif est de sensibiliser les internautes et améliorer leurs comportements de manière durable: ne pas cliquer sur n’importe quel lien, mettre à jour ses logiciels, … Le Swiss Security Check est gratuit et peut être téléchargé sur www.swiss-internet-security-alliance.ch.

"La croissance belge dépend des PME", et celles-ci dépendent de leur technologie. Le calcul est donc simple pour Rudi Thomaes, secrétaire général de la Chambre Internationale de Commerce de Belgique (ICC Belgium), elles doivent être capables de la protéger au risque de faire faillite. C'est l'objectif visé par le guide belge de la cybersécurité présenté vendredi à Bruxelles.

Stéphane NEREAU's insight:

Les PME sont confrontées à un manque de moyen d'une part, mais également à une mauvaise connaissance des organes de protection, souligne Yves Vandermeer de la Federal Computer Crime Unit (FCCU). "Les plaintes déposées, ne correspondent qu'à une petite partie des infractions", précise-t-il. Nombreuses sont les PME à constater une infection dans leurs systèmes sans la signaler, bien souvent par manque de confiance envers les autres entreprises.

Ces fermes conteneurisées sont facilement transportables par route. Elles permettent de cultiver toutes sortes de légumes et sont livrées avec un stock de tilapias, une variété de poisson très utilisée en pisciculture. Ce système conteneurisé utilise une technologie mise au point par l'Institut Leibniz d'écologie des eaux douces et de la pisciculture en eau douce, le système aquaponique ASTAF-PRO. Via Pascal Paul

Stéphane NEREAU's insight:

Ainsi, plutôt que de déclarer que la lutte contre la cybercriminalité est perdue – il existe une prise de conscience croissante des risques et un sentiment croissant de réalisme quant à la nature du paysage de la menace cyber. Il y a aussi aujourd’hui, de meilleurs outils disponibles pour identifier et faire face aux menaces. L’industrie de la cybersécurité est dans la meilleure position possible pour vaincre les cybercriminels. Il incombe cependant aux entreprises d’acquérir les meilleures pratiques cyber et de déployer des outils de protection contre les malwares avancés. (Cyrille Badeau, Directeur Europe du Sud Cyber Security Group de Cisco Systems.)

De l’aveu même du patron de Symantec (Norton), l’antivirus ne parvient plus à arrêter que 45% des attaques. Mais c’est pour mieux expliquer, ensuite, que tout ordinateur doit être équipé d’une "suite de sécurité ". Un message apparemment mieux perçu par les hommes que par les femmes. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

3 conseils de sécurité mobile Pour limiter les risques de cyberpiraterie ou d’accès à vos données, verrouillez toujours l’écran de votre mobile par un code. Une fonction que l'on trouve parmi les paramètres du téléphone sous l’onglet "sécurité". Ensuite, mettez toujours vos applications à jour pour réduire, au maximum, les risques d’intrusion. Et enfin, méfiez-vous des applications illégales, souvent proposées sur des sites de téléchargement non officiels. Sur l’Appstore d'Apple ou le Google Play d’Android, les applications font l’objet d’un contrôle avant d’être rendues accessibles. C’est une protection supplémentaire, mais jamais une garantie absolue.

Stéphane NEREAU's insight:

Le phishing – ou hameçonnage – c’est l’art de duper les internautes, souvent par e-mail, en se faisant passer pour une institution, une entreprise ou un site web reconnu : Yahoo, Collisimo, EDF, Orange, SFR, Free, La Banque Postale, PayPal, CAF, Visa Mastercard, etc. Le piège va jusqu’à proposer un site Internet imitant parfaitement celui de l’identité usurpée : la victime y est invitée à laisser de nombreuses informations personnelles (adresse postale, numéro de téléphone, autres adresses mail, etc.) ou bancaires (numéro de carte bleue, date d’expiration, etc.). Ces précieuses données sont ensuite réutilisées (dans des campagnes de spam par exemple) ou revendues sur des cybermarchés noirs.

Cyber-sécurité : 34 banques et 4 pays visés par une nouvelle attaque baptisée « Opération Emmental »

Stéphane NEREAU's insight:

Selon Trend Micro, de telles opérations constituent « un signal fort pour le secteur, qui prouve que les cybercriminels ont relevé la barre très haut pour mener leurs exactions à grande échelle. Les institutions financières doivent admettre cette nouvelle réalité, alerter leurs clients sur ces dangers et améliorer au plus vite les systèmes d’authentification des transactions ».

Prévu pour le début de l’année 2014, le rapport "Protéger les INTERNAUTES" sous la direction du procureur général près la Cour d'appel de Riom, Marc Robert, a été rendu public le 30 juin 2014 [1]. Le rapport s’articule autour de trois grandes parties :

La gendarmerie nationale s'est engagée résolument ces dernières années, dans la lutte contre les nouvelles formes de criminalité, en rapport notamment avec l'utilisation de l'Internet. Cette nouvelle typologie de crimes et de délits a nécessité la mise en place aux niveaux central et territorial de formations et de moyens spécifiques. |

Pour lutter contre la menace toujours plus forte du piratage, Verizon donne des conseils dans la version 2014 de son rapport d’enquête sur les compromissions de données. Norman Girard, vice-président et directeur général Europe de Varonis, entreprise spécialisée dans le traitement de données, en extrait un mantra simple pour les entreprises qui veulent améliorer leur cybersécurité : elle doivent limiter, contrôler et superviser leurs data.

Stéphane NEREAU's insight:

Les informaticiens trop occupés pour lire le rapport d’enquête de Verizon sur les compromissions de données (également appelé DBIR) pourront en consulter la synthèse, offerte par l'entreprise. Vous y trouverez sept conseils fondés sur l’analyse de plus de 60 000 incidents de sécurité. Si je devais condenser cette liste en un simple mantra de sécurité, ce serait "limiter, contrôler et superviser les accès".

Il y a seulement «environ une centaine» de cybercriminels qui sont derrière la cybercriminalité sur l’ensemble de la planète a expliqué à la BBC, Troels Oerting, le chef du centre d’Europol sur la cybercriminalité. Nous devons cibler «ce groupe plutôt réduit de bons programmeurs informatiques. Nous savons en gros qui ils sont. Si nous pouvons les retirer du jeu, le reste va s’écrouler».

Stéphane NEREAU's insight:

Mais le principal problème auquel se heurtent les adversaires de la cybercriminalité est d’ordre juridique, c’est le fait qu’elle n’a pas de frontières contrairement aux forces de police. La majorité des cerveaux de la cybercriminalité se trouvent dans des pays où l’on parle russe. Et les relations entre Europol et les forces de l’ordre russes ne sont pas toujours les meilleures. Même si Troels Oerting se félicite de progrès récents et d’arrestations et de condamnations qui commencent à tomber.

Francetv info s'est entretenu avec Hugo, un ancien pirate informatique qui livre quelques recommandations pratiques pour mieux protéger votre ordinateur.

Stéphane NEREAU's insight:

Hugo est un repenti. Il y a deux ans, il se connectait tous les soirs sur un étrange programme : Bifrost. Ce logiciel est un cheval de Troie. Autrement dit, un parasite informatique qui lui permettait de prendre le contrôle d'autres ordinateurs en direct. Le but ? Voler des données informatiques pour les revendre à prix d'or sur internet. Ebay, Gmail, PayPal... Hugo pouvait "prendre" tous les mots de passe. "Une fois les codes changés, les comptes étaient à moi."

Contrairement aux grands comptes, les TPE et PME ne disposent pas de service de lutte contre les intrusions informatiques en interne. Basée à Montrouge (92), la société Sifaris leur propose deux services qui poursuivent deux objectifs complémentaires. D'une part ''Forensic'', qui est un service d'investigation et de collecte de preuves en cas d'attaque numérique. Et, d'autre part, Siem (Security Information and Event Management) qui est un outil de collecte d'événements et de détection des risques par l'analyse transversale de tous les équipements de l'entreprise (pare-feu, routeur, serveur…).Spécialisée dans la sécurité des systèmes d'information, cette société propose deux nouveaux services dédiés à l'investigation et à la prévention des attaques contre les services informatiques. Objectif : rendre accessible aux plus petites entreprise ce qui existe en la matière plutôt que de proposer de nouveaux logiciel.

Stéphane NEREAU's insight:

Contrairement aux grands comptes, les TPE et PME ne disposent pas de service de lutte contre les intrusions informatiques en interne. Basée à Montrouge (92), la société Sifaris leur propose deux services qui poursuivent deux objectifs complémentaires. D'une part ''Forensic'', qui est un service d'investigation et de collecte de preuves en cas d'attaque numérique. Et, d'autre part, Siem (Security Information and Event Management) qui est un outil de collecte d'événements et de détection des risques par l'analyse transversale de tous les équipements de l'entreprise (pare-feu, routeur, serveur…).

La cybercriminalité est souvent médiatisée lorsque d’énormes failles de sécurité sont révélées et que les dommages sont significatifs pour les entreprises touchées. L’attaque massive organisée par des pirates informatiques russes il y a quelques semaines à une échelle mondiale en est un très bel et marquant exemple, avec plus d’ 1,2 milliards de mots de passe volés. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle

Stéphane NEREAU's insight:

Mais les hackers ne se limitent pas aux attaques massives, et des petites brèches de sécurité d’apparence anodines peuvent pourtant s’avérer avoir de lourdes conséquences, tant pour les grandes entreprises que pour les plus petites organisations possédant des données sensibles ou à forte valeur ajoutée.

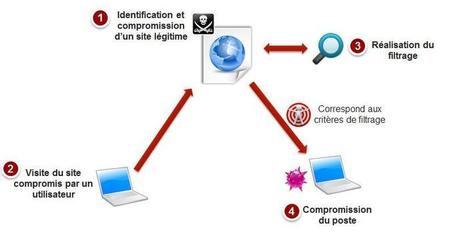

Au sein de cet arsenal, l’exploitation de vulnérabilités constitue sans aucun doute le principal vecteur d’intrusion. Les méthodes d’infection employées peuvent alors prendre différentes formes : • Infection par média amovible (CD, USB, cartes SD, …) Le « Watering Hole » fait partie de la dernière catégorie : «Infection par site Web », autrement appelé «Drive-By Download». Cette dernière repose sur le principe suivant :

Stéphane NEREAU's insight:

La compromission par « Watering Hole » partage les mêmes objectifs que par « spear-phishing » et la même méthode d’infection que les attaques par « Drive-by download ». Cette combinaison est ainsi surtout utilisée pour des attaques cherchant à s’introduire au sein d’une organisation, quel que soient les postes compromis. Avec le temps et grâce aux campagnes de sensibilisations, les utilisateurs et en particulier les populations VIP sont de plus en plus précautionneuses quant à l’ouverture des pièces jointes aux courriels. Les attaques par « Spear-phishing » sont ainsi complétées par des attaques de type « Watering-Hole » qui ne nécessitent aucune action de la part de la victime si ce n’est de visiter ses sites Web habituels…

Aujourd'hui, la cybercriminalité est de plus en plus importante et organisée. Nous sommes loin de l'époque du pirate solitaire qui envoyait des malware du fond de sa chambre. Le phishing, par exemple, a prospéré au cours des dernières années. Les cybercriminels utilisent des méthodes de plus en plus sophistiquées de phishing pour cibler les entr eprises, ce qui entraîne non seulement une perte de crédibilité des entreprises mais aussi et par conséquent une perte de clients et de bénéfices. La priorité première pour entreprise, cible d'une attaque via le phishing devrait être la protection de ses clients.

Stéphane NEREAU's insight:

Vérifiez vos paramètres de confidentialité LinkedIn

Stéphane NEREAU's insight:

La spectaculaire cyberattaque menée par des hackers russes contre 420.000 sites Internet avec, à la clef, 1,2 milliard de «login» et de mots de passe ainsi que 500 millions d'adresses e-mail volées, apporte une nouvelle preuve de la vulnérabilité de nos sociétés modernes ultraconnectées. Le phénomène est impossible à enrayer puisque les cybercriminels se cachent au cœur des réseaux, sur Internet… hors d'atteinte de la justice. Et qu'ils redoublent d'ingéniosité pour exploiter la plus petite faille dans un système de sécurité.

Le web est devenu un far west pour les cybercriminels qui redoublent d'imagination pour piègés les internautes. Dans une tribune adressée au blog Avions & Cies, Cyrille Badeau, directeur Europe du Sud, Sourcefire (groupe Cisco) analyse ce phénomène qui prend de l'ampleur et les nouveaux pièges tendus notamment via l'utilisation de faux titres spactaculaires afin d'inciter l'internaute à ouvrir un mail infecté. Bonne lecture! Via Pascal Paul

Hiscox vient de publier son livret de prévention dédié à la protection des bases de données. L’objectif : aider les entreprises à appréhender et prévenir les risques inhérents à la gestion de données. Pour ce faire, le livret, réalisé par des experts d'Hiscox et le cabinet d’avocats Bird & Bird, s’articule autour de deux volets majeurs. |

Il est choquant de lire les analystes et de constater que parmi les organisations avec plus de 5000 ordinateurs, plus de 90% sont compromises à un moment donné, et que dans presque 9 cas sur 10 elles ne le découvriront pas par elles-mêmes! On peut dire, qu’aujourd’hui, il existe deux type d’entreprises: celles qui savent qu’elles sont compromises et celles qui ne le savent pas encore ! Il y a clairement un manque de visibilité et de moyen d’anticipation.