La seconde édition de la norme NF ISO/CEI 27002 dédiée à la sécurité de l’information pour toutes les organisations est disponible. Un document essentiel pour appréhender au mieux les démarches à implémenter afin de protéger ses données et adopter un management de la sécurité de l’information

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stéphane NEREAU's insight:

Ce « Guide pour réaliser un plan de continuité d’activité » est disponible gratuitement sur le site du SGDSN au format PDF. Il existe également une version imprimée brochée. Et si vous utilisez cette méthode pour bâtir votre PCA, n’hésitez pas à venir partager votre expérience dans les commentaires ci-dessous !

Le CIGREF publie ce jour un « cadre de référence sur la culture numérique en entreprise », outil d’aide aux dirigeants pour réaliser leurs projets de transformation numérique.

Stéphane NEREAU's insight:

Un outil d’évaluation pour optimiser la transformation numérique des entreprises

Inscrit dans la suite des travaux CIGREF, et de son e-book Entreprises et Culture Numérique, ce cadre de référence permet à chacun d’évaluer la propre culture numérique de son organisation. « … Il s’agit d’un outil de réflexion stratégique qui permet de développer une représentation partagée de ce qu’est la culture numérique de l’entreprise ; d’obtenir les perceptions des acteurs, d’initier une démarche de dialogue et d’élaborer des plans d’action… » Pascal Buffard (Président du CIGREF)

Dans cette cinquième partie, je m’attaque aux deux dernières « ex bonnes pratiques » relatives au management des Systèmes d’information, la démarche Maîtrise d’Ouvrage, Maîtrise d’Œuvre et les schémas directeurs.

Stéphane NEREAU's insight:

Quel est l’avenir d’une DSI ? A-t-on encore besoin d’une DSI ? Poser ces questions est dans l’air du temps et de nombreux spécialistes vous expliquent que le rôle de la DSI va se réduire et que le CMO (Chief Marketing Officer) va prendre le relais. J’ai une vision beaucoup plus optimiste de l’évolution d’une DSI. Dans un monde de plus en plus numérique, une DSI aura un rôle essentiel et stratégique pour répondre aux attentes des clients externes et internes. Mais pour cela elle devra, vous l’avez compris :

A vous de passer à l’action ...

Dans la première partie de cette série de billets, j’ai présenté les 10 « ex bonnes pratiques » à abandonner en 2014. Dans la deuxième partie, j’ai proposé trois NBP, « Nouvelles Bonnes Pratiques » concernant les postes de travail....

Stéphane NEREAU's insight:

Synthèse

Résumons : « Le Cloud Privé, c’est le Yeti de l’informatique, tout le monde en parle, personne ne l’a jamais vu. »

Dans ce premier texte publié en 2014, je vous propose d’identifier 10 « ex bonnes pratiques » qui sont devenues, aujourd’hui des « mauvaises pratiques ».

Stéphane NEREAU's insight:

La majorité des entreprises ont, bien entendu, et depuis longtemps, abandonné ces « ex-bonnes pratiques » ! Pour celles qui ne l’auraient pas encore fait, il est possible de réaliser un diagnostic rapide sur le niveau d’obsolescence de votre Système d’Information, en comptant un point pour toute « ex bonne pratique » qui est encore en vigueur dans votre entreprise.

Encore trop d'entreprises se font pirater leur système informatique. Alors qu'il suffit de presque rien pour éviter l'essentiel de ces actions malveillantes

Stéphane NEREAU's insight:

« C’est bizarre, je ne retrouve plus mes données ». Au début, vous croyez être sous l’emprise de l’inattention. Mais, au bout de deux heures de recherches, vous arrivez à ce constat terrible : « je crois que je me suis fait pirater ». Incroyable ! Vous n’êtes pourtant qu’une PME tout ce qu’il y a de plus normal. Rien à voir avec un géant de l’informatique… Oui, mais voilà. Les pirates informatiques n’ont pas ces élégances. S’ils peuvent acquérir votre fichier client, vos coordonnées bancaires, et, pourquoi pas, vos codes d’accès Facebook, ils ne vont pas se gêner. Alors oui, dans l’absolu, il y a toujours des super-hackers, des personnes si sophistiquées dont il vous sera bien difficile de vous protéger complètement. Mais avant d’en arriver là, essayez d’appliquer ces cinq règles bêtes et méchantes.

Stéphane NEREAU's insight:

Tout en rappelant que la responsabilité civile et pénale d’un employeur est engagée s’il n’a pas protégé juridiquement ses données et mis en œuvre les moyens à l’état de l’art pour les protéger. « Votre charte interdit la navigation sur des sites présentant des contenus illégaux ? Avez-vous mis un filtre URL pour le contrôler ? »

Les contrôles critiques ont été développés ces dix dernières années par de nombreux experts en cyber sécurité fédéraux et civils, des chercheurs, des experts militaires ainsi que des DSI et des DSSI fédéraux qui connaissent bien les cyber attaques.

Stéphane NEREAU's insight:

Les nouveaux usages numériques accélèrent la perte de contrôle et de gouvernance. Nous constatons malheureusement en général que les RSSI disposent de moyens insuffisants et éprouvent des difficultés à piloter leur activité. De nombreuses entreprises continuent à gérer la sécurité de l’information au rythme d’une Élection présidentielle ! La vitesse de gestion de la sécurité n’a pas suivi l’accélération grandissante des cyber menaces.Dans ce contexte, la démarche des 20 contrôles de sécurité critiques du SANS Institute issue d’un consensus entre acteurs publics et privés apporte une réponse simple, mesurable, concrète et pragmatique à nos Dirigeants, afin de renforcer les systèmes de cyber défense de nos organisations.Des organisations de taille importante l’ont adoptée, déployée et en ont retiré des bénéfices conséquents.Ces démarches ont réussi pleinement car deux facteurs clefs de succès ont été mis en œuvre d’un point de vue managérial : un support très fort au plus haut niveau de l’organisation, et des récompenses fortes auprès des administrateurs informatiques. Doit-on envisager d’assigner des objectifs aux administrateurs informatiques sur l’application effective des correctifs de sécurité, et une rétribution en conséquence ?Un retour à une bonne hygiène informatique est plus qu’urgent !

Prévoir l’imprévisible : CyberArk dévoile ses prédictions 2014 en matière de cyber-attaques avancées

Stéphane NEREAU's insight:

Pour relever ces défis liés à la cyber-sécurité, une campagne internationale de sensibilisation à la sécurisation des données sensibles est lancée par les organisations et les éditeurs de sécurité afin de limiter ces attaques et notamment les conséquences parfois irréversibles qu’elles engendrent. CyberArk propose de se projeter dans les bonnes pratiques de l’année 2014 en 10 points clés :

Le régulateur des données personnelles s'est intéressé aux cookies et demande aux acteurs du web de demander la permission aux Internautes avant d'installer ces petits logiciels espions. La CNIL propose également un outil pour visualiser les informations récoltées par les cookies.

Stéphane NEREAU's insight:

Par ailleurs, pour éduquer les internautes sur le pouvoir des cookies, le régulateur a mis en ligne le logiciel CookieViz (pour Windows uniquement), développé par le laboratoire iinovation de la CNIL, qui identifie en temps réel les cookies qui transmettent des informations vous concernant à d'autres sites. Cet outil permet de visualiser les interactions entre la navigation, quel que soit le navigateur et les serveurs distants.

Ce guide est composé de 10 fiches pratiques. Elles expliquent la démarche de sécurité SI (système d’information) et contiennent des recommandations sur des points clés que sont notamment la réalisation d’un diagnostic et le pilotage de la démarche avec le soutien de la Direction.

Stéphane NEREAU's insight:

Ce guide s’appuie principalement sur le retour d’expérience de deux projets régionaux, dans le Nord Pas de Calais et dans le Limousin. Ces projets ont regroupé chacun une trentaine d’établissements. Ils visaient à faire élaborer une politique de sécurité par chaque structure, mettre en place une organisation pérenne pour la sécurité du système d’information et conduire différents projets de sécurité (utilisation de la carte de professionnel de santé (carte CPS) pour l’accès au SI, plan de continuité d’activités, …). Ce guide fait partie de la Politique Générale de Sécurité des Systèmes d’Information de Santé (PGSSI-S), référentiel qui est en cours de rédaction et en est un élément constitutif. La PGSSI-S exprime des exigences de sécurité et des principes de mise en œuvre ; elle fixe des objectifs globaux, pérennes ; elle est destinée à l’ensemble des personnes qui utilisent des données de santé (organismes de recherche, médecins libéraux, établissements de santé, etc.). Le guide permet d’aborder plus facilement les autres documents de la PGSSI-S, sans être un préalable.

Stéphane NEREAU's insight:

Pour être mieux armé contre l’insécurité informatique, la cybercriminalité, l’espionnage industriel et la fuite de l’information, il est urgent que chaque organisation adopte un même référentiel, un même langage et des règles communes. C’est le sens de la démarche d’AFNOR en appelant un maximum d’acteurs concernés à s’engager dans un travail de réflexion et d’échange. |

Stéphane NEREAU's insight:

Voici donc quelques conseils utiles pour éviter que votre réseau WiFi ne serve de relai à un tel virus, ou que vos identifiants ne soient subtilisés :

Il y a quelques jours, je déambulais dans les travées de de la foire du livre à Bruxelles, m'arrêtant de temps à autres sur un stand, réagissant à quelques couvertures attirant mon attention. Cette fois-là, alors que je posais la main sur un tas de cartes postales promotionnelles, je suis abordé par un responsable du stand qui s'avère rapidement être le patron de la maison d'édition. La conversation s'amorce de façon badine, l'éditeur m'invitant à prendre un exemplaire de son outil de "propagande". Même si je comprends bien être en face d'un amoureux des mots, qui aime les manipuler et jouer avec, je ne peux m'empêcher de rebondir sur l'utilisation du terme "propagande" à la place de publicité. Et là, surprise, mon, interlocuteur se met en mode confidence et me raconte ses difficultés et faiblesses en matière de "propagande".

Stéphane NEREAU's insight:

En conclusion, j'attire l'attention de tous les dirigeants de PME et de TPE sur l'importance de garder la main sur ces informations qui sont stratégiques pour toutes les entreprises et doivent donc faire l'objet d'une grande attention, même si les les partenaires techniques (internes ou externes) jouissent d'une grande confiance. Ce type d'anecdote est effectivement assez fréquente. En l'occurrence, les bonnes pratiques sont:

Suite à l’appel à commentaires lancé le 03 octobre 2012, l’ANSSI publie la version finalisée du guide d’hygiène informatique. Ce document destiné aux entreprises présente 40 recommandations simples pour sécuriser leur(s) système(s) d’information.

Stéphane NEREAU's insight:

Synthèse L’industrialisation des usages, des applications, est une excellente nouvelle pour les entreprises. La variété des solutions, toutes accessibles depuis un navigateur, une démarche composants que l’on peut agréger, ces quelques NBP, Nouvelles Bonnes Pratiques, permettent de construire des Systèmes d’information évolutifs, flexibles et pérennes. Dans la cinquième partie, j’aborderai les « ex bonnes pratiques » 9 et 10, relatives aux management des Systèmes d’Information.

Dans la première partiede cette série de billets, j’ai présenté les 10 « ex bonnes pratiques » à abandonner en 2014.

Stéphane NEREAU's insight:

Synthèse Ces trois « nouvelles bonnes pratiques » permettent de répondre aux attentes de tous les « stakeholders » :

Aujourd’hui, les systèmes industriels sont fortement exposés aux cyberattaques car ils sont de plus en plus informatisés et interconnectés avec les systèmes d’information classiques et avec internet. Pour faire face à ces risques de cybercriminalité, l'Agence Nationale pour la Sécurité des Systèmes d'Information (ANSSI) a publié le 21 janvier 2014 un guide sur La cybersécurité des systèmes industriels. Ce guide expose des mesures non contraignantes visant à renforcer la cybersécurité des systèmes industriels.

Stéphane NEREAU's insight:

Les grands principes de la SSI

L’ANSSI a mis en place différentes phases pour le déploiement et la gestion de la sécurité. Il s’agit d’un processus continu qui demande des efforts permanent de la part des entreprises mais dont le retour sur investissement se verra positif. 1. Il s’agit tout d’abord de procéder à la sensibilisation des personnels afin de les informer des différents risques liés aux règles d’ « hygiène informatique ». Une sensibilisation qui doit être régulière car les risques évoluent en permanence. 2. Par la suite il convient d’établir une cartographie des installations et une analyse des risques pour en aboutir à la définition de mesures de sécurité adéquates, dont les efforts sont « proportionnés aux enjeux et adaptés aux besoins réels ». 3. La prévention est le troisième grand principe de la SSI selon l’ANSSI qui consiste à protéger les installations en les entourant de plusieurs barrières de protection « autonomes et successives », ce qui devrait permettre de se protéger face aux menaces encore non identifiées. 4. Aussi il est pertinent d’accomplir la surveillance des installations et la détection des incidents, cela n’empêchera pas les incidents de se produire, mais cela aura comme conséquence de limiter autant que possible les effets néfastes. Ainsi plus l’incident est détecter tôt, plus il sera envisageable de mettre en place des mesures pour en réduire les effets. 5. Le traitement des incidents va de pair avec sa détection car elle va permettre notamment d’intégrer une phase d’analyse post incident qui entraînera une amélioration de l’efficacité des mesures de SSI misent en œuvre au préalable. 6. D’autant que « la SSI est une action continue nécessitant des efforts permanents », c’est pourquoi il faut instaurer une veille sur les menaces et les vulnérabilités pour but de rester informé sur l’évolution de ces dernières. 7. Enfin le dernier grand principe que considère l’ANSSI est la préparation face à des évènements exceptionnels qui n’auraient pas été mesurés ou prévus, ainsi des plans de reprise et de continuité d’activité (PRA/PCA/DRP) minimisent les impacts pour pouvoir redémarrer l’activité le plus rapidement possible.

Un système d’information est un ensemble complexe qui doit être piloté. L’expérience montre qu’un pilotage faible ou incertain peut se traduire par des pertes d’efficacité voir même des dégradations du système d’information. Dans les deux précédant messages (Voir sur ce blog le message du 1er Août 2013 : « Les bonnes pratiques enmatière de conception des systèmes d'information » et le message du 25 Octobre 2013 : « Les bonnes pratiques en matière de fonctionnement des systèmes d’information ») nous avons analysé les bonnes pratiques concernant la conception et le fonctionnement régulier des systèmes d'information.

Stéphane NEREAU's insight:

Comme on le voit le pilotage des systèmes d’information est une tâche délicate. Il est pour cela nécessaire de mettre en place un dispositif adapté et efficace. La gestion des changements apportés demande une réflexion de type stratégique, une démarche planifiée et un contrôle des opérations effectuées. L’objectif est d’arriver à faire évoluer les systèmes d’information de manière régulière et efficace. Il est pour cela indispensable qu’il existe un responsable de la gestion et du pilotage de ses évolutions de chaque système d’information.

Stéphane NEREAU's insight:

Avec l’explosion des vols de smartphones et des vols de données, il est indispensable de protéger ses appareils mobiles le mieux possible. Pour ce faire, voici 10 conseils à suivre pour optimiser la sécurité de vos téléphones.

Stéphane NEREAU's insight:

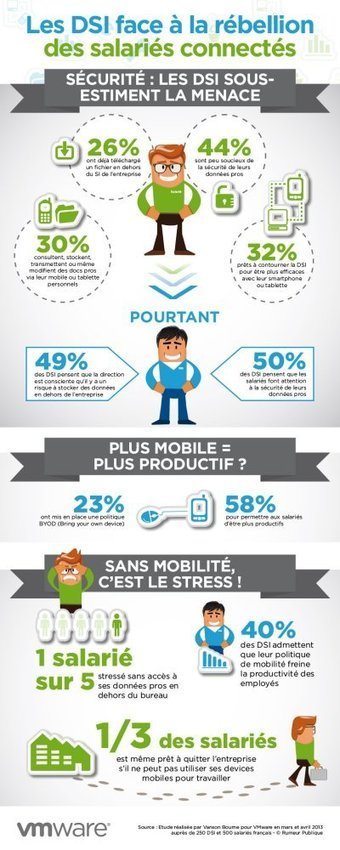

Le BYOD (Bring Your Own Device) prend de l’ampleur en France : 23% des DSI français ont déjà mis en place une politique de BYOD dont 58% pour permettre aux employés d’être plus productifs. Une majorité écrasante (85 %) des employés en France ayant admis avoir accédé aux données de leur entreprise depuis leurs appareils personnels n’ont pas fait l’objet de procédures disciplinaires issues de leur responsable ou des ressources humaines. Cet ouvrage permet de découvrir les différentes manières d’aborder le BYOD, ainsi que des conseils pour développer et mettre en œuvre une stratégie basée sur les meilleures pratiques. Le contenu se veut à la portée de toutes les entreprises, même "aux équipes et budgets informatiques réduits". Téléchargez gratuitement l’ebook sur le site de VMWare: http://info.vmware.com/content/EMEA_24532_PLY_SMB_Sweep2_Dummies_Guide1_FR

Elit-Technologies's curator insight,

March 16, 2014 10:10 AM

Plus d'informations sur le cloud computing sur notre blog :

La surveillance et l'espionnage sont les mamelles de l'informatique, et des télécommunications. Autant vous y faire. Le tout premier ordinateur a ainsi été conçu, pendant la seconde guerre mondiale, pour casser les codes secrets utilisés par les nazis. Son histoire est restée secrète jusqu'à la fin des années 70, et n'a officiellement été reconnue qu'en l'an 2000. Le traité UKUSA, signé en 1946 par le Royaume-Uni et les États-Unis afin d'espionner les télécommunications du bloc de l'Est n'a, lui, été reconnu qu'en juin 2010. La National Security Agency (NSA) américaine et son homologue britannique, le Government Communications Headquarters (GCHQ), n'ont par contre toujours pas officiellement reconnu à ce jour l'existence d'Echelon, le programme généralisé de surveillance et d'interception des télécommunications né d'UKUSA, dont ils sont mes maîtres d'oeuvres et qui leur permet aujourd'hui d'espionner toute entité pouvant porter atteinte à leurs intérêts militaires, sécuritaires, économiques ou politiques... "dissidents" politiques américains (tels que Martin Luther King, Jane Fonda ou Joan Baez) et multinationales européennes compris. L'existence de Frenchelon, le système espion français, n'a elle non plus toujours pas été reconnue, et l'on ne sait rien ou presque de ses cibles de prédilection.

Stéphane NEREAU's insight:

En guise de conclusion, ces quelques liens, poitant vers les principales ressources expliquant plus en détail comment sécuriser ses télécommunications. Plus vous en saurez sur la question, plus vous apprendrez à être aux commandes de vos ordinateurs, plus vous serez à même de protéger vos sources. N'oubliez jamais, cela dit, que la sécurité informatique est un process, pas un produit, et que les conseils que je viens donc de vous délivrer, en ce mois de septembre 2012, pourront pour certains être invalidés le mois prochain. La sécurité informatique est un métier et... ce n'est pas le mien, même si je fais mon possible pour me tenir informer des risques (et oppoprtunités) en la matière. Les journalistes, et les défenseurs des libertés, ont cela dit une "chance" : leurs "ennemis" sont bien souvent moins au fait de ces questions qu'ils ne le sont... si tant est qu'ils aient pris la mesure des risques qu'ils prennent - et qu'ils font donc prendre à leurs interlocuteurs -, et qu'ils aient donc pris le soin de se renseigner, et d'apprendre comment se protéger, et protéger leurs communications, et correspondants. Les liens qui suivent (voir aussi ceux en sidebar) devraient les y aider.

Vous désespérez de faire décoller votre réseau social d'entreprise ? Profitez de la nouvelle année pour appliquer ces dix recommandations, vous en tirerez autant de bénéfices que vos collaborateurs.

Stéphane NEREAU's insight:

Avec la fin de l’année qui approche, les bonnes résolutions font leur apparition. En voici dix exemples, à l’usage des chefs de projet réseaux sociaux d’entreprise (RSE) ou community managers qui aimeraient voire leur bébé se dynamiser en 2014.

|

Mots, chiffres, images, concepts, marques… Toutes ces données, souvent transmises par voie électronique, sont pour l’entreprise des éléments à protéger du mieux possible. Une sécurité de l’information efficace réduit les risques éventuels en protégeant l’organisation contre les menaces et les vulnérabilités.

Afin d’aider toutes les organisations, AFNOR publie la norme NF ISO/CEI 27002 qui permet de sélectionner les mesures nécessaires dans le cadre d’un processus de mise en œuvre d’un système de management de la sécurité de l’information (SMSI) selon la norme ISO/CEI 27001. On y trouve des bonnes pratiques de management de la sécurité de l’information, incluant la sélection, la mise en œuvre et la gestion de mesures de sécurité prenant en compte le ou les environnement(s) de risques de sécurité de l’information de l’organisation.

De l’orientation de la direction en matière de sécurité de l’information à la gestion des incidents liés à la sécurité de l’information en passant par la sécurité des communications, le développement et la maintenance des systèmes d’information… cette norme s’adresse aux organisations désireuses de sélectionner les mesures nécessaires dans le cadre du processus de mise en œuvre d’un système de management de la sécurité de l’information, de mettre en œuvre des mesures de sécurité de l’information largement reconnues et d’élaborer leurs propres lignes directrices de management de la sécurité de l’information.