Your new post is loading...

Your new post is loading...

OVH s'est allié à Arbor Networks et Tilera afin de fournir en standard à ses clients une protection contre les attaques par déni de service (DDoS).

Les attaques par déni de service sont bien connues pour leur capacité à rendre des sites web inaccessibles pendant des heures, voire parfois des jours, et ce même quand les cibles ont des serveurs supposément costauds. Découvrez dans cette vidéo comment une nouvelle variante de ces attaques, abusant d'une commande présente dans l'un des plus vieux protocoles encore utilisé sur Internet, représente un danger potentiel inégalé jusqu'alors.

Utiliser le tableur de Google Docs pour provoquer une attaque DDoS à l'aide des serveurs de la firme de Mountain View, c'est l'exploit qu'a publié un développeur sur son blog.

La plupart des personnes présentes sur la toile utilisent Internet pour des usages que l'on peut considérer comme classiques : vidéos, achats, réseaux sociaux, mails… Pourtant, même l'internaute débutant peut profiter du vaste océan de vulnérabilités qu'est Internet pour assouvir un désir de vengeance, de justesse, ou juste sa curiosité. Pour cela, rien de plus simple tant que la technologie DNS reste l'épine dorsale du réseau.

Niveau sécurité, ce que nous avions vu émerger en 2013 rejaillit de plus belle en ce début d’année comme les attaques DDoS, APT, mobiles.

C’est toujours intéressant de décortiquer l’exercice annuel du Panorama sur la cyber-criminalité 2013 du Clusif (du nom d’un cercle de référence de responsables de sécurité IT en entreprise). Il permet de déterminer des grandes tendances qui se dégagent dans ce domaine. Délinquance numérique, internationalisation de la criminalité, intensification des assauts par déni de service distribué…

La 9e édition du baromètre annuel Worldwide Infrastructure Security Report établi par Arbor Networks illustre l’évolution significative des menaces pesant sur les infrastructures IP mondiales.

L’industrie des jeux en ligne, et notamment celle des éditeurs européens et américains qui accueillent des millions de joueurs sur leurs sites comme Origin, Steam, League of Legends, Battle.net, SOE, Arena.net, est fragilisée par les attaques répétées d’une bande organisée de hackers.

Akamai rachète Prolexic pour 370 millions de dollars. Après Kona, le spécialiste de l’optimisation de site web continue de construire une offre orientée sécurité.

Contrairement à la plupart des utilisateurs « standard », les cybercriminels ne se reposent pas et n’abandonnent jamais. Voici les 5 nouvelles techniques destinées à tromper les utilisateurs, y compris les plus chevronnés !

Le rapport trimestriel d’Akamai sur l’état de l’Internet souligne la montée en puissance des attaques ciblant les grandes entreprises. Et le poids du cybercrime en Asie, à l’origine de plus de 75 % des attaques dans le monde.

L'ENISA publie un rapport d'étape sur l'évolution des menaces en 2013. Le document présente les seize familles de menaces principales et leur évolution au premier semestre 2013 par rapport à l'année 2012.

|

Verser de l'argent ou subir une attaque DDoS ? De plus en plus de start-up du Web se retrouvent confrontées à ce dilemme, comme le décrypte un article du blog "Bits" du New York Times. De plus en plus de cyberattaques visent en effet des start-up en les menaçant d'une attaque par déni de service si elles ne s'acquittent pas d'une rançon en bitcoins. Lorsque les start-up refusent, leurs serveurs sont attaqués jusqu'à ce que les fondateurs changent d'avis. La plateforme de vidéos Vimeo, l'application de management de projet Basecamp, le service de raccourcissement de liens Bit-ly, ou encore la banque de photographies Shutterstock en ont été victimes.

Au-delà de l’approche volumétrique des requêtes, la solution anti-DDoS de F5 Networks s’appuie sur l’analyse de 25 vecteurs d’attaque pour protéger les applications de l’entreprise.

Le blogueur Chr13 a découvert une technique permettant de lancer une attaque DDoS via Google Docs... c'est-à-dire en utilisant les serveurs de Google directement.

Cette info m'a inspiré deux réflexions. La première concerne le messager: on sait que cloudflare vend de la protection antiDDos, ils sont donc les plus intéressés de citer des DDos de grande ampleur en raison de la publicité que cela leur fait. Les chiffres ont en effet été repris par un certain nombre de sites d'infos techniques avec des liens vers cloudflare. Vu les moyens mis en oeuvre pour l'attaque contre SpamHaus pour atteindre 300GBit/s, ce chiffre de 400 avait une odeur de suspicion. La seconde réflexion concerne les motivations de la personne effectuant ce DDos qui ne sont jamais données, non plus que la cible. Nous aurions une personne (ou un groupe de personnes) capable de lancer le DDos le plus puissant du monde, sans raison, ni motivations, ni cible. Ce qui semble étrange. J'ai donc laissé de côté un peu cette info, pensant être en face d'un "coup" marketing plus que technique.

F5 Networks, Inc. lance une solution de protection DDoS disponible en un seul produit. Cette nouvelle solution offre la gamme de protection contre les attaques DDoS qui ciblent les infrastructures applicatives, réseau, SSL et DNS des entreprises. En tirant pleinement parti des capacités d’accélération matérielle avancées intégrées dans les dernières plateforme BIG-IP de F5, cette nouvelle solution atténue jusqu’à 25 vecteurs d’attaque DDoS sur le matériel tout en garantissant des performances et une évolutivité supérieures.

Le rapport annuel sur la sécurité 2014 de Cisco révèle que le nombre total de vulnérabilités et de menaces a atteint un niveau record depuis le début de leur recensement en mai 2000. En octobre 2013, le nombre total d'alertes cumulées a augmenté de 14% en glissement annuel par rapport à 2012.

L'industrie des jeux en ligne, et notamment celle des éidteurs européens et américains qui accueillent des millions de joueurs sur leurs sites Origin, League of Legends, Battle.net, SOE, Arena.net est fragilisée par les attaques répétées d'une bande organisée de pirates.

Initiative intéressante : le Ministère de la Défense s'apprête à publier des infographies libres de droit expliquant en termes simples les différents risques cyber.

Depuis PRISM, la sécurité et la confidentialité des données se trouvent au coeur de toutes les préoccupations. Google souhaite apparemment se racheter une image auprès des internautes et le géant de la recherche a ainsi présenté hier soir le Project Shield, soit un outil permettant aux éditeurs de sites et aux activistes de protéger l’intégrité de leurs sites de tous les groupuscules cyber-terroristes. Le tout grâce à une protection contre les attaques DDoS !

Akamai publie son rapport sur l’État des lieux de l’Internet du deuxième trimestre 2013. Établi à partir des données recueillies par l’Akamai Intelligent Platform, ce rapport permet d’observer les principales tendances mondiales, telles que les vitesses de connexion, le trafic malveillant, la connectivité réseau et sa disponibilité.

Lors de la conférence DNS OARC 2013 Fall Workshops, ayant eu lieu les 5 et 6 octobre à Phoenix, Arizona (États-Unis), l’ANSSI a présenté un détournement possible de certaines technologies anti-déni de service distribué (DDoS), qui facilitent des attaques par pollution de cache DNS.

|

Your new post is loading...

Your new post is loading...

Your new post is loading...

Your new post is loading...

De base, ce dispositif de protection contre la cyber-criminalité est intégré à l'ensemble des nouvelles offres du groupe (OVH.com, So You Start et Kimsufi). "OVH s'engage à vo côtés pour protéger votre projet 24h/24 contre tout type d'attaque DDoS, quelles que soient leur durée et leur taille" précise Octave Klaba, le directeur d'OVH.

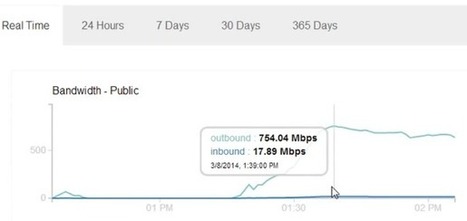

Pour bloquer ces attaques, OVH a mis en place son propre système de mitigation basé sur la technologie VAC (pour vacuum, aspirateur). Celle-ci analyse en temps réel et à haute vitesse tous les paquets, absorbe le trafic entrant sur chaque serveur et le mitige en identifiant les paquets IP non légitimes. Ce qui permet aussi de parer à d’éventuels dommages collatéraux qui affecteraient non seulement la victime de l’attaque, mais également les serveurs voisins, voire un sous-réseau ou un routeur, au sein du même datacenter.

Cette mitigation automatique est activée entre 15 et 120 secondes après le début de l’attaque et répliquée dans trois datacentres d’OVH sur deux continents (BHS en Amérique du Nord, RBX et SBG en Europe).

Avec une capacité totale de mitigation de 480 Gbps (3 x 160 Gbps) OVH est capable de bloquer les plus fortes attaques recensées actuellement.

Notez que sur les offres de la marque OVH.com, l'option "Anti-DDoS Pro" permet aux clients d’aller plus loin avec la possibilité de personnaliser leurs paramètres de protection, de bénéficier du Firewall Network de Cisco et d'une API listant l'ensemble des actions possibles.