Nombre de salariés se sentent un peu dépassés ou désarmés face aux récents bouleversements de leur paysage professionnel liés à l’évolution des technologie

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

CA Technologies a réalisé une petite enquête sur les services en mode Cloud et il s'avère que la majorité des entreprises européennes (52%) reste encore très prudente (voire frileuse) en ce qui concerne leur adoption.

Stéphane NEREAU's insight:

En France, 78% des entreprises réticentes pensent qu'elles ne disposent pas de ressources suffisantes pour passer au Cloud et 65% qu'elles n'ont pas les compétences nécessaires à la sécurisation de leurs services Cloud. Ce qui veut aussi dire que si on les aidait à mettre en œuvre et à sécuriser leurs services de Cloud, la plupart pourrait y venir assez rapidement.

Le rapport trimestriel d’Akamai sur l’état de l’Internet souligne la montée en puissance des attaques ciblant les grandes entreprises. Et le poids du cybercrime en Asie, à l’origine de plus de 75 % des attaques dans le monde.

Stéphane NEREAU's insight:

La dernière édition du baromètre State of the Internet, réalisé par Akamai, révèle une double évolution des pratiques du cybercrime. D’abord ceux-ci font évoluer leurs techniques en parallèle de la mutation des infrastructures vers le Cloud et les terminaux mobiles. D’autre part, ils ciblent de plus en plus fréquemment les grandes entreprises, dont la sécurité est mise à rude épreuve.

Stéphane NEREAU's insight:

Le retard est dû aux coûts engendrés, à la crise qui pèse sur tous les projets et les fait repousser, elle est due aussi, et l'enquête bfinnace le montre, à une profonde méfiance à l'égard de ce mécanisme, même si derrière il amène une réduction progressive des coûts de gestion de trésorerie.

Stéphane NEREAU's insight:

La fuite des codes source d’Adobe pourrait aboutir à la découverte de nouvelles failles zero day exploitées par des organisations criminelles afin de pénétrer les systèmes des clients de l’éditeur ou dérober de l’information. Pour l’instant, aucun nouvelle attaque exploitant le code dérobé n’a été signalé.

La branche française de l’Issa recevra le 15 octobre Thomas Chopitea, responsable sécurité à la Société Générale pour un décryptage de l’affaire Prism.

Stéphane NEREAU's insight:

L’événement se déroulera en petit comité et accueillera les sympathisants de l’association ainsi que des participants ayant été cooptés suite à l’envoi d’un courrier électronique aux membres de L’Issa. L’association présentera également en avant-première son spot de sensibilisation à la sécurité.

La majorité des smartphones ne sont pas protégés contre les attaques. Une situation appelée à évoluer face aux risques posés aux entreprises.

Stéphane NEREAU's insight:

Adoption en hausse

Néanmoins, l’analyste voit une évolution positive de la situation. L’adoption massive de smartphones et leur usage en entreprise pousseraient ses dernières à augmenter leurs budgets sécurité en intégrant la problématique du BYOD (Bring Your Own Device) depuis le second semestre 2012. Juniper estime même que la tendance a généré des hausses de revenus meilleurs qu’anticipées sur la période. Et cela devrait continuer. Si les éditeurs fourmillent de solutions de MDM (mobile device management), MAM (mobile application management), etc., pour les entreprises, les utilisateurs devraient en parallèle continuer à s’équiper. Le nombre de smartphones, tablettes et même feature phone équipés d’applications de protection passera de 325 millions en 2013 à 1,3 milliard en 2018, selon Juniper.

Pour GreenSI, toutes les DSI sont concernées par les systèmes industriels. Une occasion de regarder avec ce billet leur évolution et leur "accostage" dans nos SI sur ces 30 dernières années et d'imaginer le rôle qu'ils peuvent jouer lors des 30 prochaines. Car ils ne sont pas morts, loin de là....

Stéphane NEREAU's insight:

Le cri d'alarme de l'ANSSI nous concerne donc tous, et dépasse les SCADA d'aujourd'hui avec le développement du numérique. De mieux comprendre comment marche un SCADA peut aussi donner des idées à l'entreprise numérique pour se développer. Car depuis des dizaines d'années, suivre et piloter la production fut l'affaire de ces systèmes. Ce serait dommage de ne pas leur demander ce qu'ils pensent de votre stratégie numérique, non?

Cette équipe d’intervention d’urgence (Computer emergency response team) centralisera les missions réalisées par le cabinet en matière de lutte contre la cybercriminalité : étude des menaces, stratégie de défense, gestion de crise, investigation numérique (forensics), veille et innovation…

Stéphane NEREAU's insight:

Avec cette nouvelle structure, Solucom entend proposer « un ensemble d'expertises techniques et métier » au travers de plus de 45 profils expérimentés. Le cabinet de conseil publiera également sur son site une « Lettre du CERT-Solucom » trimestrielle.

Stéphane NEREAU's insight:

Adobe ne fournit pas, pour l’heure, de renseignements quant à la nature des failles exploitées, ni quant à la technique d’assaut, mais il s’agit probablement d’une injection SQL visant les bases de données de la société.

RSA, la branche sécurité de EMC, avertit qu’un générateur de clefs renfermé dans son produit BSafe était susceptible de renfermer une backdoor de la NSA.

Stéphane NEREAU's insight:

RSA, un des principaux éditeurs de sécurité, a averti par e-mail ses clients qu’un algorithme de cryptage utilisé dans un de ses produits pouvait être poreux aux écoutes de la NSA. Les doutes concernent le générateur de clefs utilisé par défaut au sein du kit de développement BSafe (nommé Dual Elliptic Curve Deterministic Random Bit Generation). Une backdoor de la NSA pourrait résider dans ce logiciel. RSA conseille à ses clients d’utiliser un autre générateur, une option proposée par BSafe.

Stéphane NEREAU's insight:

Dans le document, ils expliquent en détail leur manière de procéder. Ils ont analysés différentes versions des applications Dropbox (1.1.x à 2.2.8) sur plusieurs plateformes (Windows, Linux et Mac OS). Ils ont constaté qu'elles étaient écrites majoritairement en Python. Par la suite, ils ont décomposé l'exécutable, la décompilation et le déchiffrement pour connaître le code source. Par ailleurs, les développeurs ont décrit une méthode pour contourner le système de double authentification. Ils expliquent « Nous avons constaté que l'authentification à deux facteurs (tel qu'elle est utilisée par Dropbox) ne protège que contre l'accès non autorisé au site web de Dropbox. L'API internet du client ne peut pas supporter ou utiliser l'authentification à deux facteurs ! Cela implique qu'il suffit d'avoir seulement la valeur host_id pour avoir accès aux données de la cible stockées dans Dropbox ».

Via Olivier Belin

Stéphane NEREAU's insight:

Mais les clients ne sont pas prêts à payer autant pour la sécurité de leur appareil mobile que pour leur ordinateur. Souvent, celle-ci reste limitée. Gartner recommande aux fournisseurs de proposer des prix adaptés au marché. Il s'agit également de définir les publics-cibles, selon leur sexe, âge et connaissances IT, afin d'établir l'étendue de leur besoin en sécurité. Le marché étant en train de se déplacer des ordinateurs et laptops aux appareils mobiles, l'offre en solution de sécurité devrait suivre la tendance. « Gartner estime que les attaques vont se focaliser sur les plateformes mobiles. C'est ce qui pourrait susciter l'intérêt des consommateurs pour les produits de sécurité spécialement conçus pour les appareils mobiles », relève Ruggero Contu. |

Le navigateur « Aviator » est préconfiguré et équipé pour être le plus discret possible et offrir le moins de surface d’attaque au cours du surf quotidien. Il était d’abord destiné à être utilité en interne mais la société Whitehat Security a décidé de le rendre public gratuitement, et c’est une bonne idée !

Stéphane NEREAU's insight:

Il n’y a donc rien de révolutionnaire : les plugins pré-installés sont disponibles sur le Chrome Store et la plupart des réglages peuvent être faits avec la version officielle de Chrome (nous recommandons d’ailleurs fortement le passage de Flash et Java en Click-to-Play). Cependant, la suppression des referrers vaut a elle seul qu’on se penche sur Aviator.

Amandine Duffoux's curator insight,

October 23, 2013 4:10 AM

Un navigateur qui s'intéresse à la sécurité du surf de ses utilisateurs. Des fonctionnalités intéressantes pour tous ceux qui veulent faire du "surf plus safe".

Grâce à DAVFI, une version durcie d’Android associée à des mécanismes de sécurité, entreprises et administrations pourront dès début 2014 disposer de terminaux mobiles (smartphones et tablettes) sécurisés. Des versions gratuites (Android, Windows et Linux) pour les particuliers suivront.

Stéphane NEREAU's insight:

A noter que entreprises et administrations ne seront pas les seules à pouvoir exploiter ces logiciels de sécurité. Les particuliers auront accès à des versions gratuites pour les différentes plates-formes concernées.

Le 27 janvier prochain, à l’occasion de son université, l’Association française des correspondants à la protection des données à caractère personnel (AFCDP) fêtera ses dix ans.

Stéphane NEREAU's insight:

On célébrera aussi les dix ans du Correspondant informatique et libertés, institué par la loi du 6 août 2004 qui transposait en droit français la directive européenne sur la protection des données personnelles. D’Europe, il sera justement beaucoup question à l’université de l’AFCDP. Des experts décrypteront la dernière version du projet de règlement européen et la place qu’occupera le Data protection officer (DPO), successeur du CIL.

Un nombre croissant de DSI et de services informatiques se tournent vers le cloud pour les aider à acquérir un avantage concurrentiel pour leur entreprise, réduire les coûts et faire plus avec moins. Près des trois quarts des DSI que nous avons interrogés en mai de cette année ont convenu qu'ils utilisaient déjà du cloud. Selon l’étude, un des principaux avantages est de fournir un véritable accès universel (de n’importe où, à partir de n’importe quel appareil) aux données de l’entreprises au travers d’applications métiers. C'est en effet le plus grand avantage du cloud par rapport à l'infrastructure informatique maison ; mais c’est aussi sa plus grande faiblesse, comme les événements récents l’ont mis en évidence.

Stéphane NEREAU's insight:

Tout d’abord, scruter les réseaux internationaux et les data center des fournisseurs de cloud ainsi que les implantations de leurs sièges sociaux est la première étape, cruciale. Puis, seconde étape tout aussi importante est de vérifier s’il est possible pour un client de déplacer les données à sa demande – pour accompagner l’implantation de nouvelles filiales dans un pays, par exemple. Or, ceci est très difficile techniquement, car l'ensemble du réseau, des serveurs et de l'infrastructure de stockage doivent être virtualisés et automatisés. Fournir des services de cloud computing aux entreprises dans le monde entier sans toucher à aucune infrastructure américaine s’avère être encore plus compliqué. L'acheminement des données transitant par Internet est automatisé, il n'y a donc aucun moyen de prédire quel chemin vont prendre les données et de savoir si elles vont traverser les Etats-Unis ?

La CNIL émet une série de recommandations quant aux enjeux légaux et sécuritaires que soulève l'utilisation des services de coffre-fort numérique.

Stéphane NEREAU's insight:

La CNIL préconise par ailleurs la mise en place d’un système de chiffrement conforme aux règles et recommandations de l’Agence nationale de sécurité des systèmes d’information (ANSSI). Le recours à des mécanismes d’authentification forte – plus particulièrement l’envoi de codes par SMS – constitue une garantie supplémentaire, au même titre que la redondance des centres de stockage et des sauvegardes régulières.

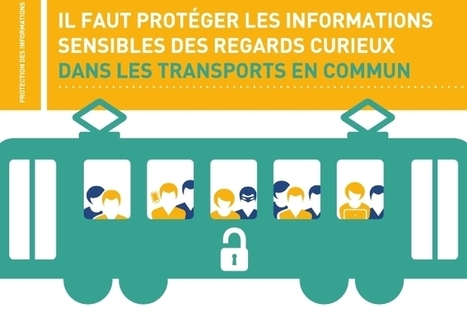

Les fuites de données n’empruntent pas toutes les mêmes canaux ! Une étude menée par Iron Moutain, fournisseur de solutions de stockage, révèle qu’en Europe 66% des usagers des transports en commun sont tentés de regarder par-dessus l’épaule du voisin pour savoir sur quoi il travaille. Plus inquiétant, un sur dix confie avoir eu accès à un contenu sensible ou confidentiel.

Stéphane NEREAU's insight:

La criticité des informations glanées varie selon l’activité ou le statut dans l’entreprise. D’après l’étude, les professionnels du marketing seraient les plus enclins à céder à la curiosité : 18% d’entre eux ont reconnu être tombés dans ce travers. A l’inverse, les juristes ne sont que 6% à plaider coupable. L’étude signale également que 21% des professionnels interrogés, tous postes confondus, admettent consulter des documents de travail confidentiels dans les transports en commun.

Derrière l’apparente simplicité du cloud se cachent coûts variables et transformations organisationnelles majeures

Si le cloud computing est porté aux nues par les acteurs de la dématérialisation, en pratique son déploiement dans l’entreprise ne va pas de soi. Du choix de l’offre et du prestataire, à la réorganisation des fonctions de l’entreprise, en passant par la question de l’hébergement et de la sécurisation des données, beaucoup de questions se posent… qui peuvent entraîner des coûts supplémentaires. Mais une fois ces obstacles surmontés, le jeu en vaut la chandelle : réduction des frais, amélioration de la productivité et rapidité d’installation… Le cloud est avant tout une grande opportunité.

Stéphane NEREAU's insight:

Les grandes problématiques liées au cloud ? Le premier frein pour adopter des services en mode cloud est la sécurité. Les questions relatives aux risques qu’induisent les services en mode cloud portent de plus en plus sur l’aspect juridique, un point qui dépasse largement ce que les DSI avaient l’habitude de traiter dans leurs contrats d’achats ou d’externalisation. La difficulté est d’autant plus importante que le contexte réglementaire évolue sans cesse, qu’il n’y a pas encore de jurisprudence spécifique au cloud et que les juridictions sont nombreuses et disparates d’un pays à l’autre.

Stéphane NEREAU's insight:

Pour Henrik Davidsson, il faut détecter et suivre les pirates en temps réel, établir leur profil et arrêter les attaques. Sur la sécurisation interne, des solutions de gestion des d'accés et des identités (IAM) peuvent être un premier axe de réponse notamment dans le développement des clouds privés. Un autre axe peut être de transférer ces problèmes de sécurité à un fournisseur de services, comme l'indique Eric Domage, directeur de la stratégie de la division des services de sécurité chez Orange.

Douze PME innovantes dans le domaine de la sécurité s’allient pour fonder HexaTrust. Dans ce « club », on trouve des intégrateurs, des éditeurs et des constructeurs dont Wallix, Olfeo, Brainwave, Vade Retro ou Arismore.

Stéphane NEREAU's insight:

Objectif : proposer une gamme complète de produits et de services de sécurisation 100 % d’origine française à côté des poids lourds du secteur que sont Thalès, EADS ou Gemalto. Il s’agit aussi de surfer sur l’après Prism, et sur le besoin des entreprises comme des administrations de disposer de tout l’arsenal nécessaire à leur cybersécurité sans passer par des fournisseurs étrangers, pour l’essentiel américains et israéliens.

Stéphane NEREAU's insight:

Quels sont les mots de passe que les cybercriminels tentent d’abord d’utiliser ? Comment sensibilisez-vous vos employés à la politique de sécurité ? Vos employés ont-ils conscience des risques liés aux réseaux sociaux ? Check Point répond notamment à ces questions pour vous aider à améliorer votre sécurité dès aujourd’hui. Cet article décrit les 10 meilleures pratiques de sécurité que les petites entreprises doivent prendre en compte pour protéger leur réseau.

Plusieurs entreprises implantées au Royaume-Uni viennent d’unir leurs forces pour lancer un programme qui vise à «aider la nation à développer les compétences de cybersécurité dont elle a besoin pour faire face aux futures menaces et rester à l’avant-garde de ce domaine évoluant rapidement.»

Stéphane NEREAU's insight:

Un constat pas très éloigné de celui que pouvait faire le Général Marc Wattin-Augouard, pour la France, en janvier dernier à l’occasion du Forum International de la Cybercriminalité qui se déroulait à Lille. Pour lui, il faut s’interroger sur la formation et sur les cursus de carrière. Mais Patrick Pailloux, directeur de l’Anssi, faisait alors un constat encore plus sévère, s’insurgeant de constater que des ingénieurs sortent des universités et des grandes écoles sans avoir de notions de sécurité informatique «élémentaire» et "qu'on ne forme pas assez d’experts généralistes en sécurité informatique ».

|

Interrogées sur la compromission de leurs appareils et l’impact qui en a résulté, plus de 55% des sondés indiquent avoir été victimes d’une attaque sur leurs PC ou ordinateurs portables personnels (plus de 45% en France), et environ la moitié (en France, moins de la moitié) affirment que ces attaques ont affecté leur productivité et/ou ont engendré une perte de données personnelles et/ou d’entreprise. Alors que l’échantillon contient un plus grand nombre de détenteurs de smartphones personnels que d’ordinateurs portables et PC, les attaques ont été beaucoup moins fréquentes sur les smartphones (19% au monde et 16% en France), avec une proportion légèrement plus élevée à entrainer une perte des données et/ou une perte de productivité au travail que celle constatée sur les PC/ordinateurs portables. Le même pourcentage a été observé pour les tablettes (19% au monde et 12% en France), mais avec des conséquences plus importantes, puisque 61% (72% en France) de ces attaques ont eu des répercussions importantes.