Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Daniel Morgenstern's curator insight,

July 31, 2014 8:46 AM

La branche sécurité de HP a étudié dix appareils, dont un téléviseur, une webcam, un thermostat intelligent, une balance, une alarme domestique et une serrure électronique. Elle assure avoir déniché plusieurs centaines de failles susceptibles d’entraîner l’accès à des données personnelles par des tiers non autorisés. |

Stephane Manhes's curator insight,

August 3, 2014 3:02 AM

Chacun des 10 points fait l’objet de conseils pratiques et donc concrets explicités avec soin avec une répartition en 3 étapes. |

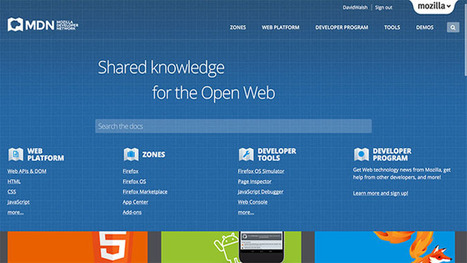

Andrew Lewman, directeur exécutif de Tor, dévoile sur la liste de discussion de ce projet que les responsables de Mozilla l’auraient approché afin d’intégrer Tor directement dans le navigateur web Firefox.

Ce système de surf anonyme pourrait ainsi être inclus par défaut au sein du butineur, et activé automatiquement lorsque le mode de navigation privée est utilisé par les internautes. Andrew Lewman ne cite pas directement Mozilla, mais un éditeur dont le navigateur web occuperait entre 10 % et 20 % du marché. Une caractéristique qui correspond à Firefox.

Reste le problème de l’arrivée d’un fort afflux d’utilisateurs sur le réseau Tor, qui supposera une amélioration de l’infrastructure de ce réseau informatique.