Your new post is loading...

Your new post is loading...

Les dirigeants de PME considèrent bien souvent que les cyberattaques sont des problèmes de grands comptes. Mais aujourd’hui, avec les objets connectés, le travail à distance, l’explosion du SI dans et hors des murs de l’entreprise, toutes sont concernées. Nier le problème peut gravement nuire à la transformation numérique des entreprises.

Si votre site web est important pour votre entreprise, un audit de sécurité de site web est essentiel puisqu’ils jouent un rôle primordial en attirant des clients à votre entreprise et les clients potentiels veulent se sentir en sécurité quand ils achètent en ligne ou naviguent sur votre site web. Detect languageAfrikaansAlbanianArabicArmenianAzerbaijaniBasqueBelarusianBengaliBosnianBulgarianCatalanCebuanoChichewaChinese (Simplified)Chinese (Traditional)CroatianCzechDanishDutchEnglishEsperantoEstonianFilipinoFinnishFrenchGalicianGeorgianGermanGreekGujaratiHaitian CreoleHausaHebrewHindiHmongHungarianIcelandicIgboIndonesianIrishItalianJapaneseJavaneseKannadaKazakhKhmerKoreanLaoLatinLatvianLithuanianMacedonianMalagasyMalayMalayalamMalteseMaoriMarathiMongolianMyanmar (Burmese)NepaliNorwegianPersianPolishPortuguesePunjabiRomanianRussianSerbianSesothoSinhalaSlovakSlovenianSomaliSpanishSundaneseSwahiliSwedishTajikTamilTeluguThaiTurkishUkrainianUrduUzbekVietnameseWelshYiddishYorubaZulu AfrikaansAlbanianArabicArmenianAzerbaijaniBasqueBelarusianBengaliBosnianBulgarianCatalanCebuanoChichewaChinese (Simplified)Chinese (Traditional)CroatianCzechDanishDutchEnglishEsperantoEstonianFilipinoFinnishFrenchGalicianGeorgianGermanGreekGujaratiHaitian CreoleHausaHebrewHindiHmongHungarianIcelandicIgboIndonesianIrishItalianJapaneseJavaneseKannadaKazakhKhmerKoreanLaoLatinLatvianLithuanianMacedonianMalagasyMalayMalayalamMalteseMaoriMarathiMongolianMyanmar (Burmese)NepaliNorwegianPersianPolishPortuguesePunjabiRomanianRussianSerbianSesothoSinhalaSlovakSlovenianSomaliSpanishSundaneseSwahiliSwedishTajikTamilTeluguThaiTurkishUkrainianUrduUzbekVietnameseWelshYiddishYorubaZulu Text-to-speech function is limited to 200 characters Options : History : Feedback : DonateClose

Parmi les mesures techniques que les entités publiques ou privées doivent prendre pour garantir la sécurité de leurs systèmes d’information, on qualifie les plus simples et élémentaires d’entre elles d’hygiène informatique, car elles sont la transposition dans le monde numérique de règles élémentaires de sécurité sanitaire.

Qui dit révolution numérique dit révolution des risques! À l'heure où les entreprises prennent (enfin) conscience de l'enjeu majeur que représente leur cybersécurité, Sopra Steria rappelle que le maillon faible en la matière reste avant tout l'utilisateur. Le point en infographie.

Un ouvrage pour mieux appréhender les risques qui menacent tout système d'information.

Nouvelles sources de menaces informatiques, les objets connectés peuvent aussi devenir une nouvelle source de revenus pour les spécialistes de la sécurité informatique. À condition de sortir des modes de pensée traditionnels.

Tous les responsables de sécurité des systèmes informatiques les reconnaissent. Nous faisons face actuellement à des hackers de plus en plus subtiles. Conséquence, il n’y a pas de jour où l’on n’entend pas parler de vague de piratage de réseaux sociaux et de processeurs, entre autres. Nos antivirus ne suffisent donc plus. Il est alors temps de mettre en place une nouvelle race de robots, les robots-hackers.

Malgré la recrudescence des cybers attaques et des risques pour les entreprises, les professionnels de la sécurité peinent toujours à identifier des solutions rentables tout en étant très efficaces. Le problème réside dans la lente prise de conscience des cyber-risques qui reste inégale selon les types de secteurs touchés.

Le nombre d’incidents de sécurité informatique dans le monde a augmenté de 48 % pour atteindre 42,8 millions, soit l’équivalent de 117 339 attaques par jour en 2014, selon le sondage The Global State of Information Security® Survey 2015, une enquête mondiale de CIO, CSO et PwC. Le sondage a aussi révélé que le taux de croissance annuelle composé (TCAC) des incidents détectés a augmenté de 66 % d’une année à l’autre depuis 2009. Ce taux a dépassé le taux de croissance combiné correspondant du produit intérieur brut (PIB) mondial et du rythme d’adoption des téléphones intelligents.

Le cabinet d'analyse prévoit pour la période 2015-2018 une fusion toujours plus poussée du virtuel et du réel, la démocratisation de l’analytique, et une rupture nette due à la numérisation de l’entreprise.

Face aux menaces grandissantes du cyberespace, l’Etat-major français veut rattraper son retard en matière de sécurité informatique. 01net a pu assister à une journée d’entraînement à la cyberguerre.

Intégrer une composante cybersécurité à toutes les formations supérieures en informatique, tel est l'objectif du projet "CyberEdu" mené par l'Agence nationale de la sécurité des systèmes d'information (ANSSI). Le projet a donné lieu à un appel d'offres national pour développer des contenus et guides pédagogiques. Et c'est un consortium associant l'Université européenne de Bretagne (UEB) à Orange qui l'a remporté. Orange et Télécom Bretagne assurent respectivement la maîtrise d’œuvre et le pilotage scientifique du projet.

L’ISO va publier très prochainement la norme ISO/CEI 27018 de bonnes pratiques pour la protection des données personnelles dans les services de Cloud Computing.

Via Frederic GOUTH

|

Confrontées à des attaques toujours plus nombreuses et une activité criminelle florissante, les entreprises doivent revoir leur stratégie de défense pour assurer leur pérennité.

Vous le savez déjà certainement si l’émergence des nouvelles technologies et le déploiement massif d’internet ont considérablement facilité la vie de nombreux chefs d’entreprises et employés, l’utilisation de ces outils numériques n’est pas sans risques. Les cyberattaques sont désormais monnaie courante, et les grandes entreprises ne sont plus les seules à être visées par des génies de l’informatique mal intentionnés. Afin de se protéger contre ces menaces d’un nouveau genre, de nombreux patrons de PME investissent dans des programmes de protection tels que des pare-feu ou antivirus. Si cela est votre cas ou si vous souhaitez entreprendre cette démarche, il est pertinent de commencer par effectuer un audit de sécurité informatique.

Shubham Sharma, aka Digital Wink sur YouTube, vulgarise l’informatique dans une nouvelle vidéo visant à développer notre culture digitale et notre sensibilité informatique. Sa dernière vidéo donne 5 conseils à suivre en matière de sécurité informatique.

Même s’ils continuent de contribuer à ce qu’il convient d’appeler le Shadow IT, les utilisateurs semblent adopter des postures plus prudentes.

Qui est responsable de la sécurité informatique en entreprise ? C’est l’une des questions que pose une étude réalisée par Redshift pour Palo Alto Networks, auprès de 765 décideurs métiers dans des entreprises de plus de 1000 salariés entre Allemagne, Belgique, France, Pays-Bas et Royaume-Uni.

Les hackers ne font nullement exception quand il s'agit de les classer de façon manichéenne en deux catégories distinctes: les gentils «whitehats» et les méchants «blackhats». Cette vision un poil simpliste masque une réalité complexe, structurée – entre autre – par des logiques économiques et géographiques qu'il convient de regarder en face si l'on veut l'impacter de façon positive. Certes, l'économie et la géographie ne sont pas, loin de là, les seuls facteurs à entrer en ligne de compte pour expliquer la situation, mais ces deux dimensions du problème devraient être incessamment disruptées par l'arrivée de l'économie collaborative dans la sécurité informatique.

Cela ressemble à un plaidoyer en faveur de l’orchestration de la réponse aux incidents. Cisco met le doigt sur les biais psychologies susceptibles d’affecter cette réponse.

Toutes les entreprises mettent-elles la cybersécurité parmi ses priorités ? La réponse est non si l’on se réfère à une étude récente intitulée « The Cyber Security Leap : From Laggard to Leader ». La cybersécurité intéresse surtout les entreprises en pointe, les entreprises classiques se concentrant notamment sur le centre de leur métier.

Si le cloud a rendu très vulnérables certaines données sensibles, le comportement des salariés n'est pas anodin non plus. Outre une méconnaissance de la politique de l'entreprise en matière de vol de données, 25% des salariés déclarent qu'ils emporteront des données avec eux en cas de départ.

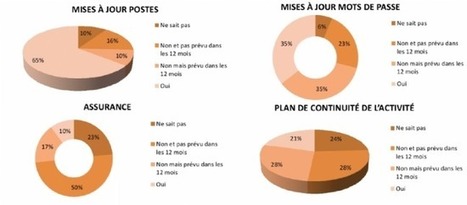

Intégrer un pare-feu, un logiciel antivirus et réaliser des sauvegardes régulières de données sont des pratiques généralement acquises dans une majorité d'entreprises. Pourtant, cela ne suffit pas à garantir une protection idéale. Rappel des bonnes pratiques.

Dimanche 12 octobre à 20h40, la chaîne France 5 diffuse un reportage de 50 minutes sur la voiture électrique (VE). Alors que le ministère de l'Ecologie souhaite promouvoir les VE dans le cadre du projet de loi sur la transition énergétique, le reportage de Martin Mischi, intitulé "la voiture électrique, pas si écolo", vient donner une vision en demi-ton de ce modèle de voiture.

Face aux menaces grandissantes du cyberespace, l’Etat-major français veut rattraper son retard en matière de sécurité informatique. 01net a pu assister à une journée d’entraînement à la cyberguerre.

EURÊKA. Engager son propre hacker : une forme de recrutement alternative et de plus en plus plébiscitée par les entreprises.

|

Your new post is loading...

Your new post is loading...

Your new post is loading...

Your new post is loading...

![[VIDEO] Digital Wink - Cybersécurité : les 5 bonnes pratiques en 2018 | Cybersécurité - Innovations digitales et numériques | Scoop.it](https://img.scoop.it/jYS7USuI2KUcNFsKw9RyXjl72eJkfbmt4t8yenImKBVvK0kTmF0xjctABnaLJIm9)

« Sous l’impulsion de la transformation numérique, les systèmes d’information sont dispersés à l’intérieur comme à l’extérieur de l’entreprise. Ils sont ouverts et accessibles depuis pléthore d’équipements. Le numérique accroit non seulement le volume et la sensibilité des données du SI, mais aussi sa surface d’exposition aux attaques. Tous ces éléments complexifient considérablement la sécurité du système d’information de toutes les entreprises » explique Jean Olive, directeur en charge des activités sécurité chez CGI Business Consulting.