Les hackers ne font nullement exception quand il s'agit de les classer de façon manichéenne en deux catégories distinctes: les gentils «whitehats» et les méchants «blackhats». Cette vision un poil simpliste masque une réalité complexe, structurée – entre autre – par des logiques économiques et géographiques qu'il convient de regarder en face si l'on veut l'impacter de façon positive. Certes, l'économie et la géographie ne sont pas, loin de là, les seuls facteurs à entrer en ligne de compte pour expliquer la situation, mais ces deux dimensions du problème devraient être incessamment disruptées par l'arrivée de l'économie collaborative dans la sécurité informatique.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Quinze ans qu’il attaque inlassablement les systèmes d’information des entreprises pour en dénicher les failles. Expert de la sécurité informatique chez Provadys, Christophe Kiciak décrypte les tendances et bonnes pratiques pour aider les DSI à protéger leurs données, mais pas seulement.

Des chercheurs appliquent des analyses de type Big Data, dont du Machine Learning, aux forums et places de marché de hackers.

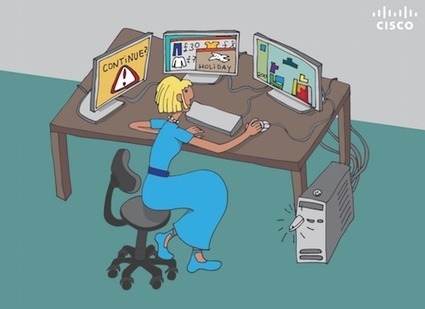

Je viens de passer pratiquement 2 semaines en déplacement, j’ai rencontré des partenaires et des clients Sophos. Quand j’annonce que je suis dans la communication et notamment que je cherche à sensibiliser les employés à la sécurité en entreprise, tous les yeux s’ouvrent en grand ! C’est le problème majeur de tous les DSI / RSSI, le dénominateur commun.

Deux études menées par Vanson Bourne et Intel montrent que les comportements des utilisateurs de systèmes informatiques sont encore loin d'être exemplaires. Si plus quart des salariés européens téléchargent des applications sans l'accord de leurs DSI, les français sont toutefois plus prudents.

Stéphane NEREAU's insight:

Le problème est situé entre la chaise et le clavier : en sécurité, cet adage se révèle particulièrement vrai si l'on en croit deux études récemment publiées. La première, réalisée par Vanson Bourne pour le compte de l'éditeur Bluecoat, se penche sur les comportements à risque des utilisateurs. La seconde, réalisée par Intel, s'intéresse à la capacité de reconnaissance d'un mail de phishing (hameçonnage). Dans les deux cas, les utilisateurs se révèlent bien être la principale menace pour la sécurité du système d'information.

Chiffrement, prévention des fuites de données et contrôle des accès apparaissent comme les trois composantes majeures d'une stratégie de sécurisation des terminaux mobiles.

Stéphane NEREAU's insight:

Malgré des risques bien connus et des avertissements répétés, de nouveaux piratages et de nouvelles fuites de données sont révélés régulièrement dans des entreprises de tous secteurs, entraînant des interruptions d’activité et impactant la réputation des sociétés victimes.

Lors du FIC 2015, Axelle Lemaire remettait en grande pompe les premiers labels France Cybersecurity à 17 heureux élus, récompensant ainsi la fine fleur de la cybersécurité à la française. Vraie certification ou outil marketing ?

Stéphane NEREAU's insight:

Le label sera valable pendant deux ans pour les entreprises qui en bénéficient, après quoi ils devront faire examiner l'offre à nouveau. « On a déjà un certain nombre d'entreprises en attente de validation » explique Jean Pierre Quemard « On procède à une promotion par trimestre, mais par souci de qualité aucun quota n'est fixé. On estime pouvoir espérer une cinquantaine de labellisés pour la fin de l'année 2015 »

Le nombre d’incidents de sécurité informatique dans le monde a augmenté de 48 % pour atteindre 42,8 millions, soit l’équivalent de 117 339 attaques par jour en 2014, selon le sondage The Global State of Information Security® Survey 2015, une enquête mondiale de CIO, CSO et PwC. Le sondage a aussi révélé que le taux de croissance annuelle composé (TCAC) des incidents détectés a augmenté de 66 % d’une année à l’autre depuis 2009. Ce taux a dépassé le taux de croissance combiné correspondant du produit intérieur brut (PIB) mondial et du rythme d’adoption des téléphones intelligents.

Stéphane NEREAU's insight:

Comme les atteintes à la sécurité sont de plus en plus sophistiquées, on estime que jusqu’à 71 % des incidents ne sont pas décelés.1 Marc Fournier, associé et leader de la cybersécurité pour le Québec, PwC, estime que « le taux de croissance n’est pas étonnant. Cela ne représente que la pointe de l’iceberg vu la capacité d’une entreprise à déceler les cyberincidents ou même à jauger les pertes réelles ». Il poursuit en disant que « le problème sous-jacent c’est le sous-investissement dans la capacité de faire plus que de protéger simplement les actifs informatiques critiques et la nécessité d’établir la capacité de repérer les incidents comme un meilleur indicateur ».

Pour détecter leurs faiblesses, les entreprises peuvent scanner les vulnérabilités de leur parc de machines et pratiquer des tests d’intrusion.

Stéphane NEREAU's insight:

Les responsables de la sécurité des systèmes d’information (RSSI) savent que le risque zéro n’existe pas. La question pour eux n’est pas de savoir si leur entreprise sera attaquée, mais quand. Dès lors, la détection et la correction de la moindre faille de leur réseau deviennent pour eux une obsession. Ils espèrent ainsi rendre la tâche d’un pirate informatique la plus difficile possible. Dans un rapport sur la gestion des vulnérabilités, paru en mai, le Club français de la sécurité informatique (Clusif) rappelle qu’en 2013, 97 % des applications web restaient exposées à des faiblesses identifiées, pouvant permettre la récupération, le vol ou la destruction d’informations sensibles ! Et les hackers ont, semble-t-il, de beaux jours devant eux. Selon le cabinet d’études Gartner Group, 80 % des attaques réussies en 2015 exploiteront des vulnérabilités connues.

"Le danger, c'est pas moi, c'est les autres". Cette maxime, que l'on entend beaucoup dès que l'on parle de sécurité routière, s'applique visiblement aussi quand on évoque la sécurité des données en entreprise.

Stéphane NEREAU's insight:

Cisco veut ainsi inciter les entreprises à mettre en place des politiques de sécurité centrées sur la menace, tout en tenant compte du comportement des utilisateurs. Car en France, la sécurité est un problème que beaucoup prennent à la légère. La preuve en chiffres :

Stephane Manhes's curator insight,

October 22, 2014 3:04 AM

Cisco veut ainsi inciter les entreprises à mettre en place des politiques de sécurité centrées sur la menace, tout en tenant compte du comportement des utilisateurs. Car en France, la sécurité est un problème que beaucoup prennent à la légère. La preuve en chiffres :

From

b3b

L’explosion des objets connectés est d’ores et déjà programmée et notre quotidien va être implacablement perturbé dans les prochaines années que nous le voulions ou pas. En devenant de plus en plus interconnectés, nous offrons en conséquence une plus grande surface d’attaque pour les cyber-criminels; Il ne faut donc surtout pas baisser sa garde, en particulier si l’on considère les graves carences en sécurité que ces objets charrient aujourd’hui malheureusement avec eux.

Stéphane NEREAU's insight:

C’est donc logiquement que beaucoup d’acteurs de la sécurité lèvent maintenant le signal d’alarme et craignent des attaques majeurs. Avez-vous pensé au risque que votre grille-pain soit hacké pour surchauffer et prenne feu afin de provoquer un incendie dans votre appartement? ou à d’autres attaques qui brouilleraient une pompe à insuline ou dérégleraient la vitesse de votre voiture?

Quel est le degré de conscience des entreprises concernant la menace numérique de la mobilité et du cloud ?

A l'époque du BlackBerry, la sécurité mobile était plus simple. Depuis le Byod (« bring your own device ») et la diffusion de smartphones plus conviviaux et plus ouverts, tout se complique ! D'autant que, malgré des investissements non négligeables en solutions de sécurité mobile, il y a toujours un décalage entre le moment où l'on découvre une faille, la solution du constructeur (ou de l'éditeur) et la mise en oeuvre. On est en permanence dans une situation risquée.

90% (81% en France) des DSI et Directeurs Informatiques estiment que la protection de leurs entreprises est une mission de plus en plus difficile, selon une nouvelle étude de Fortinet.

Stéphane NEREAU's insight:

La forteAlign Full pression émanant des directions générales pour sécuriser leur entreprise a augmenté au cours des 12 derniers mois (de près d’un tiers pour le panel mondial et de 11% en France), faisant de la sécurité une priorité et une préoccupation clé sur les autres projets de l’entreprise. Cet état des lieux résulte d’une enquête indépendante commanditée par Fortinet sur plus de 1600 décideurs informatiques, en grande partie d’entreprises de plus de 500 collaborateurs. Toutes les personnes interrogées provenaient du panel en ligne de l’entreprise d’étude de marché Lightspeed GMI. |

Les brèches de sécurité semblent continuer de se multiplier comme si aucun enseignement n’en était jamais retiré. Pourquoi donc, alors que l’on imagine mal les RSSI rester passifs ? Plusieurs experts apportent leur analyse.

conjointement par la Gendarmerie Nationale, CEIS et EuraTechnologies, et co-financé par la Région Hauts-de-France, la 9è édition du Forum International de la Cybersécurité sera consacrée à la sécurité de demain et aux nouveaux usages.

Des chercheurs pointent une faille de TCP sous Linux permettant d’injecter du contenu malicieux sur des pages légitimes ou de mettre fin à une communication. Par ricochet, Tor est aussi menacé.

Stéphane de Saint-Albin, Directeur Marketing et Business Developpement, Deny All explique son retour sur Inforsecurity Europe par la volonté de sa société de conquérir le marché britannique. Pour ce faire, Deny All présente l’ensemble de sa gamme de solution appelé « WAF Next Gen ». Pour Stéphane de Saint-Albin, il n’est plus possible aujourd’hui de rester sur les anciens standards de la sécurité, Il faut une approche de la sécurité centrée sur les utilisateurs et leurs comportements.

Stéphane NEREAU's insight:

GS Mag : quels votre message à nos lecteurs ? Stéphane de Saint-Albin : Il faut en permanence s’adapter à la réalité de la sécurité. Le piège est de rester dans des notions anciennes. Il faut une approche de la sécurité centrée sur les utilisateurs et ses comportements.

Une vulnérabilité d'un composant d'authentification WiFi expose à des attaques sous Android, Linux, BSD, voire Windows et Mac OS X.

Stéphane NEREAU's insight:

L’Open Source Software Security (OSS-Security) a alerté sur l’existence d’une faille dans wpa_supplicant, le composant multiplateforme utilisé pour contrôler les connexions WiFi en mode WPA et WPA 2. Les plateformes concernées sont Android, Linux et BSD qui intègrent nativement ce composant. On peut le trouver également sur des solutions tierces pour les systèmes d’exploitation Mac OS X et Windows.

Le piratage de lignes de caisses a de beaux jours devant lui… L’un des vendeurs de systèmes de point de vente utiliserait depuis 1990 le même mot de passe par défaut, selon Trustwave.

Stéphane NEREAU's insight:

Intervenant lors de la grand messe californienne dédiée à la sécurité, RSA 2015, le vice-président de Trustwave, Charles Henderson, et l’associé de Bishop Fox, David Byrne, ont indiqué que l’un des principaux fournisseurs de systèmes de point de vente et caisses utilise depuis 1990 le même mot de passe par défaut – 166816 ou sa variante Z66816 – pour ses solutions, rapporte The Register.

Une étude IBM montre que les cyber-attaques n’ont pas été en augmentation pendant le grand weekend des soldes aux Etats-Unis, couvrant le Black Friday et le Cyber Monday. Pour le secteur du retail, elles ont même diminué d'une année sur l'autre.

Stéphane NEREAU's insight:

L’étude montre par ailleurs qu’en dépit d’une diminution de 50% du nombre de cyber-attaques contre les distributeurs américains en 2014, le volume de données dérobées reste extrêmement important. L'an passé, 61 millions de données ont été dérobées dans ce secteur, alors que les failles recensées dans les systèmes d’information de ce secteur ont diminué de moitié depuis 2012. Les responsables de la sécurité informatique de ces sociétés ont donc affaire à des attaques de plus en plus ciblées, performantes, et efficaces.

Stephane Manhes's curator insight,

January 9, 2015 9:30 AM

L’étude montre par ailleurs qu’en dépit d’une diminution de 50% du nombre de cyber-attaques contre les distributeurs américains en 2014, le volume de données dérobées reste extrêmement important.

Comment assurer le mariage nécessaire entre sécurité et préservation des libertés dans un environnement mondial où la cybercriminalité est devenue un enjeu juridique et technique majeur pour l’entreprise ?

Stéphane NEREAU's insight:

La cybercriminalité apparaît aujourd'hui comme une menace globale dont les contours sont difficiles à appréhender. La prolifération de ce type d'agressions, souvent impunies par ailleurs, touche autant le secteur public que privé. Dès lors, la riposte ne devrait-elle pas être globale et mobiliser, outre les structures sécuritaires de l'Etat, les acteurs du monde de l'entreprise ?

Dans toutes les grandes villes, au sein de tous les hubs de transports, les réseaux WiFi publics se généralisent. Très pratiques, ces hotspots sont cependant peu sécurisés. L’utilisation de réseaux privés virtuels devient dès lors indispensable. Via Intelligence Economique, Investigations Numériques et Veille Informationnelle, Frederic GOUTH

Stéphane NEREAU's insight:

Au cours de leurs déplacements, les voyageurs d’affaires sont de plus en plus nombreux à accéder au système d’information de leurs entreprises et à échanger des données professionnelles en passant par des réseaux wifi publics, que ce soit dans les hôtels, les cafés ou les aéroports… Or ces hotspots sont très souvent peu sécurisés. Les données qui y circulent sont accessibles “en clair”. Autrement dit, un pirate peut très simplement lire et copier, en toute indiscrétion, les données échangées; les mots de passe, les données clients et autres documents confidentiels… Pour éviter ces désagréments, l’utilisation d’un réseau privé virtuel (VPN) devient indispensable pour les collaborateurs nomades.

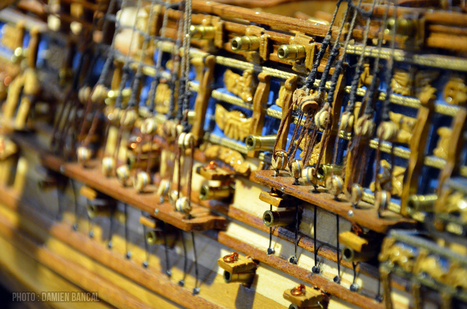

Eteindre l’électricité chez son voisin, envoyer des faux rapports de consommation, provoquer une panne générale… Certains compteurs intelligents sont facilement piratables, comme viennent de le montrer deux chercheurs en sécurité. Via Frederic GOUTH

Stéphane NEREAU's insight:

Grosse erreur ! Les deux compères se sont plongés dans les entrailles électroniques de l’appareil pendant plusieurs mois et ont analysé son fonctionnement par rétro-ingénierie. Ce qu’ils ont découvert n’est pas très glorieux. Ainsi, le mode bloqué peut être contourné sans grande difficulté, car il est possible de modifier directement certaines parties du firmware. La clé de chiffrement AES est stockée dans le processeur et peut être lue au moment de la mise en route. Et en plus, il s’avère que cette clé est la même pour tous les appareils !

Et si un virus informatique ou une attaque malveillante venait bloquer la production ? Pour se protéger et permettre la restauration de chaque machine dans un délai le plus court possible, le français Ascometal (Asco Industries) s'est doté de solutions de sauvegarde et de restauration des données. A Dunkerque, l'usine d'Asco Industries, spécialisée dans la fabrication d'aciers longs spéciaux, a fait appel à l'éditeur ArcServe afin de mettre en oeuvre un plan de sécurisation et de sauvegarde des données. Un objectif complémentaire de sa démarche visant à sécuriser les serveurs les plus stratégiques par de la redondance matérielle. Disques, ventilations et alimentations neuves sont toujours disponibles.

SSL 3.0 a plus de 15 ans et n’est presque plus utilisé. Malgré tout, une vulnérabilité critique du protocole peut être exploitée via une attaque Man-In-The-Middle en provoquant une erreur sur le TLS et en contraignant le basculement sur SSL 3.0.

Stéphane NEREAU's insight:

La faille dans le protocole autorise ainsi un attaquant disposant d’un accès réseau à lire des communications pourtant chiffrées. Baptisée POODLE (Padding Oracle On Downgraded Legacy Encryption) affecte à la fois sites Internet et navigateurs Web supportant SSL 3.0. |