Dans son dernier rapport, l'Observatoire de la résilience de l'Internet français note que le déploiement d'IPv6 se stabilise pour les serveurs DNS faisant autorité. Il pousse également les acteurs Internet à tester et déployer les DNS Security Extensions pour lutter contre les attaques par pollution de cache.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

Stephane Manhes's curator insight,

July 20, 2014 5:07 AM

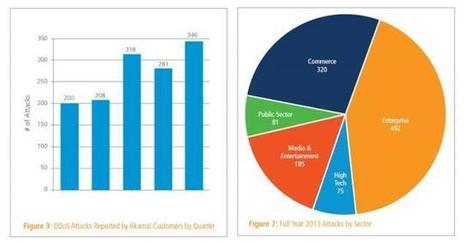

L’impact du BYOD (Bring Your Own Device) sur la sécurité des systèmes d’information et la confidentialité des données est diversement appréhendé par les salariés et les employeurs, indique Webroot dans un rapport. Le fournisseur américain de solutions de sécurité informatique fait référence à deux enquêtes en ligne réalisées aux États-Unis par Harris Poll. La première a été menée en décembre 2013 auprès d’un échantillon de 2 129 employés, la seconde, en avril 2014, auprès de 205 professionnels IT actifs dans des entreprises de 500 salariés et plus. |

L'observatoire de la résilience de l'Internet français, mis en place par l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) en collaboration avec l'Afnic, a publié son rapport de l'état de l'Internet français. Un rapport au travers de l'étude des protocoles Border Gateway Protocol (BGP) et DNS (Domain Name System). Ces derniers ont pour particularité d'être à l'origine de la quasi-totalité des requêtes transitant sur Internet : alors que BGP permet d'acheminer les données à l'aide d'annonces de routage, DNS (Domain Name System) fournit quant à lui une correspondance entre un nom de domaine et une adresse IP. Par rapport à l'année dernière, le rapport tient compte davantage de sources de données que pour les précédentes éditions, notamment en tenant compte des informations des collecteurs BGP situés à Amsterdam et Genève, en plus de celui de Londres.