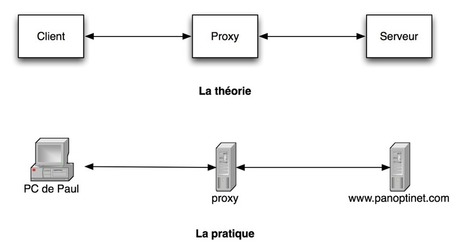

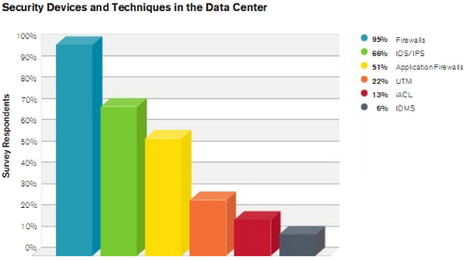

En matière d’Internet des Objets, on se satisfait souvent du fait que le système fonctionne, pourtant, la connexion physique et la sécurité inhérente sont des aspects non négligeables. Le Wi-Fi est et restera le mécanisme de connexion prépondérant pour L’Internet des Objets, car l’infrastructure permettant de l’exploiter de façon sécurisée existe déjà. Les autres modes de connectivité, tels que le Bluetooth Low Energy, sont moins répandus, et donc plus difficiles à pirater. Chacun a son propre niveau de sécurité, mais nécessite la mise en place d’une infrastructure sous-jacente. Pour permettre le déploiement étendu de L’Internet des Objets grâce au Wi-Fi, il faut s’attaquer à d’importantes problématiques, parmi lesquelles la sécurité des réseaux.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|

À mesure que ce système s’affirmera comme la nouvelle vague en matière de réseaux, l’industrie trouvera un certain nombre de solutions afin de résoudre ces problèmes. Mais il faut cependant garder en tête que l’Internet des Objets va changer et se développer, et que dans ce contexte, il sera difficile de s’assurer que l’infrastructure puisse faire face à différents scénarios en même temps. Bien que l’on s’intéresse aujourd’hui aux failles de sécurité de l’Internet des Objets en matière de gestion des bâtiments et d’interfaces personnelles d’accès au réseau, il reste cependant un large éventail de scénarios relevant également de l’Internet des Objets dans d’autres secteurs, tels que l’automobile et les infrastructures. Une fois que nous aurons pris en compte ces types de scénarios, les problématiques en matière de sécurité se feront plus nombreuses, et les solutions permettant d’y faire face revêtiront un caractère de plus en plus urgent.