Les patrons savent désormais que le piratage informatique peut aussi menacer leurs entreprises. Que faire contre la menace, quand on dispose de peu de moyens ?

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|

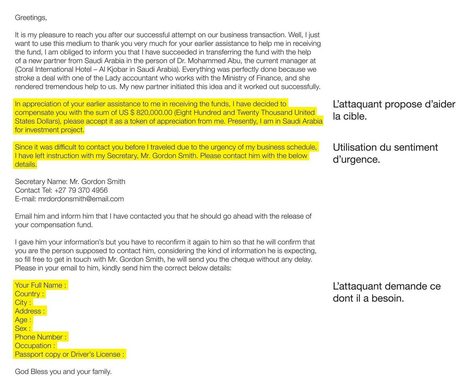

Que le mobile soit financier (73 % des attaques selon le baromètre Verizon) ou l'espionnage (21 %), l'attaquant exploite la faiblesse du maillon humain dans le dispositif : la cybersécurité, c'est 20 % de technologie, 80 % de management, dit l'adage. Or les mauvaises habitudes persistent : promener des clefs USB, partager un compte « administrateur » ou un mot de passe collectif. Sans oublier ceux qui travaillent à la maison, dans le train, avec des ordinateurs et téléphones personnels non sécurisés, sur des wi-fi non protégés...