Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Les entreprises ne doivent pas établir de priorité entre ces deux sources d'altération des données. Par Cyrille Badeau, directeur Europe du Sud Cyber Security Group de Cisco Systems.

Stéphane NEREAU's insight:

Les menaces externes, à l'origine de la majorité des attaques

En parallèle, il est impossible d'ignorer les menaces externes qui sont responsables de la majeure partie des attaques. Depuis 2008, le Verizon Data Breach Investigations Report a montré que les hackers externes - et non les acteurs internes - sont responsables de la grande majorité des attaques étudiées. Parmi les principales raisons qui expliquent pourquoi ces attaques ont réussi, on trouve : les critères d'authentification faibles, la propagation de logiciels malveillants, les abus de privilèges et les tactiques d'ingénierie sociale. Ce sont précisément ces types de failles qui constituent les actions (ou inactions) des acteurs en interne.

Stéphane NEREAU's insight:

« Oser dire oui ! » c’est sur ces mots que ce sont ouverts les Assises de la sécurité ce mercredi 1er octobre. Le délégué général de l’Agence nationale de sécurité des systèmes d’information (Anssi) a choisi de marquer les esprits en intitulant ainsi son intervention. Guillaume Poupard tenait à rendre hommage aux partenaires qui ont dit « oui » à la Loi de programmation militaire (LPM). Loi dont les décrets et arrêtés sont attendus pour octobre et dont les articles 21 à 25 concernent directement l’Anssi.

WatchGuard Technologies s’est classé numéro 1 dans trois catégories de la récente étude du cabinet Frost & Sullivan : « Analyse 2014 du marché mondial de la gestion unifiée des menaces (UTM) et des pare-feu de nouvelle génération (NGFW) ». WatchGuard a surclassé les autres éditeurs dans les catégories « Administration et Facilité d’utilisation », « Flexibilité », et « Rapport qualité/prix ». WatchGuard a également été cité dans les domaines « Performance et évolutivité », et « Feuille de route ». La synthèse de ce rapport peut être téléchargée ici.

Le rapport mondial « Deloitte Global Cyber Executive Briefing » identifie les principales menaces numériques pour l’entreprise dans 7 secteurs clés : technologies IT, médias en ligne, télécommunications, commerce électronique et paiement en ligne, assurance, industrie et retail. L’étude revient sur le potentiel d’attaques, leurs raisons, les scénarios possibles et les incidences probables sur l’activité. Dans un univers ultra connecté, il devient primordial pour les DSI de se munir d’outils de veille et d’anticipations efficaces. La gestion de la cyber-attaque devient désormais un impératif et une priorité stratégique.

Stéphane NEREAU's insight:

« Le risque zéro n’existe pas. Les entreprises doivent accroître leur cyber-défense en comprenant et en anticipant les menaces pour préparer une réponse appropriée, le renforcement de la sensibilisation aux cyber-attaque est indispensable.» conclut Marc Ayadi, Associé responsable IT advisory chez Deloitte. L’étude est disponible ci-dessous (PDF 41 pages en anglais) dttl-risk-Deloitte Global Cyber Executive Briefing-2014.pdf (3.23 Mo)

Les entreprises anticipent une intensification des investissements en matière de sécurité sur les trois prochaines années (40% des grands comptes, 26% des PME). Tel est le premier constat tiré de l'étude IDC réalisée pour Dell et Intel qui souligne le passage d’une sécurité « réactive » à une politique structurée de sécurité et de gestion des risques. La décentralisation de l'informatique vers les utilisateurs génère de nouveaux risques : pour 72% des entreprises les réseaux sociaux représentent une menace. Ainsi, la simple copie de données sur disque ou clé USB est une préoccupation pour 78% des entreprises. Plus d’un tiers des initiatives menées impliquent la mise en place d’agents de cryptage de terminaux mobiles. Au-delà de la convergence des outils de sécurité et du développement des services managés, l’analytique et le Big Data promettent l’avènement d’une sécurité plus intelligente.

Le 20 mai 2014, CIO a organisé une conférence sur la maîtrise des risques dans le contexte d'émergence croissante de menaces de plus en plus complexes et diverses. La conférence était organisée en partenariat avec Akamai, Check Point, Intel Security, Level 3, Trend Micro et FireEye.

Stéphane NEREAU's insight:

La maturité des organisations à l'égard des menaces de plus en plus complexes pesant sur l'IT est tout à fait insuffisante. Il ne s'agit pas seulement de cybercriminalité mais bien de l'ensemble des risques internes et externes pouvant impacter l'IT. Ces risques sont peu, mal voire pas gérés dans de trop nombreux cas. C'est le principal résultat de l'étude CIO dont les résultats ont été divulgués lors de la conférence Matinée Stratégique « Maîtriser le risque à l'heure des menaces complexes » organisée par CIO le 20 mai 2014 au Centre d'Affaires Paris Trocadéro. Akamai, Check Point, Intel Security, Level 3, Trend Micro et FireEye étaient partenaires de l'événement.

L'utilisation des technologies de réseaux d'information constitue aujourd’hui une nécessité pour la survie des entreprises. Mais les risques que suppose leur utilisation peuvent perturber la continuité de l’activité des organisations. Directeur général de BCA3, société de conseil spécialisée dans la gestion des risques et du patrimoine immatériel, Bernard Malachane fait le point sur les enjeux de gestion soulevés par cette question émergente.

Stéphane NEREAU's insight:

Le risque cyber est donc le risque lié entre autres et en particulier à l’exploitation des vulnérabilités issues des 3 phénomènes précédents par des menaces ayant pour origine des malveillances – dont la cybercriminalité fait partie – mais aussi des négligences par manque de sensibilisation.

Le cabinet Ovum vient de publier un rapport qui devrait faire tendre l’oreille. Cette étude commanditée par Vormetric met en évidence le faible contrôle des utilisateurs privilégiés au sein des entreprises françaises et la reconnaissance du chiffrement comme la technologie la plus efficace pour prévenir le risque des menaces intérieures. En outre, 53% des entreprises européennes trouvent ces menaces plus difficiles à détecter qu’auparavant.

Stéphane NEREAU's insight:

« Environ la moitié des organisations estiment que ces menaces internes sont de plus en plus difficiles à détecter, et les responsables informatiques sont extrêmement inquiets de ce que leurs utilisateurs peuvent faire avec les données de leur entreprise, déclare Andrew Kellet, analyste principal chez Ovum, le cabinet d’analystes en charge de l’enquête.Ce risque se combine avec la menace posée par les cyberattaques qui visent les comptes utilisateurs – ce qui n’est pas complètement ignoré puisque 30 % des organisations citent les Menaces Persistantes Avancées comme motivation principale pour l’amélioration des défenses contre le vol de données. »

Un chiffre à retenir : seulement 54% des machines compromises analysées l’année dernière par les Mandiant étaient infectées par un malware. Autrement dit si l’on se focalise sur la seule détection des malwares, l’on risque de passer à côté de l’essentiel. Et surtout, au moment de la remediation, de laisser des machines sous le contrôle des pirates…

Stéphane NEREAU's insight:

Il n’y a bien sûr rien de nouveau ici, mais cela mérite d’être rappelé : les codes malveillants sont essentiellement utilisés pour prendre pied sur la première machine. Les intrus utilisent ensuite souvent d’autres techniques pour se déplacer au sein du réseau (interception de mots de passe, force brute, voire ingénierie sociale). Ils contrôlent donc la plupart des autres machines de manière naturelle, sans nécessiter de code malveillant. Seule l’observation du comportement de ces machines et de leur trafic pourra alors permettre de les identifier.

Affaire NSA, millions de données clients volées, la sécurité informatique a fait parler d'elle en 2013. En 2014, les experts prédisent une augmentation des menaces sur les terminaux mobiles et les premières attaques visant des objets connectés. Tous reconnaissent que l'humain est au centre des dangers et des solutions.

Stéphane NEREAU's insight:

Plus généralement, les experts notent par ailleurs une professionnalisation accrue des hackers. «Les pirates sont de plus en plus spécialisés et collaborent au développement d’attaques sophistiquées qui combinent par exemple ingénierie sociale et failles technologiques», constate Thierry Karsenti, Directeur technique pour la zone Europe chez Check Point. Plusieurs rapports prédisent d’autre part une augmentation de l’emploi de ransomware à la CryptoLocker, c’est-à-dire d’attaques qui chiffrent les données d’un particulier ou d’une entreprise et exigent une rançon contre la clé de décryptage.

2013 a été une année extrêmement riche en évènements. Elle nous a, parfois durement, rappelé que les menaces connues sont bien actives, et toutes les parties prenantes de la société concernées. Voici un tour d’horizon des éléments les plus marquants de l’année passée.

Stéphane NEREAU's insight:

Ceci est nécessaire pour définir face à chacune des menaces la probabilité qu’un incident survienne et ainsi orienter les efforts de prévention efficacement. Cette réflexion est d’autant plus importante que 2014 n’apportera pas d’embellie majeure sur le plan des budgets, y compris sur la sécurité de l’information. Les menaces elles seront toujours bien actives, comme l’ont montré les premiers jours de 2014. Il est donc toujours aussi primordial de cibler son action pour optimiser sa protection.

Stéphane NEREAU's insight:

Au regard de la situation actuelle, il semble que la croissance du nombre de menaces ciblant Android pourrait continuer en 2014. À la fin du mois de septembre 2013, les spécialistes de Doctor Web ont déctecté le plus large botnet Android.SmsSend enrôlant des appareils mobiles. Il est possible que de nouveaux botnets voient le jour dans l'avenir. Nous pouvons également supposer que le nombre de modifications des Trojans encoders augmente, notamment à cause de la diffusion de « kits » permettant de développer de nouveaux Trojans sans être un pirate expérimenté. Ce qui risque d’entraîner un élargissement des zones de propagation. Conjointement à la croissance progressive des sites qui acceptent la crypto monnaie Bitcoin, celle des Trojans conçus pour la récolter risque également d’être une réalité. En ce qui concerne les moyens de connexion des logiciels malveillants aux serveurs de gestion, nous pouvons supposer que les malfaiteurs utiliseront de plus en plus les ressources du réseau Tor et des réseaux P2P. Enfin, il semble que les malfaiteurs développeront également de plus en plus de Trojans publicitaires sous forme de plug-ins pour les navigateurs les plus utilisés. |

Cet article de blogue vous est présenté par Sécurité publique Canada qui est responsable de Pensez cybersécurité. Cette campagne nationale fournit au public des renseignements sur la cybersécurité et donne des conseils sur la sécurité en ligne.

Stéphane NEREAU's insight:

La plupart des cyberattaques nécessitent une certaine forme de participation d'une personne, comme cliquer sur un lien ou télécharger un fichier. Informer les employés sur la façon de repérer les activités malveillantes est l'un des meilleurs moyens de se défendre contre la plupart des cybermenaces. Examinez la possibilité d'organiser un déjeuner conférence ou des séances d'information, ou encore de rédiger un bref bulletin sur la façon de protéger votre entreprise. Voici des sujets qui vous aideront à commencer.

Stéphane NEREAU's insight:

Pas de round d’observation pour cette 14ème édition des Assises de la sécurité. Les tous récents déboires de quelques stars d’Hollywood qui ont vu leurs photos les plus intimes piratées, ont permis de mettre en lumière tous les enjeux actuels de sécurité informatique. Des challenges relevés dès le discours d’ouverture du salon par Guillaume Poupard. Après un hommage rendu à son prédécesseur Patrick Pailloux -parti diriger la DGSE-, dont il poursuit aujourd’hui l’action et qu’il a salué avec un brin d’humour « merci à lui, s’il nous écoute… », le directeur général de l’Anssi (Agence nationale de la sécurité des systèmes d’information) a souhaité porter un message fort sur les idées et les ambitions du développement de la sécurité en France.

Pour sa nouvelle participation aux Assises de la Sécurité A10 Networks insistera tout particulièrement sur sa gamme ADC (Application Delivery Controller) de nouvelle génération Thunder, dont les fonctionnalités de sécurité ont été considérablement renforcées, ainsi que l’ensemble de sa gamme de solution de sécurité. En outre, A10 Networks axera son atelier sur les attaques en DDoS. Pour Florent Embarek, Country Manager, France & French Speaking Region d’A10 Networks devant la recrudescence des menaces plus que jamais la sécurité constitue la colonne vertébrale du SI.

L'Autorité de Certification (AC) GlobalSign, par ailleurs fournisseur de services d'identité pour les sites d'e-commerce, les communications, les contenus d'e-mails et de documents et les communautés, annonce sa 1ère participation aux Assises de la Sécurité du 1er au 4 octobre. Elle va notamment y animer un atelier autour de l’intérêt de déployer des certificats numériques comme solution face aux différentes menaces pesant sur la sécurité de l’information et ce, dans un contexte où les données personnelles et confidentielles se trouvent être quotidiennement la cible d’attaques frauduleuses ou d’espionnage. Ronald De Temmerman, VP des ventes stratégiques & Services PKI, et Etienne Bertrand, Responsable des Ventes France, animeront cet atelier le jeudi 2 octobre 2014 dès 16h.

Le rapport mondial « Deloitte Global Cyber Executive Briefing » identifie les principales menaces numériques pour l’entreprise dans 7 secteurs clés : technologies IT, médias en ligne, télécommunications, commerce électronique et paiement en ligne, assurance, industrie et retail. L’étude revient sur le potentiel d’attaques, leurs raisons, les scénarios possibles et les incidences probables sur l’activité. Dans un univers ultra connecté, il devient primordial pour les DSI de se munir d’outils de veille et d’anticipations efficaces. La gestion de la cyber-attaque devient désormais un impératif et une priorité stratégique.

Stéphane NEREAU's insight:

« On a tendance à croire que les cyber-attaques ciblent uniquement des secteurs spécifiques. Or, en réalité, toute entreprise possédant des données est en danger. Aucun secteur n’est à l’abri. Les dirigeants se doivent donc de mieux comprendre les menaces et d’identifier les actifs les plus exposés — généralement ceux constituant leur cœur de métier » souligne Marc Ayadi, Associé responsable IT advisory chez Deloitte.

D'après le consultant en cyber-sécurité Robert David Graham, plus de 300 000 serveurs informatiques restent vulnérables aux failles d'Heartbleed, le fameux "bug" révélé par un ingénieur de Google en avril dernier.

Les cyberattaques de nouvelle génération ont infiltré 95% des réseaux. Elles font partie du quotidien des entreprises, alors que les solutions et outils proposés pour s’en protéger reposent sur des modèles obsolètes. Il est nécessaire que les acteurs du secteur de la sécurité informatique pensent autrement, et se tournent vers de nouvelles technologies afin de pouvoir prévenir ces attaques. Steve Piper et FireEye vous proposent dans ce guide ces solutions innovantes.

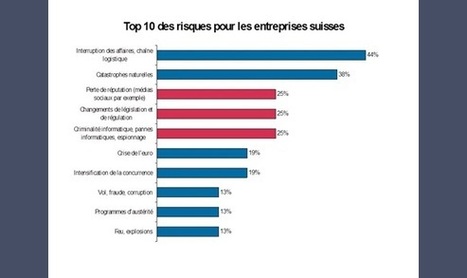

Une étude démontre que les budgets visant à lutter contre des risques n'étaient pas affectés là où les risques étaient jugés les plus importants.

Stéphane NEREAU's insight:

Alors que l'erreur humaine est la plus grosse source de risques pour le système d'information selon 51% des responsables interrogés, elle n'est prioritaire que dans 13% des budgets de la sécurité informatique. Cette dichotomie entre la gravité des risques et l'affectation des budgets est le centre d'une récente étude publiée par l'éditeur BalaBit IT Security à l'occasion du Gartner Identity & Access Management Summit 2014.

Entièrement revisité et plus facile à consulter, le Rapport de McAfee Labs sur le paysage des menaces du 4e trimestre 2013 vous apporte une analyse complète de quatre problématiques de sécurité essentielles, qui vont des attaques ciblées visant les terminaux de point de vente aux préoccupations liées à l’exploitation des données personnelles et d’Entreprise depuis les applications mobiles. Téléchargez-le sans attendre pour prendre une longueur d'avance sur les menaces et organiser votre défense avec des mesures proactives.

Stéphane NEREAU's insight:

Principaux sujets abordés:

Arbor Networks, Inc., société leader dans la fourniture de solutions de sécurité et de gestion de réseaux d’entreprises et d’opérateurs, annonce les résultats d’une enquête commandée à The Economist Intelligence Unit sur l’état de préparation des entreprises face aux cyberincidents.

Stéphane NEREAU's insight:

Principaux enseignements :

Les entreprises sont de plus en plus touchées par la cybercriminalité. Cette dernière est une notion large qui regroupe toutes les infractions pénales susceptibles de se commettre sur ou au moyen d’un système informatique généralement connecté à un réseau.

Stéphane NEREAU's insight:

Malgré l’encadrement strict de la prestation d’hébergement des données de santé, la cybercriminalité menaçante a obligé les constructeurs de matériels médicaux et le personnel soignant à être vigilant. Afin de parer à cette éventuelle menace :

En conclusion, le savoir faire de l’entreprise permet de préserver les marchés et la marge. Une gestion des risques pour un maintient du capital immatériel qui correspond à la valeur de l’entreprise pour 80 % d’après la Banque Mondiale. Vous aurez une cartographie de vos risques en suivant ce lien

Stéphane NEREAU's insight:

La plupart des équipes de sécurité utilisent un ensemble de technologies disparates qui n’agissent pas ensemble pour tenter de défendre leur environnement. L’intégration entre ces différents outils n’est généralement pas suffisamment aboutie pour fournir une visibilité et une analyse automatiquement corrélées, et traduites en action pour contenir et arrêter les dommages d’une attaque et prévenir des futures menaces. |