Des chercheurs appliquent des analyses de type Big Data, dont du Machine Learning, aux forums et places de marché de hackers.

Avec pour objectif d’anticiper sur les futures menaces.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

June 17, 2014 11:56 AM

Le géant confirme une professionnalisation des attaques, et note qu'elles sont "extrêmement ciblées", ainsi que "bien financées et semblables à des entreprises commerciales". Au final, elles proviennent de personnes à l'extérieur dans 56% des cas, d'employés internes malintentionnés dans 17%, d'une combinaison dans 22% et d'un acteur "par inadvertance" dans 5%.

Stephane Manhes's curator insight,

April 14, 2014 9:32 AM

En choisissant une solution antispam externalisée, les entreprises peuvent optimiser l’usage de leur messagerie électronique sans avoir à investir dans une installation spécifique. Elles peuvent suivre en direct le traitement de leurs courriels via une interface d’administration en ligne. La mise à jour et la maintenance seront assurées par le prestataire moyennant le paiement d’un abonnement annuel abordable. |

Stephane Manhes's curator insight,

September 9, 2014 6:49 AM

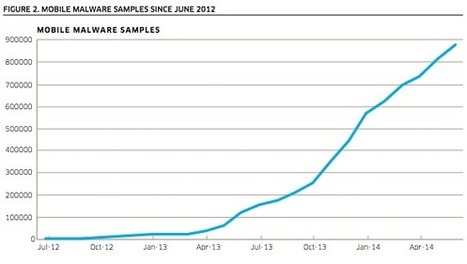

Le nombre de terminaux mobiles touchés par des logiciels malveillants ne cesse d’augmenter. Selon les derniers chiffres en date du Kindsight Security Labs d’Alcatel-Lucent, qui s’appuie sur l’analyse des trafics transitant sur ses équipements réseaux et non sur celle des terminaux en eux-même, le taux d’infection des téléphones mobiles a augmenté de 17% au cours du premier semestre 2014. Soit près du double du taux constaté en 2013. Selon l’équipementier français, 0,65 % terminaux seraient ainsi infectés au 30 juin 2014 (contre 0,55 % fin 2013). Ce qui fait peu en apparence mais toucherait en réalité pas moins de 15 millions d’appareils. Contre 11,3 six mois auparavant.

Stephane Manhes's curator insight,

July 23, 2014 3:25 AM

Plus de 11 000 ordinateurs auraient été contaminés par cette nouvelle version de Pushdo en moins de 24h, principalement en Asie (10% en Inde, 10% au Vietnam), mais aussi aux États-Unis (5%), en Italie, en Russie et en France.

Stephane Manhes's curator insight,

May 27, 2014 2:59 AM

Une porte dérobée (Backdoor) permet au criminel de prendre un contrôle partiel, voire total de vos ordinateurs, pour le: vol, modification ou suppression de fichiers, de documents personnels ou installation de nouveaux logiciels malveillants. |