2017 aura définitivement marqué un tournant dans la cybercriminalité. Les entreprises, quelle que soit leur taille, prennent conscience de la gravité de la situation et de la nécessité de prendre des mesures pour se protéger. Si le volet technologique est indispensable, notamment via la sécurisation des terminaux fixe et mobiles, une récente étude de Malwarebytes révélait que les français ont la particularité de miser énormément sur la formation des collaborateurs. Il convient alors de savoir précisément de quelle manière les pirates procèdent pour propager leurs logiciels malveillants. Malwarebytes dresse la liste des 5 méthodes les plus utilisées actuellement.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

July 23, 2014 3:25 AM

Plus de 11 000 ordinateurs auraient été contaminés par cette nouvelle version de Pushdo en moins de 24h, principalement en Asie (10% en Inde, 10% au Vietnam), mais aussi aux États-Unis (5%), en Italie, en Russie et en France.

Stephane Manhes's curator insight,

July 10, 2014 11:50 AM

Ce botnet scanne les adresses IP de systèmes acceptant les connexions Remote Desktop Protocol (port 3389) et lorsqu'un service RDP est identifié, BrutPOS tente de se loguer à ces PC avec des noms d'utilisateurs et des mots passe appartenant à une liste prédéfinie. « Certains de ses noms et mots de passe indiquent que les attaquants recherchent des marques spécifiques de systèmes de terminaux de points de ventes tel que Micros », ont fait savoir les chercheurs de FireEye dans un blog.

Stephane Manhes's curator insight,

June 17, 2014 11:56 AM

Le géant confirme une professionnalisation des attaques, et note qu'elles sont "extrêmement ciblées", ainsi que "bien financées et semblables à des entreprises commerciales". Au final, elles proviennent de personnes à l'extérieur dans 56% des cas, d'employés internes malintentionnés dans 17%, d'une combinaison dans 22% et d'un acteur "par inadvertance" dans 5%. |

Stephane Manhes's curator insight,

September 9, 2014 6:49 AM

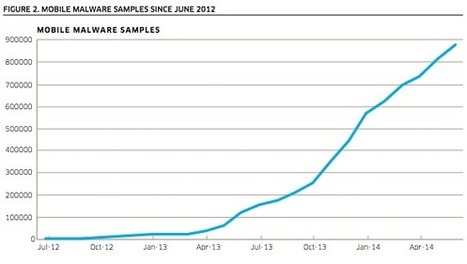

Le nombre de terminaux mobiles touchés par des logiciels malveillants ne cesse d’augmenter. Selon les derniers chiffres en date du Kindsight Security Labs d’Alcatel-Lucent, qui s’appuie sur l’analyse des trafics transitant sur ses équipements réseaux et non sur celle des terminaux en eux-même, le taux d’infection des téléphones mobiles a augmenté de 17% au cours du premier semestre 2014. Soit près du double du taux constaté en 2013. Selon l’équipementier français, 0,65 % terminaux seraient ainsi infectés au 30 juin 2014 (contre 0,55 % fin 2013). Ce qui fait peu en apparence mais toucherait en réalité pas moins de 15 millions d’appareils. Contre 11,3 six mois auparavant. |

Ceux qui déclarent que la plus importante faille de sécurité en matière d’informatique se situe entre le fauteuil et l’écran n’ont pas tout à fait tort ! Au regard de ces différentes techniques, on notera que la simple vigilance humaine peut, dans bien des cas, être efficace pour empêcher la survenue des attaques. Néanmoins, dans le jeu du chat et de la souris avec les pirates, ce sont souvent ces derniers qui ont un coup d’avance. Par conséquent, au-delà de la formation des utilisateurs, des mesures technologiques de protection contre les menaces avancées ne doivent pas être négligées.