Pour détecter leurs faiblesses, les entreprises peuvent scanner les vulnérabilités de leur parc de machines et pratiquer des tests d’intrusion.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

Stephane Manhes's curator insight,

May 27, 2014 2:59 AM

Une porte dérobée (Backdoor) permet au criminel de prendre un contrôle partiel, voire total de vos ordinateurs, pour le: vol, modification ou suppression de fichiers, de documents personnels ou installation de nouveaux logiciels malveillants. |

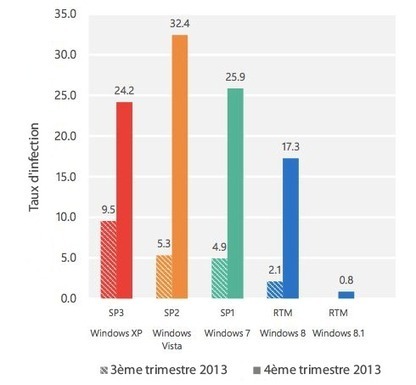

Les responsables de la sécurité des systèmes d’information (RSSI) savent que le risque zéro n’existe pas. La question pour eux n’est pas de savoir si leur entreprise sera attaquée, mais quand. Dès lors, la détection et la correction de la moindre faille de leur réseau deviennent pour eux une obsession. Ils espèrent ainsi rendre la tâche d’un pirate informatique la plus difficile possible. Dans un rapport sur la gestion des vulnérabilités, paru en mai, le Club français de la sécurité informatique (Clusif) rappelle qu’en 2013, 97 % des applications web restaient exposées à des faiblesses identifiées, pouvant permettre la récupération, le vol ou la destruction d’informations sensibles ! Et les hackers ont, semble-t-il, de beaux jours devant eux. Selon le cabinet d’études Gartner Group, 80 % des attaques réussies en 2015 exploiteront des vulnérabilités connues.