Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

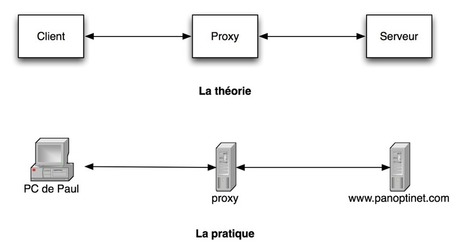

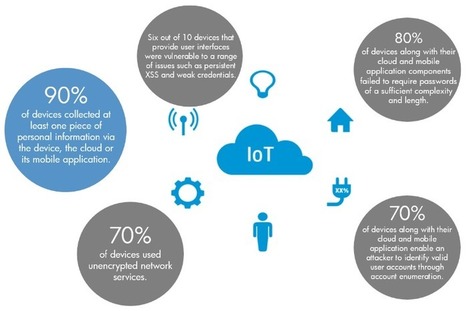

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

March 31, 2014 11:53 AM

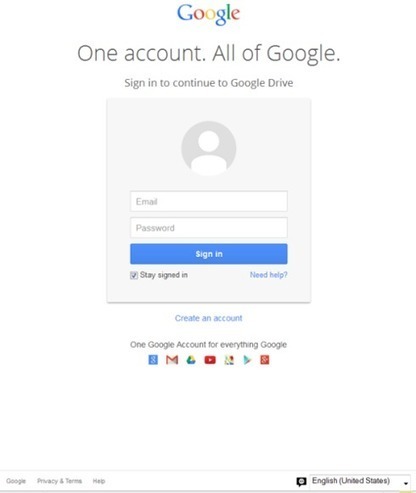

Depuis la découverte de cette tentative d’hameçonnage par Symantec, Google a supprimé les pages incriminées. Mais cela ne signifie pas que la méthode de phishing ne peut pas être reproduite ! |

Stephane Manhes's curator insight,

May 27, 2014 2:59 AM

Une porte dérobée (Backdoor) permet au criminel de prendre un contrôle partiel, voire total de vos ordinateurs, pour le: vol, modification ou suppression de fichiers, de documents personnels ou installation de nouveaux logiciels malveillants. |

Le pirate n’aurait jamais réussi à hacker tous ces comptes iCloud si les victimes, aussi vedettes soient-elles, n’avaient pas pris la sécurité de leur compte Apple à la légère. Elles auraient par exemple pu :