Tout juste un an après la mise en ligne du premier volet de sensibilisation, le second volet vient de faire son apparition sur la plate-forme www.cybermalveillance.gouv.fr. Pour rappel, ce site public, lancé par le gouvernement en 2017, a pour ambition d’accompagner les victimes d’attaques informatiques, entreprises et particuliers. S’y trouvent une liste de prestataires agréés spécialistes des risques informatiques, ainsi qu’un ensemble de conseils et de fiches pratiques. C’est dans ce dernier cadre que les kits de sensibilisations’inscrivent. Ils sont composés de fiches pédagogiques, de fiches mémo, de vidéos et d’infographies.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

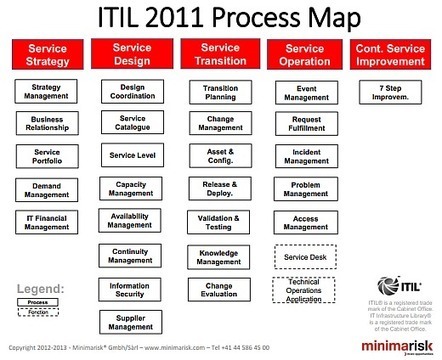

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

August 3, 2014 3:02 AM

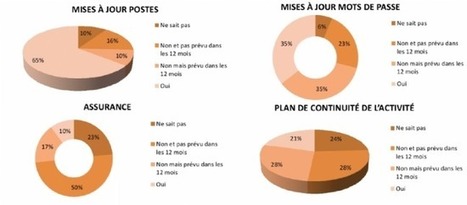

Chacun des 10 points fait l’objet de conseils pratiques et donc concrets explicités avec soin avec une répartition en 3 étapes. |

|

Le second volet, dont la mise en ligne est intervenue ces derniers jours, revient, quant à lui, sur :- les bonnes pratiques à adopter en matière de mises à jour correctives et évolutives des logiciels et des logiciels embarqués (systématiser les mises à jour, les planifier, s’assurer de leur origine…) ;- les bonnes pratiques à adopter en matière de sauvegarde (en faire régulièrement, identifier les données sensibles, tester les sauvegardes…) ;- les bonnes pratiques à adopter sur les réseaux sociaux (protéger l’accès aux comptes, maîtriser les publications, gérer un bad buzz…) ;- l’arnaque au faux support technique (savoir l’identifier, comment réagir…) ;- les rançongiciels (comment s’en prémunir, comment réagir en cas d’attaque…).