Au sein de cet arsenal, l’exploitation de vulnérabilités constitue sans aucun doute le principal vecteur d’intrusion. Les méthodes d’infection employées peuvent alors prendre différentes formes :

• Infection par média amovible (CD, USB, cartes SD, …)

• Infection par e-mail (pièce jointe ou un lien malicieux notamment)

• Infection via le réseau interne (fichiers partagés)

• Infection par visite d’un site Web

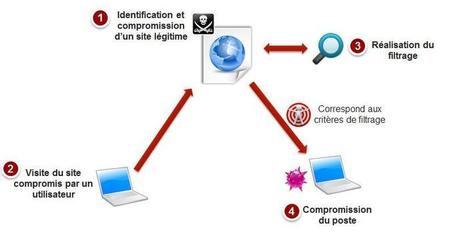

Le « Watering Hole » fait partie de la dernière catégorie : «Infection par site Web », autrement appelé «Drive-By Download». Cette dernière repose sur le principe suivant :

- Création ou compromission d’un site Web par l’attaquant (accès à l’interface d’administration, compromission des régies publicitaires pour injecter du code au sein des publicités affichées, découverte d’une vulnérabilité de type XSS…)

- Dépôt du malware sur le site (Ex : code JavaScript offusqué s’exécutant au chargement de la page, iframe contenant un ActiveX ou un applet Java malicieux hébergé sur un autre site, …)

- Compromission de la machine cliente. La victime est incitée à se rendre ou redirigée de manière automatique sur le site Web hébergeant le malware. Son navigateur exécute le code malicieux et un malware est installé à son insu sur son poste de travail ou son Smartphone, très souvent de manière transparente. L’attaquant dispose alors d’un accès partiel ou complet sur l’appareil infecté.

Your new post is loading...

Your new post is loading...

La compromission par « Watering Hole » partage les mêmes objectifs que par « spear-phishing » et la même méthode d’infection que les attaques par « Drive-by download ».

Cette combinaison est ainsi surtout utilisée pour des attaques cherchant à s’introduire au sein d’une organisation, quel que soient les postes compromis.

Avec le temps et grâce aux campagnes de sensibilisations, les utilisateurs et en particulier les populations VIP sont de plus en plus précautionneuses quant à l’ouverture des pièces jointes aux courriels. Les attaques par « Spear-phishing » sont ainsi complétées par des attaques de type « Watering-Hole » qui ne nécessitent aucune action de la part de la victime si ce n’est de visiter ses sites Web habituels…