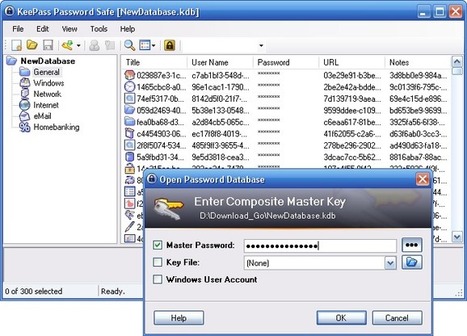

Les mots de passe. Vaste sujet qui ne date pas d’hier et qui fait partie des fondamentaux de la sécurité. Le mot de passe est toujours aujourd’hui le moyen le plus simple et le plus utilisé pour authentifier un utilisateur. Malheureusement c’est un moyen d’authentification peu sécurisé et très difficile à sécuriser. Un mot de passe ne restera une sécurité efficace que s’il reste secret et connu seulement de l’utilisateur à qui il a été attribué.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|