Un groupe de cyberespions a utilisé une nouvelle version du malware Duqu pour s'introduire dans les systèmes informatiques de plusieurs hôtels et de lieux ayant accueilli certains participants aux négociations sur le programme nucléaire iranien.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|

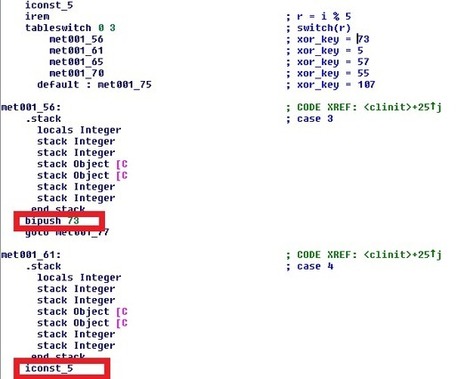

C’est Kaspersky Lab qui a pisté le nouveau Duqu après avoir découvert qu’il avait infecté ses propres systèmes. Selon le spécialiste en sécurité Kaspersky Lab, les attaques qui ont eu lieu en 2014 et en 2015 impliquaient une nouvelle version du malware Duqu. C’est au début du printemps que Kaspersky Lab a découvert que plusieurs de ses systèmes avaient été compromis par un malware et son enquête a permis d’identifier qu’il s’agissait du successeur du logiciel Duqu identifié pour la première fois en 2011 dans des actions de cyber espionnage. Selon les experts, ce malware est constitué d’un ensemble de petits logiciels très sophistiqués, est un parent de Stuxnet, le ver informatique développé par les États-Unis et Israël pour saboter le programme nucléaire iranien.