Un ouvrage pour mieux appréhender les risques qui menacent tout système d'information.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Mesurer le coût d'une attaque informatique, c'est en quelque sorte recenser les pertes sans ne pouvoir y faire grand chose. La mise en place d'un indicateur de temps d'exposition à la menace permet de prévenir, et peut-être aussi de guérir.

Sans données et analyse de ce patrimoine, point de salut ? Pour mener une transformation numérique, cela s'annonce compliqué en tout cas. Et si elle ne veut pas être poussée sur le côté, la DSI doit monter en compétences, raccourcir les projets et donner de l'autonomie aux métiers.

La digitalisation des entreprises est le grand thème fédérateur des études et des séminaires pour les DSI. Loin de l'effet de mode, il fait ressortir leurs difficultés à répondre aux besoins de l'entreprise et à résister aux pressions internes.

Stéphane NEREAU's insight:

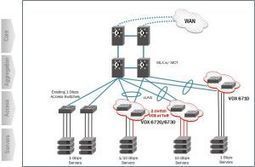

200 DSI grands comptes, basés en Grande-Bretagne, en France, en Allemagne, en Chine et aux Etats-Unis sont interrogés sur leurs attentes et leurs préoccupations dans une étude publiée par Vanson Bourne et commandée par Brocade. Principale conclusion, 75% d'entre eux considèrent le réseau comme un obstacle à l'évolution de l'entreprise, « le mode opératoire du réseau ne fonctionne plus » note Alain Valluy, directeur général France de Brocade. « Aujourd'hui, il faut être agile, mais la DSI est confrontée à une incapacité à faire évoluer l'infrastructure ».

Antemeta monte en gamme dans les services avec ArcAbox, solution de partage de fichiers et de sauvegarde de poste de travail fixe et mobile.

Stéphane NEREAU's insight:

Antemeta est connu en premier lieu comme un intégrateur de solutions de stockage. Il a été un des premiers à miser sur 3Par (maintenant propriété de HP) et plus récemment de Pure Storage. Mais la société a une seconde vie en qualité de fournisseurs de services managés Cloud à travers notamment une offre de backup as a service. Fort de cette double compétence, Antemeta part dans une nouvelle aventure avec l’arrivée de ArcAbox, un outil de partage et de synchronisation de fichiers, avec des capacités de sauvegarde et d’archivage.

Stéphane NEREAU's insight:

Dans le cadre de l'Open World Forum, l'Open CIO Summit propose aux DSI un espace de réflexion sur le thème de l'open source. Son édition 2014 se tiendra le 29 octobre prochain à la Mairie du IVe arrondissement de Paris. L'Open CIO Summit, dont le JDN est partenaire, propose un programme de conférences à huis clos. Au programme cette année : un point sur la feuille de route de la DISIC (Direction interministérielle des systèmes d'information et de communication de l'État) en matière d'open source. Mais aussi un retour d'expérience de PSA Peugeot Citroën, ainsi que les témoignages d'EDF (sur le Big Data) et de Radio France (sur la place de l'open source dans la transformation numérique). L'Open CIO Summit débutera à 16h.

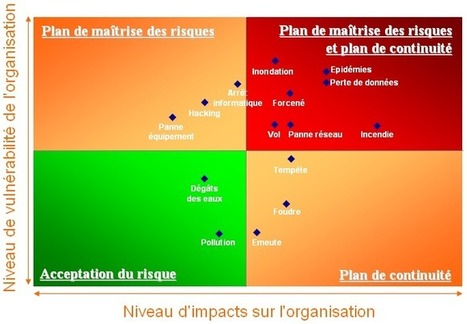

Les PRA, les plans de reprise d’activité permettant d’assurer la remise en service de l’infrastructure et la remise en route des systèmes d’information supportant l’activité d’une entreprise restent un domaine peu enthousiasmant. Seuls les secteurs professionnels comme ceux des banques et assurances sont vraiment obligés par la loi à suivre des consignes strictes. La plus connue reste la norme dite « Bale 3 « celle des principes directeurs en matière de continuité d’activité, publié par comité de Bâle sur le contrôle bancaire, un document mis à jour en août 2006. Le comité interbancaires de Bâle sur l’’établissement de standards minimaux en matière de contrôle prudentiel à fait tâche d’huile et a été repris sous différentes formes par les états et l’union européenne. Les entreprise de conseils se multiplier comme le cabinet Altair pour proposer des études avancées ( schéma)

Stéphane NEREAU's insight:

L’étude présente des chiffres alarmants qui témoignent de graves problèmes persistants en ce domaine.D ‘après cette nouvelle étude : 83 % des répondants ne possèdent pas de plans de reprise d’activité ou n’ont pas une totale confiance dans leurs plans actuels. 39 % des professionnels de l’informatique déclarent avoir connu une perte de données lors d’une migration. 81 % des entreprises continuent de pratiquer la sauvegarde sur bande, malgré les inconvénients et l’insécurité qu’elle représente. Quatre entreprises sur cinq n’ont jamais mené une analyse métier complète en termes de migration, ni calculé le coût réel des potentielles interruptions de service lors d’une migration. Plus de 91% des participants déclarent avoir subi un arrêt de la production lors d’une migration de serveurs, Seules 39 % des entreprises testent leur plan de reprise d’activité chaque année, 8 % n’ayant pas de plans de reprise.

Stéphane NEREAU's insight:

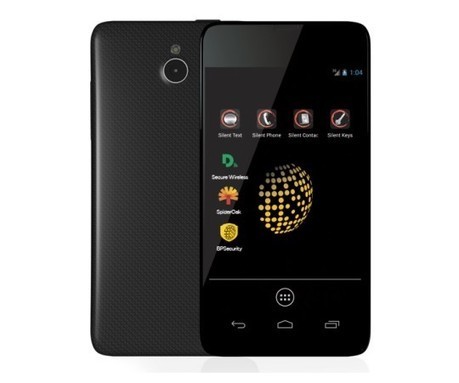

Le nombre de terminaux mobiles touchés par des logiciels malveillants ne cesse d’augmenter. Selon les derniers chiffres en date du Kindsight Security Labs d’Alcatel-Lucent, qui s’appuie sur l’analyse des trafics transitant sur ses équipements réseaux et non sur celle des terminaux en eux-même, le taux d’infection des téléphones mobiles a augmenté de 17% au cours du premier semestre 2014. Soit près du double du taux constaté en 2013. Selon l’équipementier français, 0,65 % terminaux seraient ainsi infectés au 30 juin 2014 (contre 0,55 % fin 2013). Ce qui fait peu en apparence mais toucherait en réalité pas moins de 15 millions d’appareils. Contre 11,3 six mois auparavant.

Stephane Manhes's curator insight,

September 9, 2014 6:49 AM

Le nombre de terminaux mobiles touchés par des logiciels malveillants ne cesse d’augmenter. Selon les derniers chiffres en date du Kindsight Security Labs d’Alcatel-Lucent, qui s’appuie sur l’analyse des trafics transitant sur ses équipements réseaux et non sur celle des terminaux en eux-même, le taux d’infection des téléphones mobiles a augmenté de 17% au cours du premier semestre 2014. Soit près du double du taux constaté en 2013. Selon l’équipementier français, 0,65 % terminaux seraient ainsi infectés au 30 juin 2014 (contre 0,55 % fin 2013). Ce qui fait peu en apparence mais toucherait en réalité pas moins de 15 millions d’appareils. Contre 11,3 six mois auparavant.

En transformation constante et à la recherche de leviers de performance, la DSI s’appuie régulièrement sur l’optimisation des processus. Ces derniers sont intrinsèquement un vecteur d’amélioration continue de la performance en clarifiant les rôles et responsabilités des acteurs mais également en poussant à la mise en place d’indicateurs de mesure.

Stéphane NEREAU's insight:

Pour mieux gérer le risque, les entreprises dans le monde dépenseraient 71,1 milliards de dollars dans la sécurité de l’information en 2014 et près de 77 milliards de dollars en 2015. Soit une croissance annuelle d’environ 8%, d’après Gartner. Pour la société d’études américaine, quatre forces – Cloud, mobilité, interactions sociales et information – dynamisent le marché.

Stéphane NEREAU's insight:

Voici le mode opératoire de cette attaque : imaginons que l’ouverture de la fenêtre de connexion de l’application eBay demande 13,5 Ko de mémoire vive. Le logiciel malveillant fonctionne en tâche de fond et surveille la mémoire consommée par le système (une information librement accessible). Lorsque cette dernière grimpe de 13,5 Ko, il affiche sa propre fenêtre de connexion – identique à celle de l’application eBay – par-dessus celle de ladite application. Et le tour est joué.

L’agence nationale de la sécurité des systèmes d’information met en ligne un référentiel qui doit permettre de qualifier le niveau de sécurité des prestataires de Cloud. Couvrant avant tout les besoins de l’Etat, le document peut aussi être utilisé en entreprise comme guide de bonnes pratiques.

Stéphane NEREAU's insight:

Au sein de 14 chapitres, le référentiel de l’Anssi répertorie les exigences et recommandations que les prestataires de Cloud (Saas, Iaas et Paas) devront respecter pour être qualifiés. Et propose deux niveaux de sécurité : le premier, dit élémentaire, est conforme aux impératifs propres à la politique de sécurité des systèmes d’information de l’Etat (PSSIE), tandis que le second, dit standard, permet d’assurer le traitement des données de niveau diffusion restreinte (le niveau le plus faible en matière d’information classifiée). Le référentiel prévoit notamment que le stockage et le traitement des données doivent être effectués sur le territoire. Le prestataire doit également proposer un support de premier niveau francophone et installé dans l’Hexagone, revoir au moins une fois par an sa politique de gestion des identités et de contrôle des accès ou encore revalider, à la même fréquence, les droits d’accès des utilisateurs. Cette revalidation est même trimestrielle pour les comptes à privilèges élevés, selon la version du référentiel actuellement disponible. De même, l’Anssi prévoit une généralisation du chiffrement (flux et stockage des données), y compris au niveau élémentaire. |

e DSI traditionnel des collectivités locales est voué à disparaître avec l’arrivée des nouvelles générations et la disponibilité de solutions en mode Saas. C’est l’avis de David Larose, directeur de l’aménagement numérique de la ville de Drancy, et jusqu’au début 2016, DSI emblématique de la communauté de communes de l’aéroport du Bourget.

Cloud : Le cabinet Markess publie la dernière édition de son baromètre du cloud qui montre une progression due au IaaS et aux DSI.

Une étude révèle que si la transformation numérique est jugée stratégique, souvent, les répondants ne savent pas qui la gère. C'est en tout cas rarement la DSI.

Stéphane NEREAU's insight:

Lorsque le porteur du projet est identifié, la direction générale est citée dans 32% des cas (voir graphique ci-dessous). Une direction dédiée est, elle aussi, décrite parmi les leaders, et ce dans des proportions similaires (31%). La direction des systèmes d'information n'est que très rarement citée (5%). Si la DSI ne s'impose pas souvent comme leader stratégique, elle est un peu plus souvent créditée du leadership opérationnel (13%).

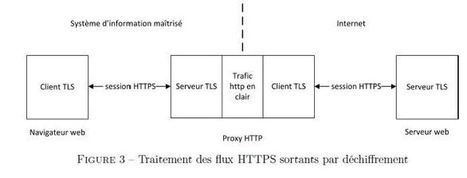

C’est un peu le second effet kiss cool des révélations Snowden. Les écoutes de la NSA poussent les géants du Web à généraliser le chiffrement. Ce qui remet sous les feux de l’actualité la technique du déchiffrement SSL, consistant à décoder au sein de l’entreprise les communications cryptées des employés afin de maintenir la sécurité. Une technique à haut risque. Via Frederic GOUTH

90% (81% en France) des DSI et Directeurs Informatiques estiment que la protection de leurs entreprises est une mission de plus en plus difficile, selon une nouvelle étude de Fortinet.

Stéphane NEREAU's insight:

La forteAlign Full pression émanant des directions générales pour sécuriser leur entreprise a augmenté au cours des 12 derniers mois (de près d’un tiers pour le panel mondial et de 11% en France), faisant de la sécurité une priorité et une préoccupation clé sur les autres projets de l’entreprise. Cet état des lieux résulte d’une enquête indépendante commanditée par Fortinet sur plus de 1600 décideurs informatiques, en grande partie d’entreprises de plus de 500 collaborateurs. Toutes les personnes interrogées provenaient du panel en ligne de l’entreprise d’étude de marché Lightspeed GMI.

Stéphane NEREAU's insight:

Les spécialistes sécurité de Red Hat ont donné des éléments techniques sur les risques de Shell Shock. L’interpréteur de commandes Bash lit et exécute des valeurs d’environnement de certaines applications. L’objectif de la faille est d’arriver à modifier les variables d’environnement par du code malicieux. Red Hat donne plusieurs types de scénarios utilisant différents vecteurs, comme ForceCommand, via des scripts CGI des serveurs Apache, des clients DHCP et des applications qui utilisent Bash. « Elles sont plus nombreuses que l’on ne croit. Par exemple, quand vous recevez un mail, le service de messagerie fait des recherches pour savoir s’il s’agit d’un spam. Pour cela, le moteur va regarder les barrières d’environnements que l’interprétateur va lui fournir. Or si les variables ont été modifiées, le message compromis contournera les blocages », constate Paul-Henri Huckel.

Stéphane NEREAU's insight:

Si la réponse de la communauté Web est plutôt satisfaisante en matière de patching, elle l’est beaucoup moins en matière de certificats. Rappelons que l’exploitation de la faille permet, en théorie, de récupérer en mémoire des informations sensibles, comme des clefs cryptographiques. En avril dernier, Arnaud Soullie, auditeur chez Solucom, expliquait dans nos colonnes : « Les découvreurs de Heartbleed ont dans un premier temps expliqué que les certificats n’étaient pas concernés par la faille. Mais, sur un environnement de test, deux assaillants sont parvenus à reconstituer la clef privée du serveur. Par mesure de précaution, il faut donc renouveler le certificat et régénérer une nouvelle clef privée ». Dans les faits, moins d’un quart des sites faisant partie du premier million du classement Alexa ont remplacé leurs certificats dans la semaine suivant la divulgation. Si les sites les plus populaires ont réagi très vite, seul 10 % de ceux qui étaient encore vulnérables 48 heures après la divulgation ont changé leurs certificats dans le mois qui a suivi. Et, parmi ces « bons élèves », 14 % ont ‘oublié’ de renouveler leur clef privée… annulant par là même le bénéfice provenant du remplacement des certificats.

Stéphane NEREAU's insight:

Avec la version 32 de Firefox sortie récemment (voir « Firefox 32 veut allier performances et flexibilité »), Mozilla a décidé de ne plus reconnaître les certificats utilisant des clés RSA de 1024 bits, jugées trop peu sécurisées. Ces derniers sont utilisés dans le cadre de sites web accessibles en HTTPS.

Stéphane NEREAU's insight:

La problématique n’est pas nouvelle. Les flux HTTPS représentent déjà une part significative du trafic Internet. Mais l’annonce faite récemment par Google, l’acteur leader du référencement surtout en Europe, de sa volonté de privilégier sur son moteur de recherche les sites proposant des connexions HTTPS (combinaison du HTTP avec une couche de chiffrement comme SSL ou TLS) risque de donner un sérieux coup d’accélérateur au phénomène. Avec des conséquences pour les webmasters, mais surtout pour les responsables sécurité (RSSI) des entreprises, comme l’explique Dominique Loiselet, directeur général del’éditeur américain Blue Coat pour la France.

Toute DSI est à la recherche de l’efficacité maximale, tant vis-à-vis des Métiers (prise en compte rapide et adaptée de chaque demande, optimisation de la conduite des projets en matière de coût / délai / qualité…) que vis-à-vis de la Direction générale (coûts, alignement stratégique du SI). Elle doit donc piloter sa performance et identifier au fil de l’eau les actions d’amélioration génératrices de souplesse et d’agilité dans ses activités quotidiennes. Elle peut contrôler et maîtriser cette recherche continue en implémentant des méthodes spécifiques au regard de l’objectif recherché. Celles qui prédominent sur le marché sont les démarches de performance opérationnelle, à commencer par Lean Six Sigma et le pilotage de la performance par les processus.

Stéphane NEREAU's insight:

Les DSI ne peuvent se préoccuper des seuls aspects technologiques des projets conduits au sein de l’entreprise. Si les décideurs IT veulent et doivent peser plus dans les décisions business, ils doivent alors composer avec les risques liés à l’activité de l’entreprise et non seulement ceux ayant trait au système d'information. |

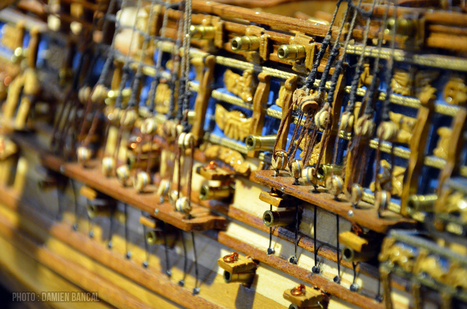

Écrit par un responsable de la sécurité des systèmes d'information devenu DSI, ainsi que par des experts des réseaux, des systèmes, de l'audit de sécurité et de la cryptologie, ce livre présente les risques inhérents à tout système informatique et les moyens de s'en protéger.