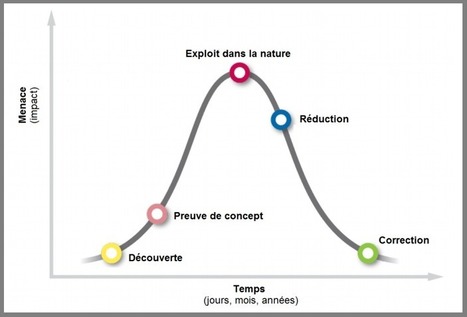

Exploiter l’information remontée par le SI s’avère une tâche complexe et fastidieuse. En effet, rien ne sert de collecter des tonnes de données si l’on n’en extrait pas une information pertinente et exploitable pour les équipes sécurité. L’objectif est également aujourd’hui d’atteindre un délai optimum entre la détection de tout incident et la réaction appropriée. Pour ce faire, l’entreprise doit disposer d’une démarche spécifique de gestion des incidents de sécurité. Elle pourra également compter sur quelques alliés précieux, tels que le SOC, la cartographie ou les nouveaux standards de l’ISG ISI. Le CLUSIF revient sur les bonnes pratiques en la matière à l’occasion d’une conférence dédiée.

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

|

|

Actuellement les frustrations restent perceptibles, mais tout n’a pas été fait. Deux axes majeurs sont à privilégier :

L’évaluation statistique des incidents et vulnérabilités : il nous faut des chiffres, ainsi qu’un état de l’art ;

Les spécialistes IT et sécurité ne peuvent pas tout faire tout seul. C’est pourquoi il est nécessaire de mettre l’humain au cœur de la cybersécurité. Le RSSI doit mobiliser le management et trouver les moyens de mieux communiquer avec le COMEX. Il est essentiel de se porter sur les vrais leviers de motivation.