Your new post is loading...

Your new post is loading...

Malgré la recrudescence des cybers attaques et des risques pour les entreprises, les professionnels de la sécurité peinent toujours à identifier des solutions rentables tout en étant très efficaces. Le problème réside dans la lente prise de conscience des cyber-risques qui reste inégale selon les types de secteurs touchés.

La campagne Energetic Bear, renommée Crouching Yeti, se caractérise entre autres par de nouveaux outils malveillants et une liste étendue de victimes. Kaspersky Laben a fait une analyse complète et approfondie.

Le cyber-crime est passé au stade industriel et les cybercriminels fomentent des attaques de grande envergure. Chacune de ces attaques peut entraîner le vol de millions de données. L’ingéniosité des pirates, les outils de plus en plus nombreux dont ils disposent et la facilité qu’ils ont à se les procurer mettent les entreprises en péril permanent. La cybercriminalité est une nouvelle activité du crime organisé : moins pénalisée, souvent plus rentable que les activités « historiques », elle comporte assez peu de risques pour les hackers et est capable de générer d’importants revenus. L’autre volet du danger est constitué par le cyber-terrorisme utilisant des opérations spectaculaires, véritables bombes virtuelles dont le but principal est d’attirer l’attention des media sur leur cause.

Kaspersky Lab met en garde contre les correctifs d'urgence livrés par les fabricants. Selon un chercheur de l'entreprise de sécurité, entre l'application du correctif et le redémarrage, des attaques sont possibles.

Niveau sécurité, ce que nous avions vu émerger en 2013 rejaillit de plus belle en ce début d’année comme les attaques DDoS, APT, mobiles.

Google, l’usine d’enrichissement nucléaire de l’Iran, le gouvernement du Pakistan, le département Américain de la Défense… la plupart des plus grandes entreprises et gouvernements ont été victimes de Menaces Persistantes Avancées (Advanced Persistent Threats ou APT) au cours des deux dernières années. L’étendue de ces attaques Internet est en réalité beaucoup plus vaste que l’on ne l’imagine. Elles visent soit à détruire ou à voler des données diplomatiques sensibles ou le savoir-faire des entreprises, soit à faire de l’argent, ou encore la combinaison des trois. Compte tenu de cette situation, il est urgent pour les entreprises d’être prêtes à réagir face à ces attaques.

FireEye (NASDAQ:FEYE) le spécialiste de la lutte contre les cyber-attaques de nouvelle génération, annonce la sortie de FireEye OS 7.1, une mise à jour majeure de l’OS FireEye qui étend les fonctionnalités de gestion de la série CM, la sécurité du réseau IPv6 de la série NX et améliore ses capacités d’analyse des menaces email pour la série EX. FireEye OS 7.1 sera disponible fin de Février.

Via Exclusive NetworksFR

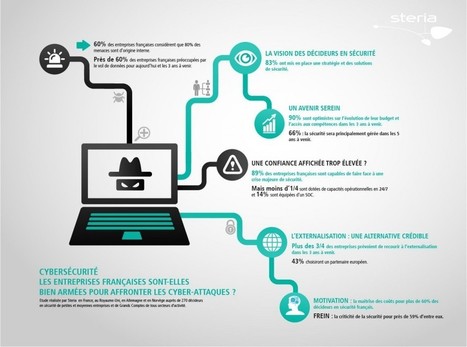

Environ 91% des entreprises en Europe (89% en France) s’estiment parées pour faire face aux crises majeures de sécurité. C’est ce qui ressort d’une étude réalisée par Pierre Audoin Consultant (PAC) pour le compte de Steria auprès de 270 décideurs en sécurité de PME et grandes entreprises en France, Allemagne, Royaume-Uni et Norvège. Mais les moyens sont-ils réellement en place ? Pas sûr…

Tout en innovant constamment pour s'adapter aux nouvelles technologies et aux nouveaux usages des consommateurs, les cybercriminels restent fidèles aux bonnes vieilles ficelles des escrocs d'autrefois, qu'ils ne font que transposer sur le net. Sans être forcément très sophistiqués, les modes opératoires s'affinent et se professionnalisent.

A une semaine d'intervalle deux sociétés spécialisées dans les APT se sont fait racheter. Ce marché encore peu mature est en voie de consolidation.

L’attaque par le virus Stuxnet contre l’Iran en 2010 a fait prendre conscience de la vulnérabilité des systèmes industriels souvent connus sous le nom de SCADA (Supervisory Control And Data Acquisition ou télésurveillance et acquisition de données en français), Mis en place depuis des dizaines d’années dans de nombreuses industries, cette architecture SCADA a montré des failles sécuritaires qu’il est aujourd’hui urgent de résoudre.

|

Les attaques ciblées, parfois appelées « APT » (Advanced Persistent Threat), défraient la chronique très régulièrement. Mais malgré une méthodologie d’attaque commune, leurs finalités peuvent être très différentes. Il est aujourd’hui nécessaire de les analyser pour mieux se préparer à des attaques de plus en plus fréquentes.

Après que l’un des porte-parole du groupe d’hacktivistes international "Anonymous" ait averti que les sponsors de la Coupe du Monde seraient leurs prochaines "victimes", le mondes des affaires et des technologies est en alerte !

Le site VirusTotal est terriblement pratique : il permet de tester immédiatement n’importe quel fichier suspect (ou URL) auprès d’une cinquantaine d’antivirus du marché, tous parfaitement à jour. Et cela gratuitement (VirusTotal a été racheté par Google en 2012) Hélas, les résultats de ces tests deviennent de plus en plus mauvais : là où l’on pouvait espérer voir au moins la moitié des antivirus détecter un vulgaire code malveillant fraîchement reçu par email, ils ne sont désormais souvent guère plus qu’une poignée à donner l’alerte. Les développeurs de malwares seraient-ils devenus si doués ? Ou les antivirus si mauvais ?

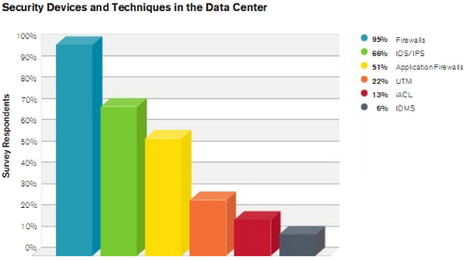

Le « Advanced Threat Report » de FireEye qui revient sur les principales cyber-attaques identifiées en 2013, révèle une expansion globale de la cyber-menace avec désormais plus de 200 nations qui hébergent des serveurs malveillants. Le spécialiste de la lutte contre les cyber-attaques de nouvelle génération a analysé et croisé les données de près de 40.000 cyber-attaques uniques survenues l’an passé (soit plus de 100 attaques par jour) avec plus de 22 millions de communications malveillantes de type ‘Command and Control’ (C&C), le rapport 2013 fourni une vision globale de l’évolution des cyber-attaques qui contournent systématiquement les défenses traditionnelles tels que les pare-feu classiques et de nouvelle génération (NGFW), les IPS (Systèmes de Prévention d’Intrusion), les antivirus et les passerelles de sécurité.

Les rapports d’erreur de Microsoft peuvent servir à un attaquant à préparer son attaque. Mais aussi à détecter des APT, selon Websense. Via l’analyse de ces informations, la société met au jour deux nouvelles campagnes de vol de données.

Pas besoin d’attendre une cyberguerre… Au quotidien, des milliers d’entreprises sont confrontées à des attaques, visibles ou non, sur leur système d’information. Un sujet loin d’être seulement technologique.

Il y a quelques jours, nous indiquions que FireEye faisait l’acquisition de Mandiant Corp, un spécialiste de l’analyse des attaques avancées et persistantes. Réponse du berger à la bergère, Palo Alto, un concurrent, se renforce et fond sur Morta Security, dans le même secteur d’activité que Mandiant Corp.

La 9e édition du baromètre annuel Worldwide Infrastructure Security Report établi par Arbor Networks illustre l’évolution significative des menaces pesant sur les infrastructures IP mondiales.

En 2014, la plupart des experts estiment que les cyber-attaques ne croîtront pas seulement en fréquence, mais seront également de plus en plus sophistiquées. Voici une brève synthèse élaborée par les experts AlliaCERT sur les prévisions des 12 prochains mois.

Sophos a listé les principales menaces qui ont sévi en 2013, ainsi que quelques préconisations pour s’en protéger. En hausse : les malwares indétectables, les menaces sur les serveurs web et les terminaux mobiles.

|

Your new post is loading...

Your new post is loading...

Your new post is loading...

Your new post is loading...

Les opérations sophistiquées de cyber espionnage contre des entreprises comme Lockheed Martin, BAE Systems et Boeing ne suscitent plus l’étonnement général. Les dernières informations publiées sur ces attaques révèlent qu’un nombre élevé d’entreprises investissent massivement pour voler les secrets industriels de leurs concurrents haut placés. Pour exemple, des données et des plans sur des équipements militaires comme des avions de chasse, satellites, ou navires de guerre se revendent effet très cher.